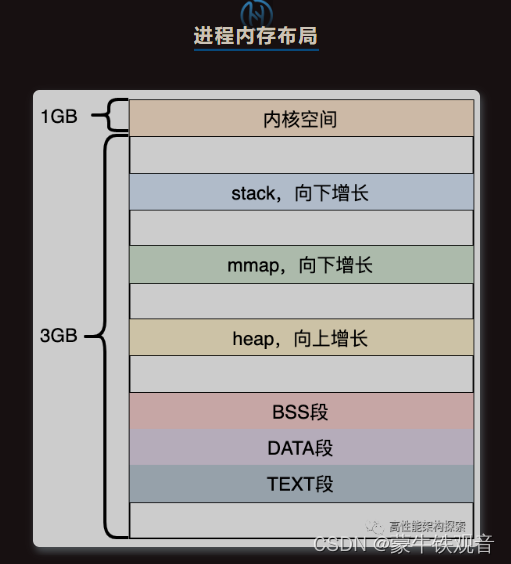

进程内存布局

内核空间:供内核使用,存放的是内核代码和数据

stack:这就是我们经常所说的栈,用来存储自动变量(automatic variable)

mmap:也成为内存映射,用来在进程虚拟内存地址空间中分配地址空间,创建和物理内存的映射关系

heap:就是我们常说的堆,动态内存的分配都是在堆上

bss:包含所有未初始化的全局和静态变量,此段中的所有变量都由0或者空指针初始化,程序加载器在加载程序时为BSS段分配内存

data:初始化的数据块

包含显式初始化的全局变量和静态变量

此段的大小由程序源代码中值的大小决定,在运行时不会更改

它具有读写权限,因此可以在运行时更改此段的变量值

该段可进一步分为初始化只读区和初始化读写区

text:也称为文本段

该段包含已编译程序的二进制文件。

该段是一个只读段,用于防止程序被意外修改

该段是可共享的,因此对于文本编辑器等频繁执行的程序,内存中只需要一个副本

栈

- 动态分配

可能很多人认为只有堆上才会存在动态分配,在栈上只可能是静态分配。其实,这个观点是错的,栈上也支持动态分配,该动态分配由alloca()函数进行分配。栈的动态分配和堆是不同的,通过alloca()函数分配的内存由编译器进行释放,无需手动操作。

【C/C++】alloca、malloc、calloc、realloc的区别

- 堆栈的区别

但是此处的问题是:前边说过栈的空间只有10M,如果栈满了的话,计算机会有什么表现呢?

常出现的内存泄漏

-

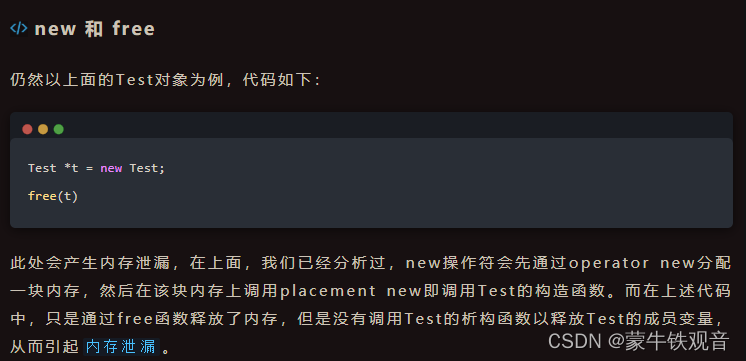

new 和 free

-

new[]和delete

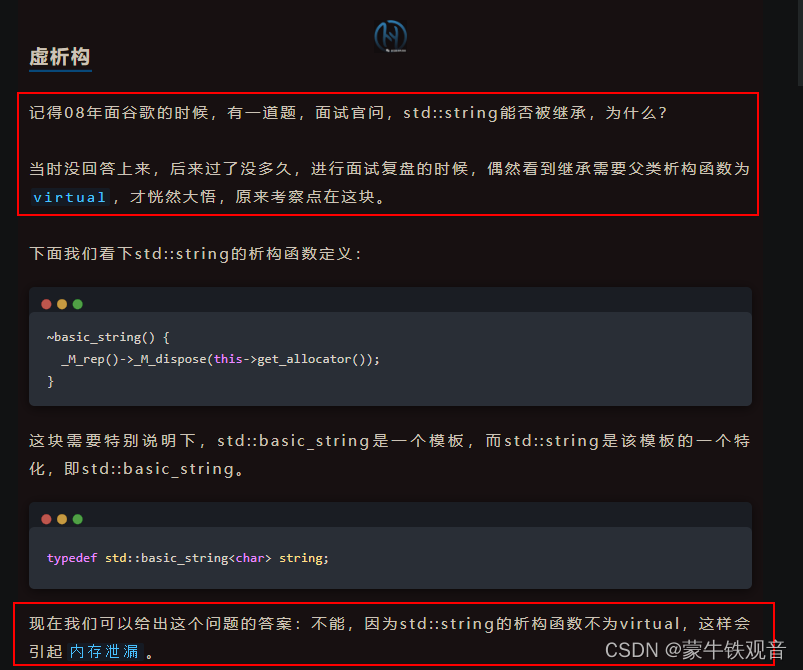

虚析构

构造函数和析构函数的调用顺序

派生类对象在创建时构造函数调用顺序:

· 调用父类的构造函数

· 调用父类成员变量的构造函数

· 调用派生类本身的构造函数

派生类对象在析构时的析构函数调用顺序:

· 执行派生类自身的析构函数

· 执行派生类成员变量的析构函数

· 执行父类的析构函数

为了避免存在继承关系时候的内存泄漏,请遵守一条规则:无论派生类有没有申请堆上的资源,请将父类的析构函数声明为virtual。

RAII

RAII是Resource Acquisition is Initialization(资源获取即初始化)的缩写,是C++语言的一种管理资源,避免泄漏的用法。

比如mutex_.lock();和std::lock_guard<std::mutex> guard(mutex_);

后者在离开作用域时会自动解锁

如何定位内存泄露

日志

这种方案的核心思想,就是在每次分配内存的时候,打印指针地址,在释放内存的时候,打印内存地址,这样在程序结束的时候,通过分配和释放的差,如果分配的条数大于释放的条数,那么基本就能确定程序存在内存泄漏,然后根据日志进行详细分析和定位。

__FILE__, __LINE__

char *p = (char*)malloc(20);

printf("%s, %d, address is: %p", __FILE__, __LINE__, p);

统计

统计方案可以理解为日志方案的一种特殊实现,其主要原理是在分配的时候,统计分配次数,在释放的时候,则是统计释放的次数,这样在程序结束前判断这俩值是否一致,就能判断出是否存在内存泄漏。

static unsigned int allocated = 0;

static unsigned int deallocated = 0;

void *Memory_Allocate (size_t size)

{

void *ptr = NULL;

ptr = malloc(size);

if (NULL != ptr) {

++allocated;

} else {

//Log error

}

return ptr;

}

void Memory_Deallocate (void *ptr) {

if(pvHandle != NULL) {

free(ptr);

++deallocated;

}

}

int Check_Memory_Leak(void) {

int ret = 0;

if (allocated != deallocated) {

//Log error

ret = MEMORY_LEAK;

} else {

ret = OK;

}

return ret;

}

工具

valgrind不仅可以检测内存泄漏,还有其他很强大的功能,由于本文以内存泄漏为主,所以其他的功能就不在此赘述了,有兴趣的可以通过valgrind --help来进行查看

但是valgrind只能查到执行到的代码,因此在使用时,测试样例一定要全面。

目前看到循环引用部分,同时还有一个文章

2万字|30张图带你领略glibc内存管理精髓

https://mp.weixin.qq.com/s?__biz=Mzk0MzI4OTI1Ng==&mid=2247485953&idx=1&sn=f8cd484607ab07f15247ecde773d2e1c&scene=21#wechat_redirect