攻防世界的杂项入门题之功夫再高也怕菜刀

继续开启全栈梦想之逆向之旅~

这题是攻防世界的杂项入门题之功夫再高也怕菜刀

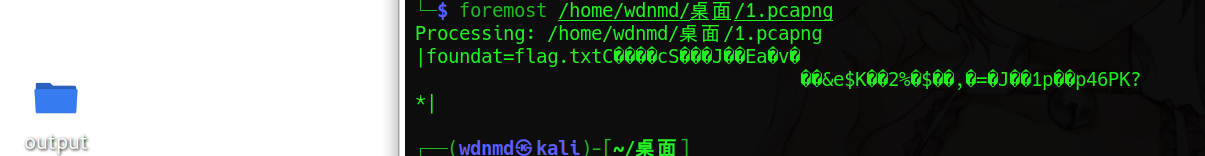

下载附件,发现是pcapng文件。

这里积累第一个经验:在查找资料中学到这种流量文件里面有别的文件,用foremost工具分离一下:

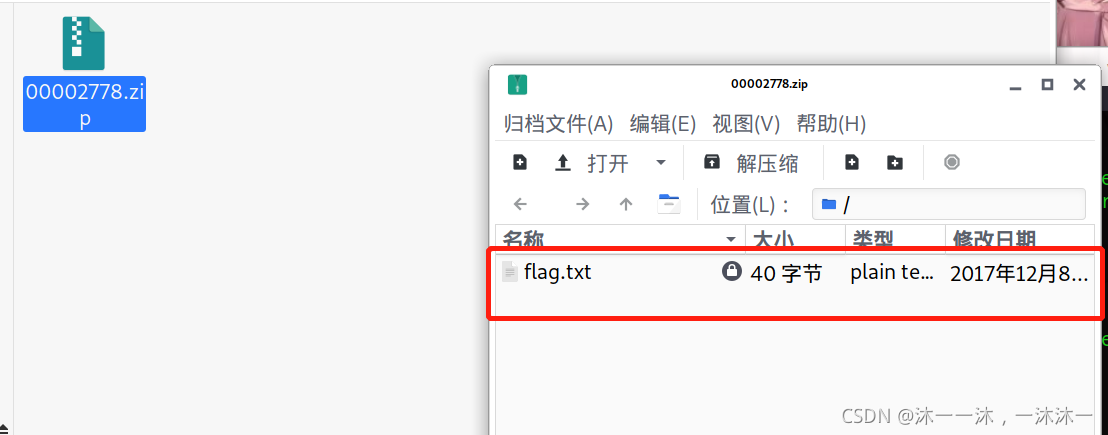

分离出的文件里面有压缩包,但是需要有密码:

于是开始上网查wireshark用法,在这里卡了好长时间,导致这题一直没做。

.

.

这里积累第一个经验:

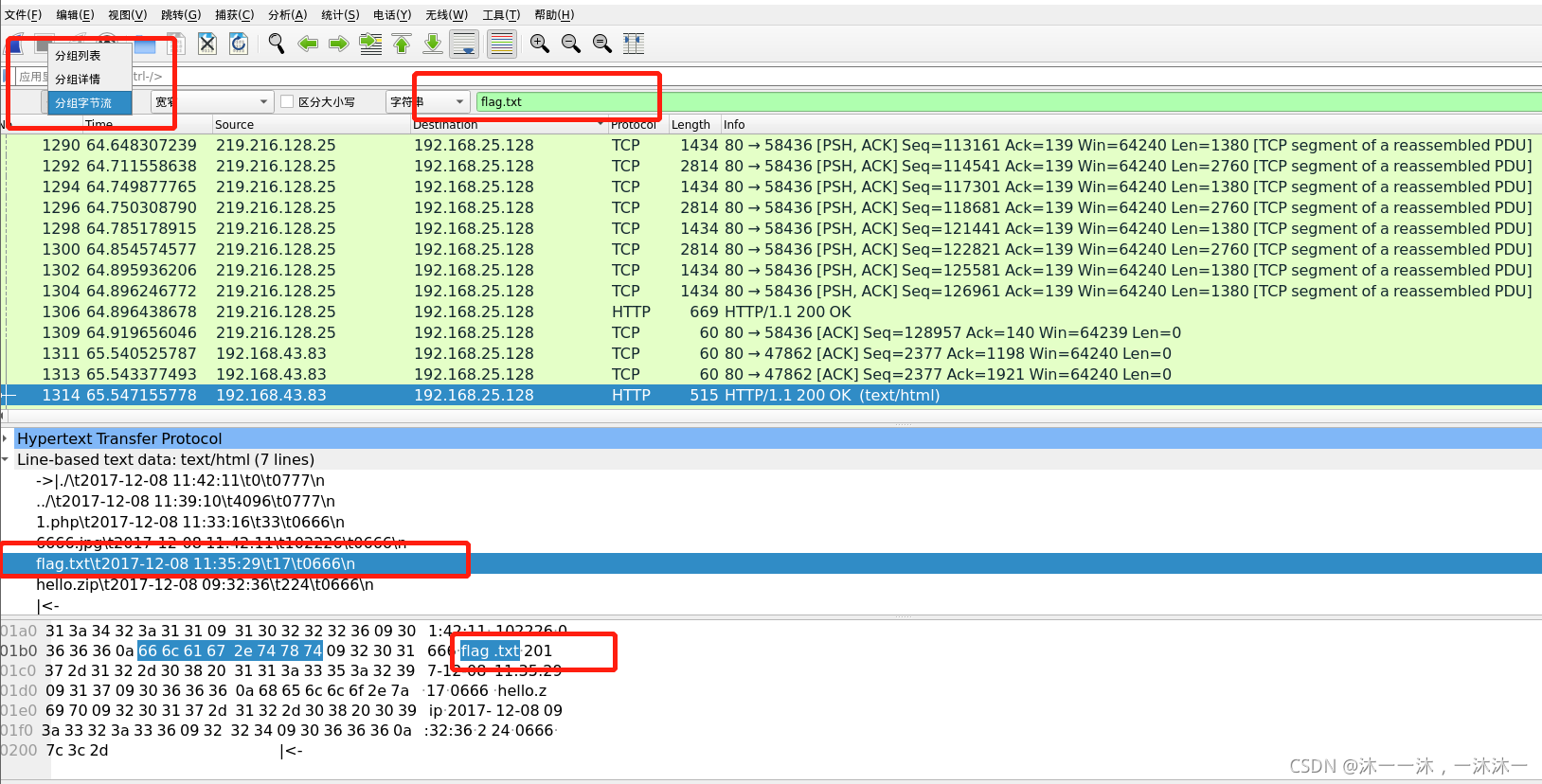

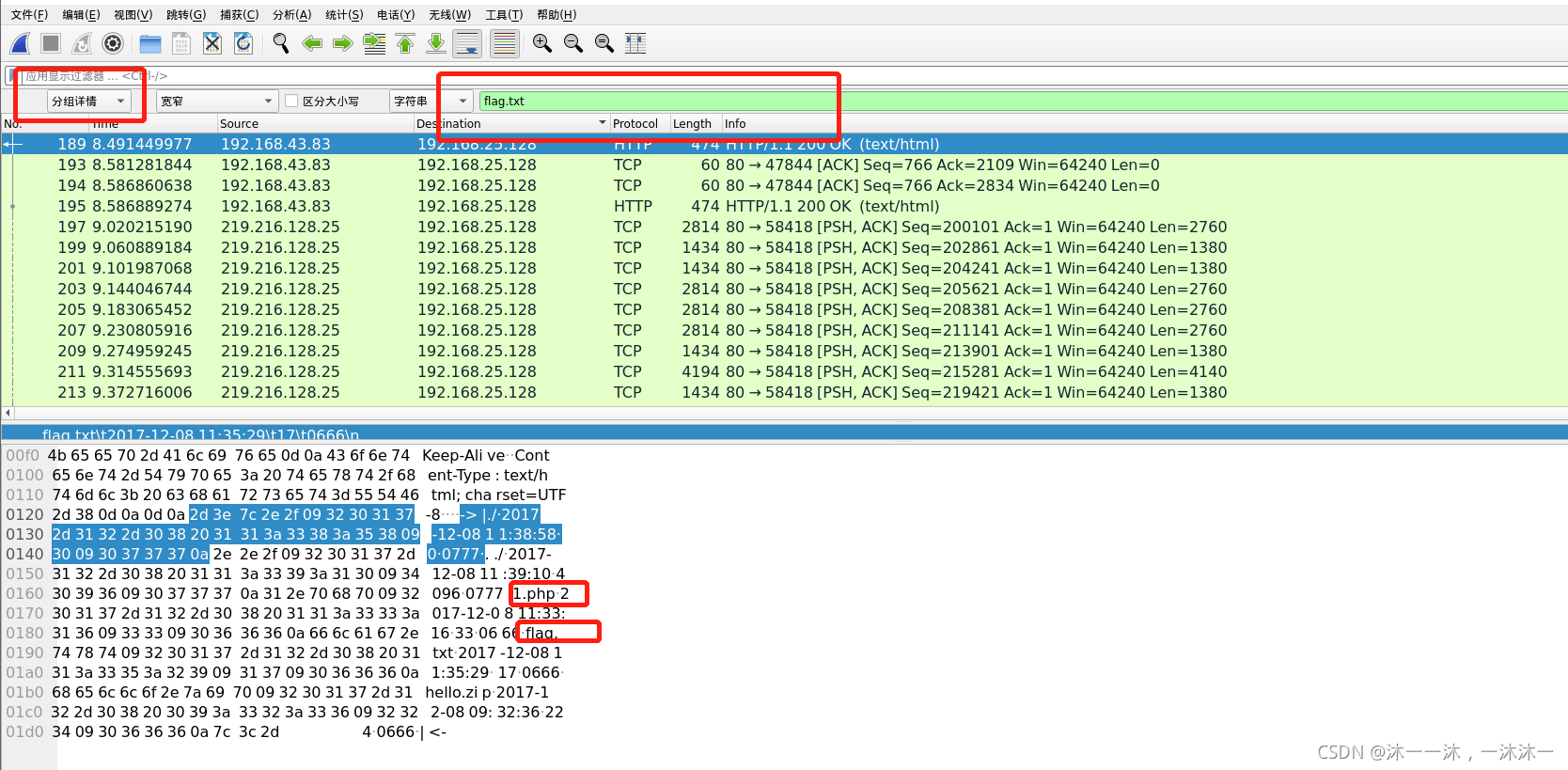

现在来回顾一下这道题中用到的wireshark用法,首先搜索字符串flag.txt,搜索时第一个红框处不能选分组列表。分组列表、分组详情、分组字节码分别对应顺序下来的三个框,第一个也就是绿色的框中也就只有包头相关的信息而已。

这里积累第二个经验:

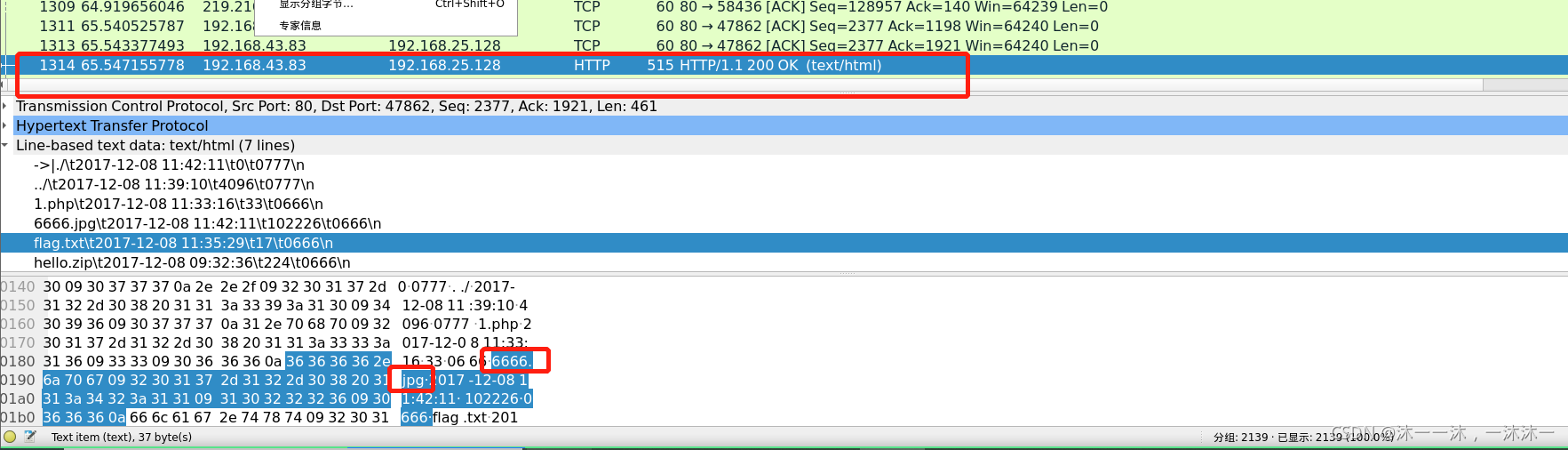

然后搜索到信息后发现有很多发送的流量数据都有flag.txt,仔细对比发现区别就是有没有6666.jpg这个附加文件,那么这个6666.jpg应该就是重要的文件了,所以我们要挑带6666.jpg文件的流量来查看:

(没有6666.jpg的流量)

(有6666.jpg的流量,很多资料找的都是1150,其实有6666.jpg的都行)

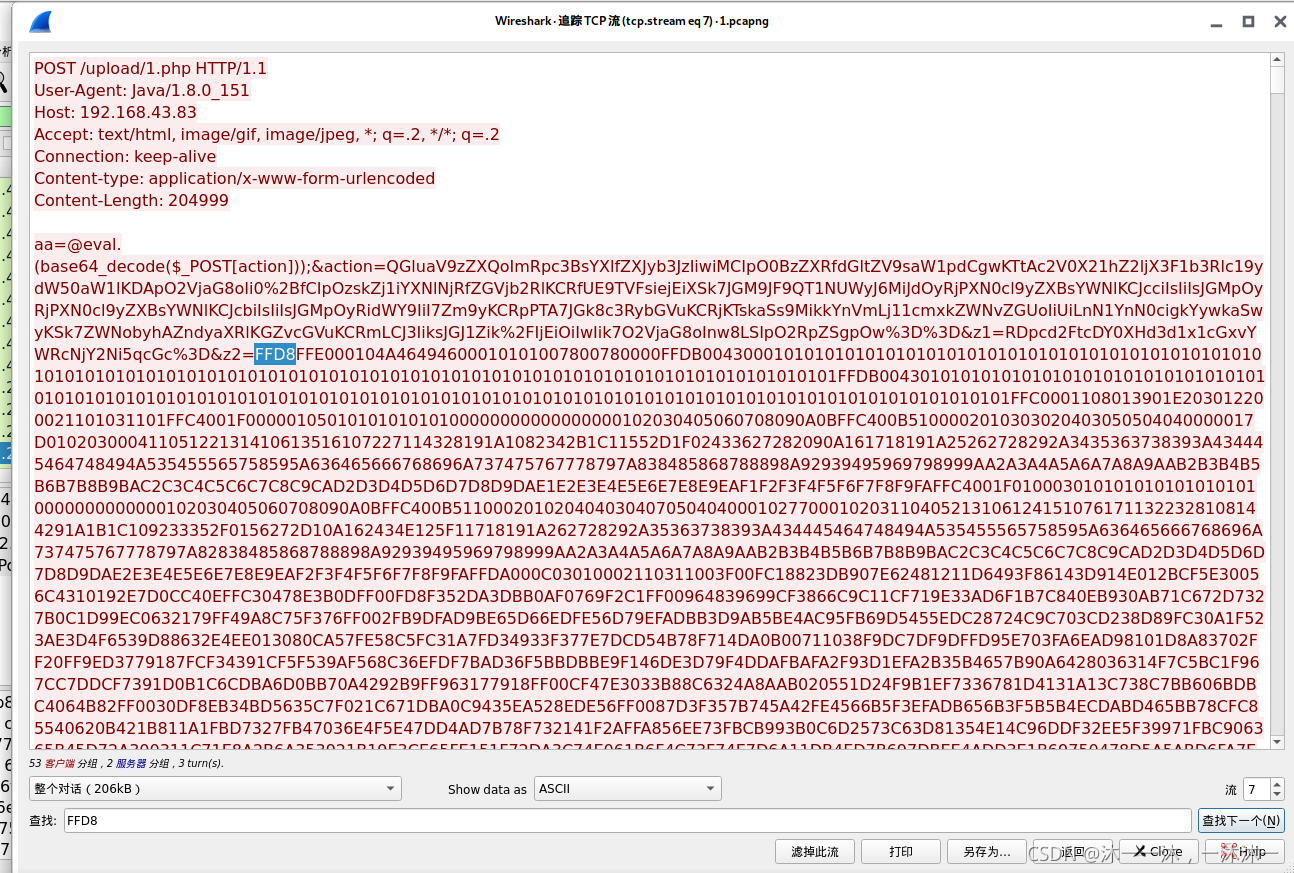

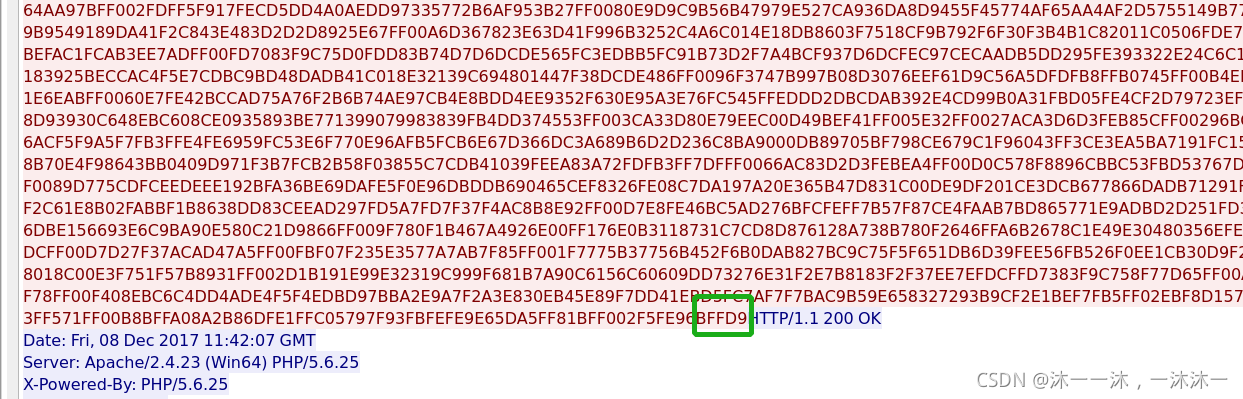

在列表框中右键跟踪TCP流,因为这样才能复制jpg的字节码,才能还原文件:(从FFD8复制到最后一个FFD9,这分别是JPG文件的头和尾。至于为什么是最后一个FFD9,其实我也不清楚,应该是中间可以存在其它FFD9吧。)

这里积累第三个经验:

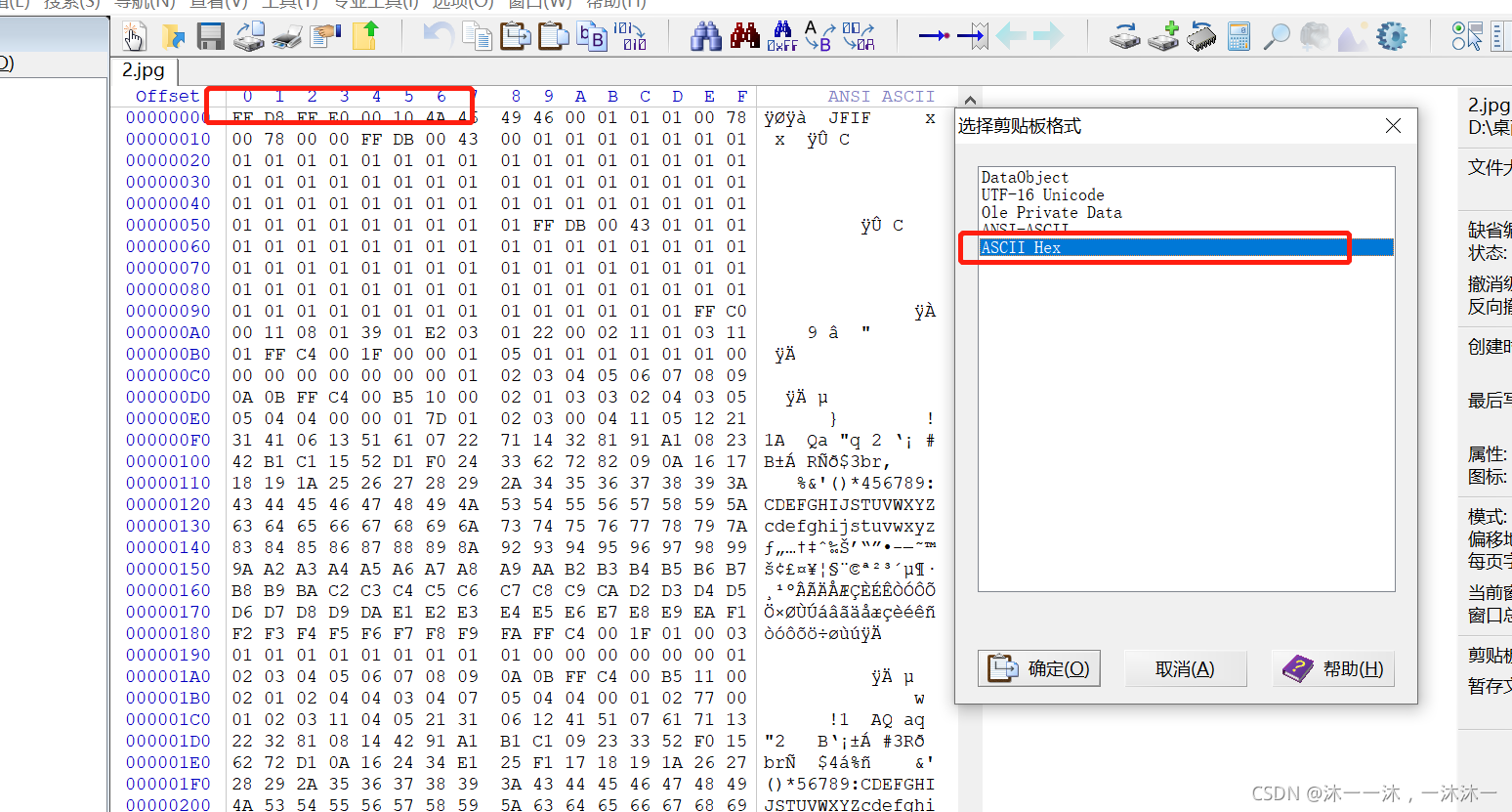

复制了很多字节码,然后复制到winhex64中粘贴,如果复制的是不完整的非标准文件类型的字节码,winhex中不会粘贴成功,所以务必要从第一个FFD8到最后一个FFD9才行。

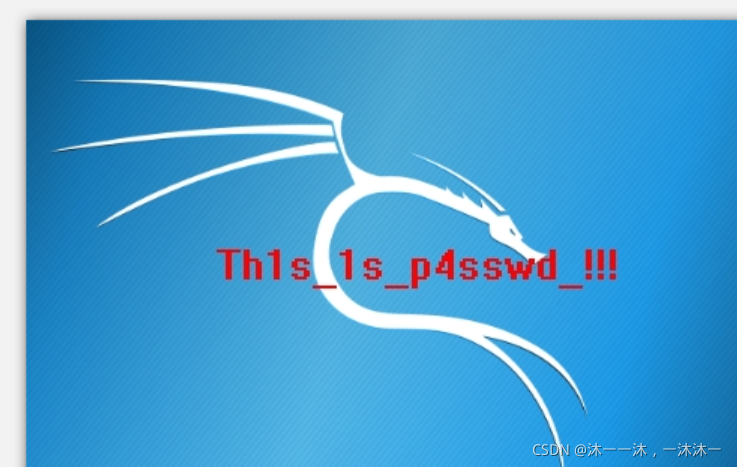

保存.jpg文件后打开就可以看到密码:

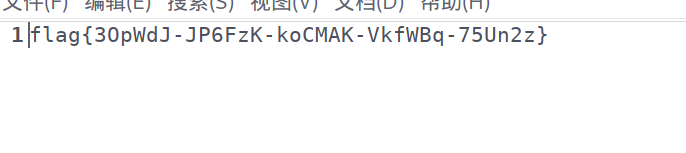

拿着密码去解压压缩包即可得到flag:

.

.

.

总结:

1:

这里积累第一个经验:

现在来回顾一下这道题中用到的wireshark用法,首先搜索字符串flag.txt,搜索时第一个红框处不能选分组列表。分组列表、分组详情、分组字节码分别对应顺序下来的三个框,第一个也就是绿色的框中也就只有包头相关的信息而已。

2:

这里积累第二个经验:

然后搜索到信息后发现有很多发送的流量数据都有flag.txt,仔细对比发现区别就是有没有6666.jpg这个附加文件,那么这个6666.jpg应该就是重要的文件了,所以我们要挑带6666.jpg文件的流量来查看:

3:

这里积累第三个经验:

复制了很多字节码,然后复制到winhex64中粘贴,如果复制的是不完整的非标准文件类型的字节码,winhex中不会粘贴成功,所以务必要从第一个FFD8到最后一个FFD9才行。‘

附上:各种类型文件头:

解毕!敬礼!