?注:本文根据官方文档总结而来,所有配图来自官方文档。Spring Security版本5.5.2

一、Spring Security 实现原理架构?

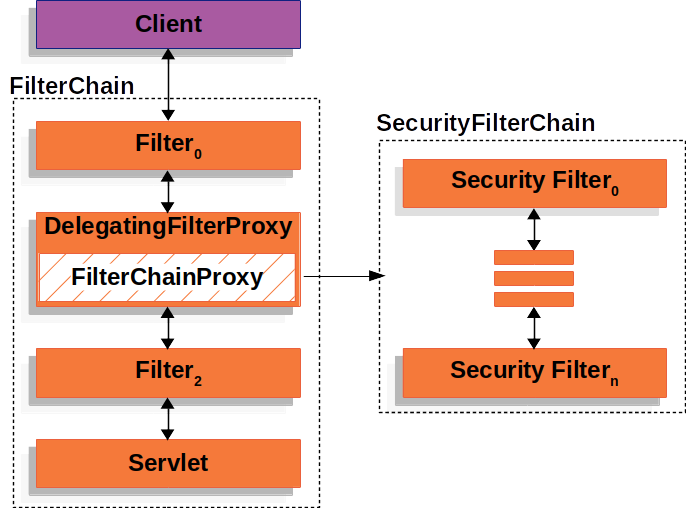

如下图,Filter0和Filter2是servlet容器的Filter,而DelegatingFilterProxy则是其中一个Filter,而该Filter并未执行相关过滤操作,而是将过过滤操作委派给FilterChainProxy。

DelegatingFilterProxy实现了java filter接口。该类主要的作用了将filter和ApplicationContext连接起来。而DelegatingFilterProxy持有的Filter则是FilterChainProxy,FilterChainProxy类持有SecurityFilterChain list,而SecurityFilterChain则持有Filter list。

SecurityFilterChain的决定请求调用哪个spring security filter

注:所有声明的交给spring 容器管理的security filter都被注册到SecurityFilterChain里,所以寻找故障的时候该类是打断点的好的开始点

SecurityFilterChain还可以清除SecurityContext?避免内存泄漏

SecurityFilterChain持有HttpFirewall实例避免网络攻击

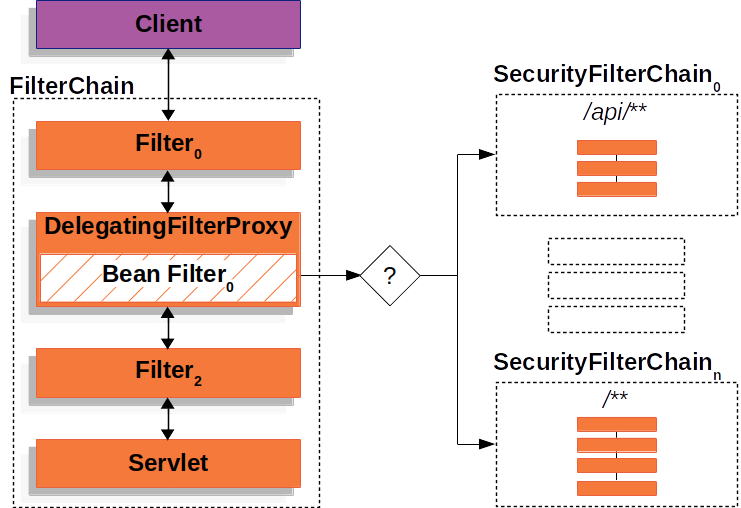

除了java filter根据url确定filter调用,FilterChainProxy?可以利用RequestMatcher?接口根据HTTP请求的任何内容决定是否调用filter。

因为FilterChainProxy?持有SecurityFilterChain list,所以也能决定调用哪一个SecurityFilterChain,如下图所示:

?Spring Security Filter是通过SecurityFilterChain API 按照匹配的顺序插入到ChainFilterProxy里面的

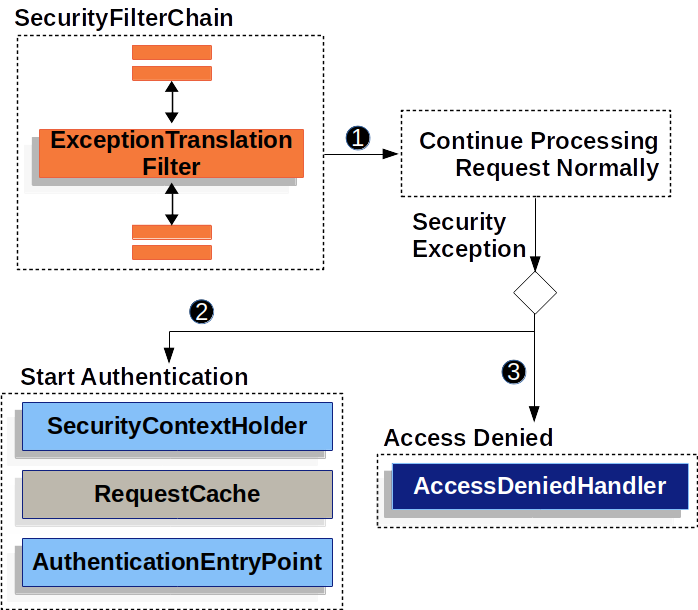

异常处理:

?处理伪代码

try {

filterChain.doFilter(request, response);

} catch (AccessDeniedException | AuthenticationException ex) {

if (!authenticated || ex instanceof AuthenticationException) {

startAuthentication();

} else {

accessDenied();

}

}?二、Spring Security Authentication

我们先认识几个重要的组件

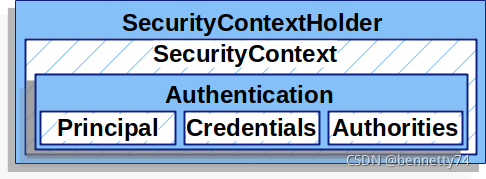

SecurityContextHolder: 存储认证通过的用户信息

SecurityContext:是包含认证信息的上下文,包含一个认证的Authentication实例

Authentication:包含认证主体信息、凭证、权限

GrantedAutoority:存储认证过的权限

AuthenticationManager:定义spring security 如何完成认证的API

ProvidorManager是AuthenticationManager的通用实现

AuthenticationProvider被ProvoderManager用来执行特定类型的认证

?AbstractAuthenticaticationProcessingFilter:用于认证的基本的Filter。

接下来我们逐一看看各个组件的实现细节:

SecurityContextHolder

持有?SecurityContextHolderStrategy类的实例,SecurityContextHolderStrategy是策略模式的体现,有三种存放策略,对应的实现分别是

GlobalSecurityContextHolderStrategy

ThreadLocalSecurityContextHolderStrategy:默认策略,使用ThreadLocal存储SecurityContext实例

InheritableThreadLocalSecurityContextHolderStrategy

?当然,我们也可以自定义存放策略

通过SecurityContextHolder?存放认证信息

SecurityContext context = SecurityContextHolder.createEmptyContext();

Authentication authentication =

new TestingAuthenticationToken("username", "password", "ROLE_USER");

context.setAuthentication(authentication);

SecurityContextHolder.setContext(context); 访问认证过的用户信息

SecurityContext context = SecurityContextHolder.getContext();

Authentication authentication = context.getAuthentication();

String username = authentication.getName();

Object principal = authentication.getPrincipal();

Collection<? extends GrantedAuthority> authorities = authentication.getAuthorities();SecurityContext

从SecurityContextHolder中获取得到,包含Authentication对象实例。

Authentication

该类的实例可以从SecurityContext中获取,具体实现有UsernamePasswordAuthenticationToken、RememberMeAuthenticationToken、AnonymousAuthenticationToken等等

该类有两个作用:

其一是作为AuthenticationManager的输入进行认证,此时的isAuthenticated()?方法总是返回false.

其二是代表已经完成认证的用户,包含认证主体principal(通常为UserDetails)、凭证(通常为密码)credentials?、角色authorities?

GrantedAuthority

该类表示用户(principle)被授予的权限和范围,可以通过Authentication.getAuthorities()方法获取。该方法返回GrantedAuthority list。

当基于用户名/密码进行身份验证时,GrantedAuthoritys 通常由 UserDetailsS??ervice 去加载

AuthenticationManager

该接口定义spring security filter完成认证的方法,由调用 AuthenticationManager 的控制器(即 Spring Security 的 Filterss)在 SecurityContextHolder 上设置返回的 Authentication。

如果不使用spring security filterss,也可以通过SecurityContextHolder?直接设置Authentication对象。

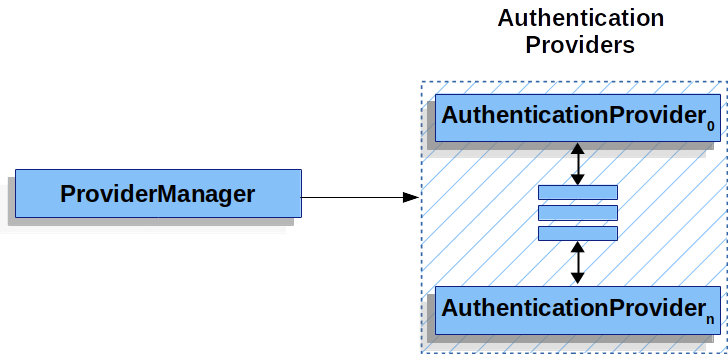

ProviderManager

是AuthenticationManager的一种常用实现,ProviderManager将认证委托给AuthenticationProvider list,每一个AuthenticationProvider都有机会判定认证是否成功、失败或无法决策。如果没有配置AuthenticationProvider,则会抛出ProviderNotFoundException?异常。

?

每一个AuthenticationProvider都会执行特定类型的认证,支持多种验证类型的AuthenticationProvider 实例通常只有一个。

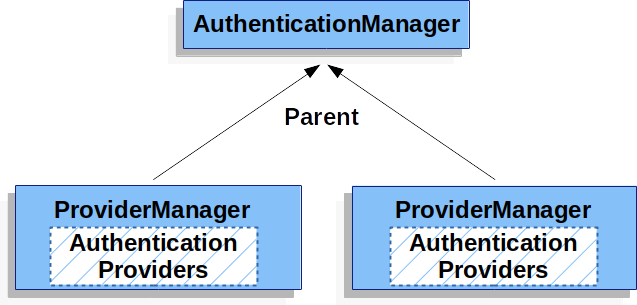

ProviderManager也可以设置当所有的AuthenticationProvider都无法认证时设置可选的父AuthenticationManager?,可以为AuthenticationManager?的任何类型。

实际上,多个ProviderManager通常共享一个AuthenticationManager?父类。这种场景通常在有多个SecurityFilterChain的时候,

?

默认情况下ProviderManager?会清楚已认证用户的敏感信息,如用户密码。

如果我们使用缓存信息(如UserDetails实例),会因为凭证被删除,导致异常,在涉及到缓存的情况下需要充分考虑到。当然我们也可以禁用ProviderManager的eraseCredentialsAfterAuthentication?属性。

AuthenticationProvider

用来执行特定类型的认证,如DaoAuthenticationProvider支持用户密码类型的认证,JwtAuthentication则支持JWT类型的Token认证。

?

AuthenticationEntryPoint

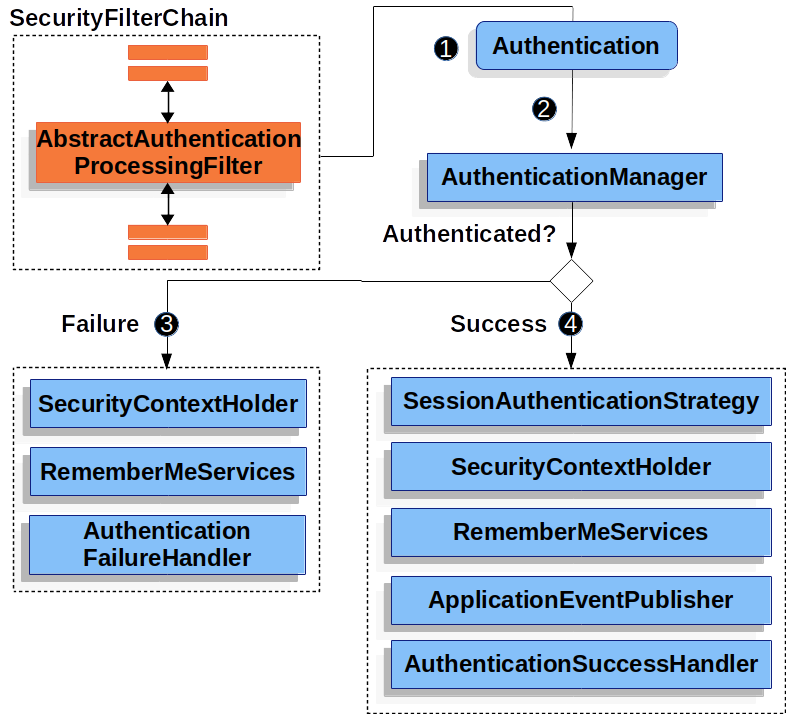

AbstractAuthenticationProcessingFilter

其作为一个基本的filter去验证用户的credentials,在验证前通常会通过AuthenticationEntryPoint去请求凭据。

之后,AbstractAuthenticationProcessingFilter就可以验证所有提交给它的的请求。如下是执行的大概流程:

?

?

?

1.用户提交凭证后,AbstractAuthenticationProcessingFilter?会根据http请求创建Authentication实例,而实例的类型取决于AbstractAuthenticationProcessingFilter?的子类:如UsernamePasswordAuthenticationFilter创建UsernamePasswordAuthenticationToken?

2.生成的Authentication实例被传给AuthenticationManager去进行认证

3.如果认证失败:SecurityContextHolder被清除,接着执行RememberMeServices.loginFail、调用AuthenticationFailureHandler

4.如果认证成功:SessionAuthenticationStrategy?会受到登录成功通知,然后将认证通过的Authentication放在SecurityContextHolder内,接着SecurityContextPersistenceFilter?将SecurityContext放在HttpSession中,RememberMeServices.loginSuccess被调用、ApplicationEventPublisher发布认证通过事件,执行AuthenticationSuccessHandler?。

2021/9/10/ 继续更新中....

?