1.介绍

- Apache Shiro 是一个强大且易用的Java 安全框架。Shiro 安全框架是目前为止作为登录注册最常用的框架,因为它十分的强大简单,提供了认证、授权、加密和会话管理等功能.。使用Shiro 的易于理解的API ,您可以快速、轻松地实现任何应用程序的权限管理,从最小的移动应用程序到最大的网络和企业应用程序。

- Shiro 主要分为两个部分,即认证和授权,就是查询数据库做相应的判断,Shiro 只是一个框架而已,其中的内容需要自己的去构建,前后是自己的,中间是Shiro帮我们去搭建和配置好的。

2.功能

- Authentication :

身份认证/登录,验证用户是不是拥有相应的身份。

- Authorization:

授权,即权限验证,验证某个已认证的用户是否拥有某个权限,即判断用户是否能做事情,常见的如:验证用户是否拥有某个角色,或者细粒度的验证某个用户对某个资源具有某个权限。

- Session Management:

会话管理,即用户登录后就是一次会话,在没有退出之前,它的所有信息都在会话中,会话可以是普通JavaSE环境的,也可以是Web环境的。

- Cryptography:

加密,保护数据的安全性,如密码加密存储到数据库,而不是明文存储。

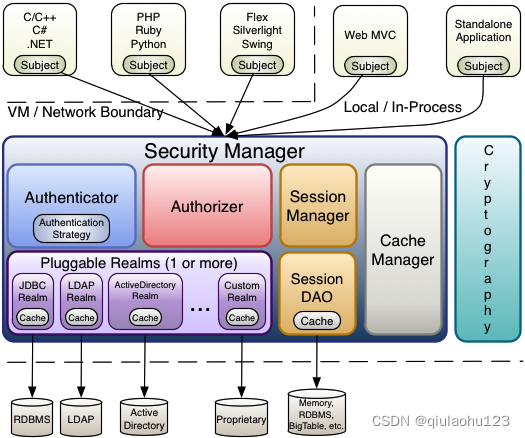

3.架构

4.组件

- Subject :

Subject 即主体,外部应用与subject 进行交互,subject 记录了当前操作用户,将用户的概念理解为当前操作的主体,可能是一个通过浏览器请求的用户,也可能是一个运行的程序。 Subject 在shiro 中是一个接口,接口中定义了很多认证授相关的方法,外部程序通过subject进行认证授,而subject 是通过SecurityManager 安全管理器进行认证授权。

- SecurityManager:

SecurityManager 即安全管理器,对全部的subject进行安全管理,它是shiro 的核心,负责对所有的subject 进行安全管理。通过SecurityManager 可以完成subject 的认证、授权等,实质上SecurityManager 是通过Authenticator 进行认证,通过Authorizer 进行授权,通过SessionManager 进行会话管理等。

SecurityManager是一个接口,继承了Authenticator, Authorizer, SessionManager这三个接口。

- Realms :

Realm即领域,相当于datasource 数据源,securityManager 进行安全认证需要通过Realm 获取用户权限数据,比如:如果用户身份数据在数据库那么realm 就需要从数据库获取用户身份信息。

注意:不要把realm 理解成只是从数据源取数据,在realm 中还有认证授权校验的相关的代码。

- Authenticator:

Authenticator 即认证器,对用户身份进行认证,Authenticator 是一个接口,shiro提供ModularRealmAuthenticator 实现类,通过ModularRealmAuthenticator 基本上可以满足大多数需求,也可以自定义认证器。

- Authorizer :

Authorizer 即授权器,用户通过认证器认证通过,在访问功能时需要通过授权器判断用户是否有此功能的操作权限。

- SessionManager :

SessionManager即会话管理,shiro框架定义了一套会话管理,它不依赖web容器的session,所以shiro可以使用在非web应用上,也可以将分布式应用的会话集中在一点管理,此特性可使它实现单点登录。

- SessionDAO :

SessionDAO 即会话dao ,是对session 会话操作的一套接口,比如要将session 存储到数据库,可以通过jdbc 将会话存储到数据库。

- CacheManager :

CacheManager 即缓存管理,将用户权限数据存储在缓存,这样可以提高性能。

- Cryptography :

Cryptography 即密码管理,shiro 提供了一套加密/解密的组件,方便开发。比如提供常用的散列、加/解密等功能。

5.demo下载

6.demo分析

- 运行环境

jdk 1.7

maven 3

tomcat 7

mysql 5.6

redis 2.8

- 表格初始化

u_permission

u_role

u_role_permission

u_user

u_user_role

- pom.xml 导入依赖

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-core</artifactId>

<version>1.2.5</version>

</dependency>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-web</artifactId>

<version>1.2.5</version>

</dependency>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-quartz</artifactId>

<version>1.2.5</version>

</dependency>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-spring</artifactId>

<version>1.2.5</version>

</dependency>

<dependency>

<groupId>net.mingsoft</groupId>

<artifactId>shiro-freemarker-tags</artifactId>

<version>0.1</version>

</dependency>

- web.xml 拦截器

<filter>

<filter-name>shiroFilter</filter-name>

<filter-class>org.springframework.web.filter.DelegatingFilterProxy</filter-class>

</filter>

<filter-mapping>

<filter-name>shiroFilter</filter-name>

<url-pattern>*.shtml</url-pattern>

</filter-mapping>

- spring-shiro.xml 核心配置

<!-- 安全管理器 -->

<bean id="securityManager" class="org.apache.shiro.web.mgt.DefaultWebSecurityManager">

<property name="realm" ref="sampleRealm"/>

<property name="sessionManager" ref="sessionManager"/>

<property name="rememberMeManager" ref="rememberMeManager"/>

<property name="cacheManager" ref="customShiroCacheManager"/>

</bean>

<!-- 授权 认证 -->

<bean id="sampleRealm" class="com.sojson.core.shiro.token.SampleRealm" ></bean>

<!-- 用户缓存 -->

<bean id="customShiroCacheManager" class="com.sojson.core.shiro.cache.impl.CustomShiroCacheManager">

<property name="shiroCacheManager" ref="jedisShiroCacheManager"/>

</bean>

<!-- shiro 缓存实现,对ShiroCacheManager,我是采用redis的实现 -->

<bean id="jedisShiroCacheManager" class="com.sojson.core.shiro.cache.impl.JedisShiroCacheManager">

<property name="jedisManager" ref="jedisManager"/>

</bean>

<!-- redis 的缓存 -->

<bean id="jedisManager" class="com.sojson.core.shiro.cache.JedisManager">

<property name="jedisPool" ref="jedisPool"/>

</bean>

<bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean">

<property name="securityManager" ref="securityManager" />

<property name="loginUrl" value="/u/login.shtml" />

<property name="successUrl" value="/" />

<property name="unauthorizedUrl" value="/?login" />

<property name="filterChainDefinitions" >

<value>

/** = anon

/page/login.jsp = anon

/page/register/* = anon

/page/index.jsp = authc

/page/addItem* = authc,roles[数据管理员]

/page/file* = authc,roleOR[普通用户,数据管理员]

/page/listItems* = authc,roleOR[数据管理员,普通用户]

/page/showItem* = authc,roleOR[数据管理员,普通用户]

/page/updateItem*=authc,roles[数据管理员]

</value>

</property>

</bean>

- 常见标签

<%@ taglib prefix="shiro" uri="http://shiro.apache.org/tags" %>

1、验证当前用户是否为“访客”,即未认证(包含未记住)的用户

<shiro:guest>

Hi there! Please <a href="login.jsp">Login</a> or <a href="signup.jsp">Signup</a> today!

</shiro:guest>

2、user标签 :认证通过或已记住的用户

<shiro:user>

Welcome back John! Not John? Click <a href="login.jsp">here<a> to login.

</shiro:user>

3、authenticated标签 :已认证通过的用户。不包含已记住的用户,这是与user标签的区别所在。

<shiro:authenticated>

<a href="updateAccount.jsp">Update your contact information</a>.

</shiro:authenticated>

4、notAuthenticated标签 :未认证通过用户,与authenticated标签相对应。与guest标签的区别是,该标签包含已记住用户。

<shiro:notAuthenticated>

Please <a href="login.jsp">login</a> in order to update your credit card information.

</shiro:notAuthenticated>

5、principal 标签 :输出当前用户信息,通常为登录帐号信息。

Hello, <shiro:principal/>, how are you today?

6、hasRole标签 :验证当前用户是否属于该角色。

<shiro:hasRole name="administrator">

<a href="admin.jsp">Administer the system</a>

</shiro:hasRole>

7、lacksRole标签 :与hasRole标签逻辑相反,当用户不属于该角色时验证通过。

<shiro:lacksRole name="administrator">

Sorry, you are not allowed to administer the system.

</shiro:lacksRole>

8、hasAnyRole标签 :验证当前用户是否属于以下任意一个角色。

<shiro:hasAnyRoles name="developer, project manager, administrator">

You are either a developer, project manager, or administrator.

</shiro:lacksRole>

9、hasPermission标签 :验证当前用户是否拥有指定权限。

<shiro:hasPermission name="user:create">

<a href="createUser.jsp">Create a new User</a>

</shiro:hasPermission>

10、lacksPermission标签 :与hasPermission标签逻辑相反,当前用户没有制定权限时,验证通过。

<shiro:hasPermission name="user:create">

<a href="createUser.jsp">Create a new User</a>

</shiro:hasPermission>

7.demo问题

-

定时为20秒刷新,不是20分钟,所以线上地址很难测试体验,最好下载到本地运行

-

项目使用tomcat 部署,使用jetty 会报错,提示freemarker 获取token 失败

-

freemarker 中shiro 标签的格式与html 中不同,举例:

<@shiro.hasAnyRoles name='888888,100002'> </@shiro.hasAnyRoles>