在上一篇文章中,我们实现了?Spring Boot Security - Password Encoding Using Bcrypt。

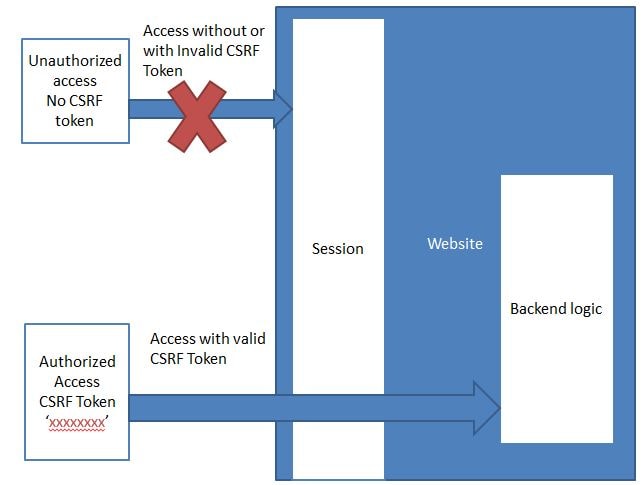

但到目前为止,在我们所有的示例中,我们都禁用了 CSRF。CSRF 代表跨站点请求伪造。这是一种强制最终用户在当前对其进行身份验证的 Web 应用程序上执行不需要的操作的攻击。CSRF 攻击专门针对状态更改请求,而不是窃取数据,因为攻击者无法查看对伪造请求的响应。

?

不要关闭上面的窗口。现在假设您收到一封包含以下内容的邮件。

我们看到它已将名为 Hacker 的员工添加到我们的应用程序中。这是 CSRF 攻击。接下来我们看看如何应对这种 CSRF 攻击。

我们将修改我们在之前的?Spring Boot Security - Password Encoding Using Bcrypt

Maven Project 中开发的代码如下 -

?

但到目前为止,在我们所有的示例中,我们都禁用了 CSRF。CSRF 代表跨站点请求伪造。这是一种强制最终用户在当前对其进行身份验证的 Web 应用程序上执行不需要的操作的攻击。CSRF 攻击专门针对状态更改请求,而不是窃取数据,因为攻击者无法查看对伪造请求的响应。

Spring Boot 安全性 - 目录

Spring Boot + 简单的安全配置 Spring Boot Form Security Login Hello World 示例 Spring Boot Security - 自定义登录页面示例 Spring Boot Security - JDBC 身份验证示例 Spring Boot Security - 使用 JdbcUserDetailsManager 以编程方式创建用户 Spring Boot Security - 使用 Bcrypt 进行密码编码 Spring Boot Security -启用 CSRF 保护 Spring Boot 安全性 - 身份验证处理程序示例 Spring Boot 安全性 - OAuth 简介 Spring Boot OAuth2 第 1 部分 - 获取授权代码 Spring Boot OAuth2 第 2 部分 - 获取访问令牌并使用它来获取数据。视频

本教程在下面的 Youtube 视频中进行了解释。?

了解 CSRF 攻击-

以前我们有?Spring Boot Security - Password Encoding Using Bcrypt。启动此应用程序并使用有效密码登录。

不要关闭上面的窗口。现在假设您收到一封包含以下内容的邮件。

Hi JavaInUse

<form method = "post" action="http://localhost:8080/addNewEmployee">

<input id ="empId" type="hidden" name="empId" value="Hacker001"/>

<input id ="empName" type="hidden" name="empName" value="hacker"/>

<input type="SUBMIT" value="Surprise..Surprise..See What This Does" />

</form>

我们看到它已将名为 Hacker 的员工添加到我们的应用程序中。这是 CSRF 攻击。接下来我们看看如何应对这种 CSRF 攻击。

让我们开始-

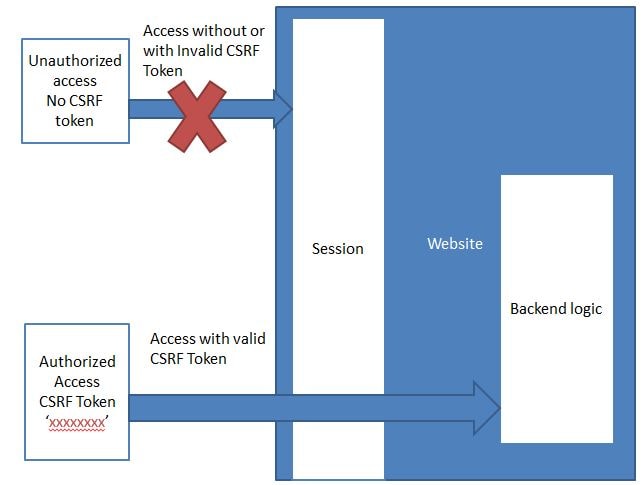

我们将使用 CSRF 安全令牌仅授予授权用户访问权限。

我们将修改我们在之前的?Spring Boot Security - Password Encoding Using Bcrypt

Maven Project 中开发的代码如下 -

?