代码调试阶段:

steam社区:

https://store.steampowered.com/

总体思路:登录抓包,分析包(全局搜索password = ,局部搜索password,在可疑的地方打上断点,并再次登录)

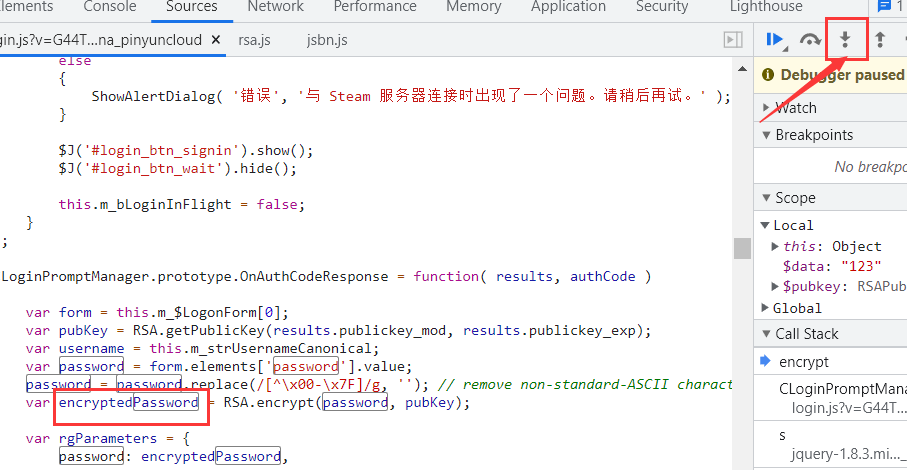

1.首先我在代码391行处找到了关键字encryptedPassword,并且后面的值为RSA.encrypt,不难看出这是一个RSA加密,所以此处打上断点。

2.再次点击登录,断点停在了这里,接着开始构建函数的实现:定义一个getPwd函数

function getPwd(password){

var pubKey = RSA.getPublicKey(publickey_mod, publickey_exp);

var encryptedPassword = RSA.encrypt(password, pubKey);

return encryptedPassword;

}

一步步来:

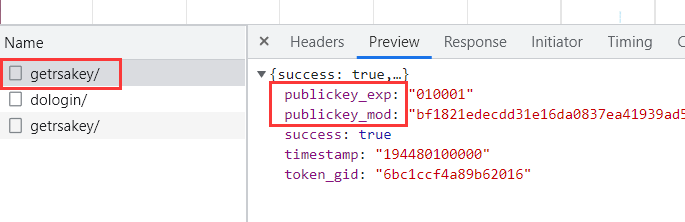

此时我们可以看出,getPublicKey中需要填入参数publickey_mod和publickey_exp的值,正好在包中的返回信息中发现了这个参数,将其复制进去(这儿的值只是为了调试才填进去的,后面写爬虫时,exp和mod通过发送网络请求即可获取)

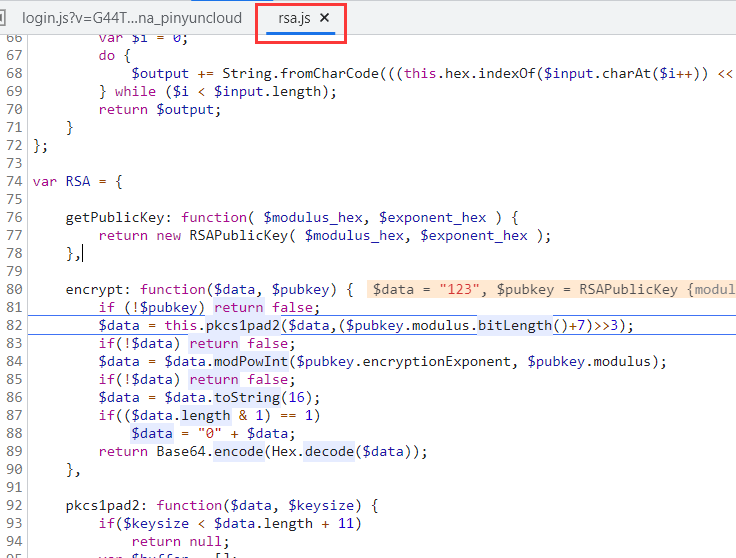

exp和mod的值已经解决,下面去寻找rsa的加密算法,在encryptedPassword处点击图中箭头进入函数构造内部

进来后发现该js文件以rsa.js命名,初步猜测这个文件里包含的都是rsa加密所需要的代码,所以直接将该文件所有的代码copy下来

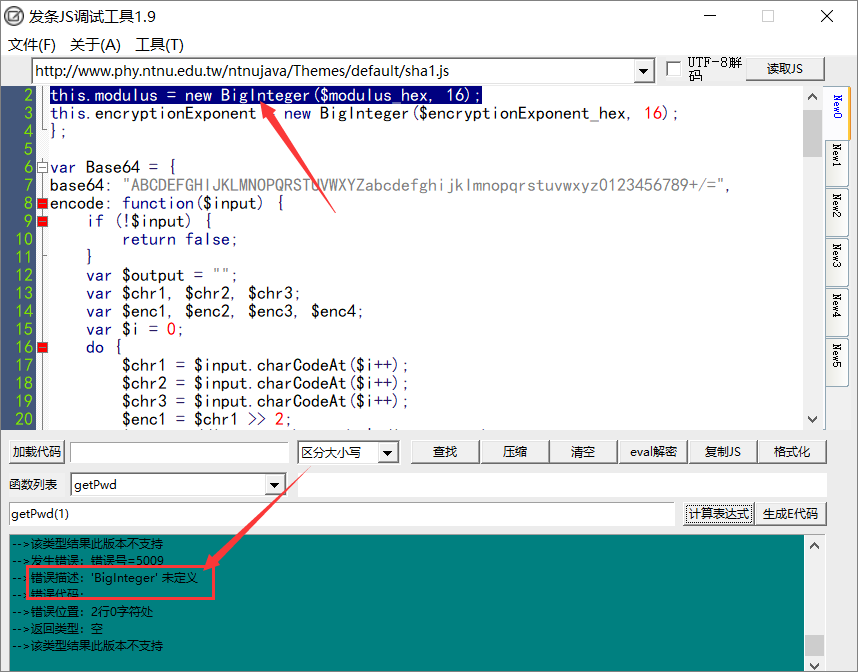

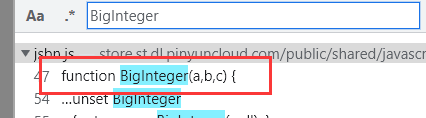

代码复制进去后继续加载代码,计算表达式,发现报错BigInteger

全局搜索BigInteger,找到相关函数

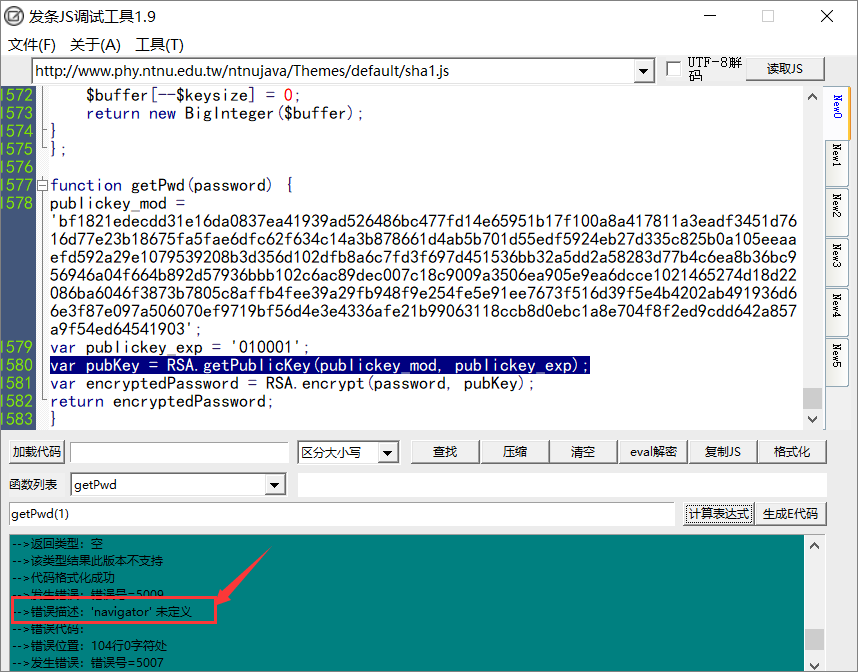

经过测试,这个函数中多次调用了BigInteger,所以我们同样将该文件中的代码全部复制下来,并尝试继续运行,发现报错navigator未定义。

navigator为系统内置函数,遇到内置函数解决办法:

navigator=this;

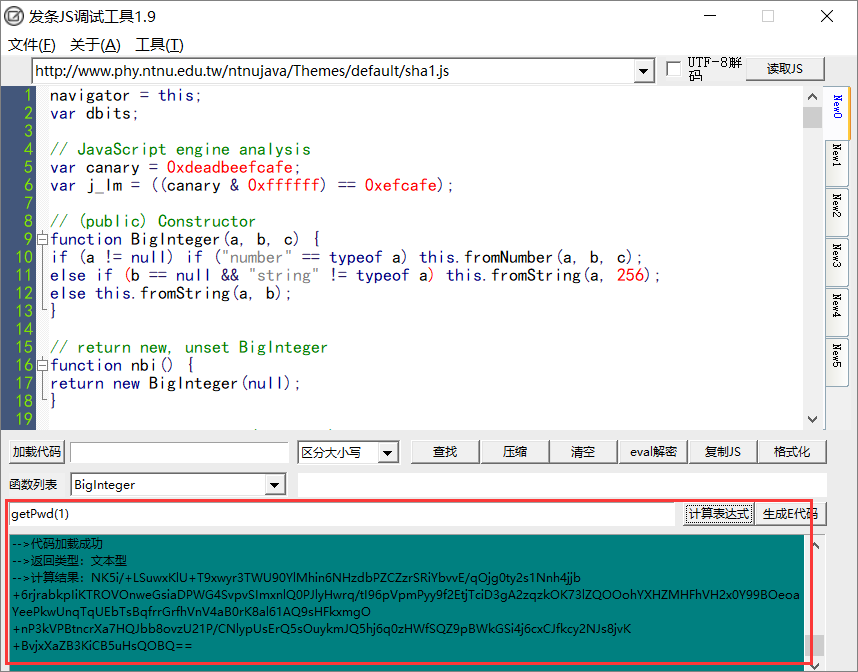

最后再次调试,成功获得密文

爬虫编写阶段

#获取密钥

import requests

import execjs

url='https://store.steampowered.com/login/getrsakey/'

data={

'donotcache': '1638684496488',

'username': '123@qq.com',

}

headers={

'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/94.0.4606.20 Safari/537.36'

}

response_json = requests.post(url=url,headers=headers,data=data).json()

mod = response_json['publickey_mod']

exp = response_json['publickey_exp']

#进行密码逆向

node = execjs.get() #实例化一个对象

ctx = node.compile(open('./steam.js',encoding='utf-8').read()) #编译

funcName = 'getPwd("{0}","{1}","{2}")'.format('123456',mod,exp)

pwd = ctx.eval(funcName)

print(pwd)