防火墙基础技术补充

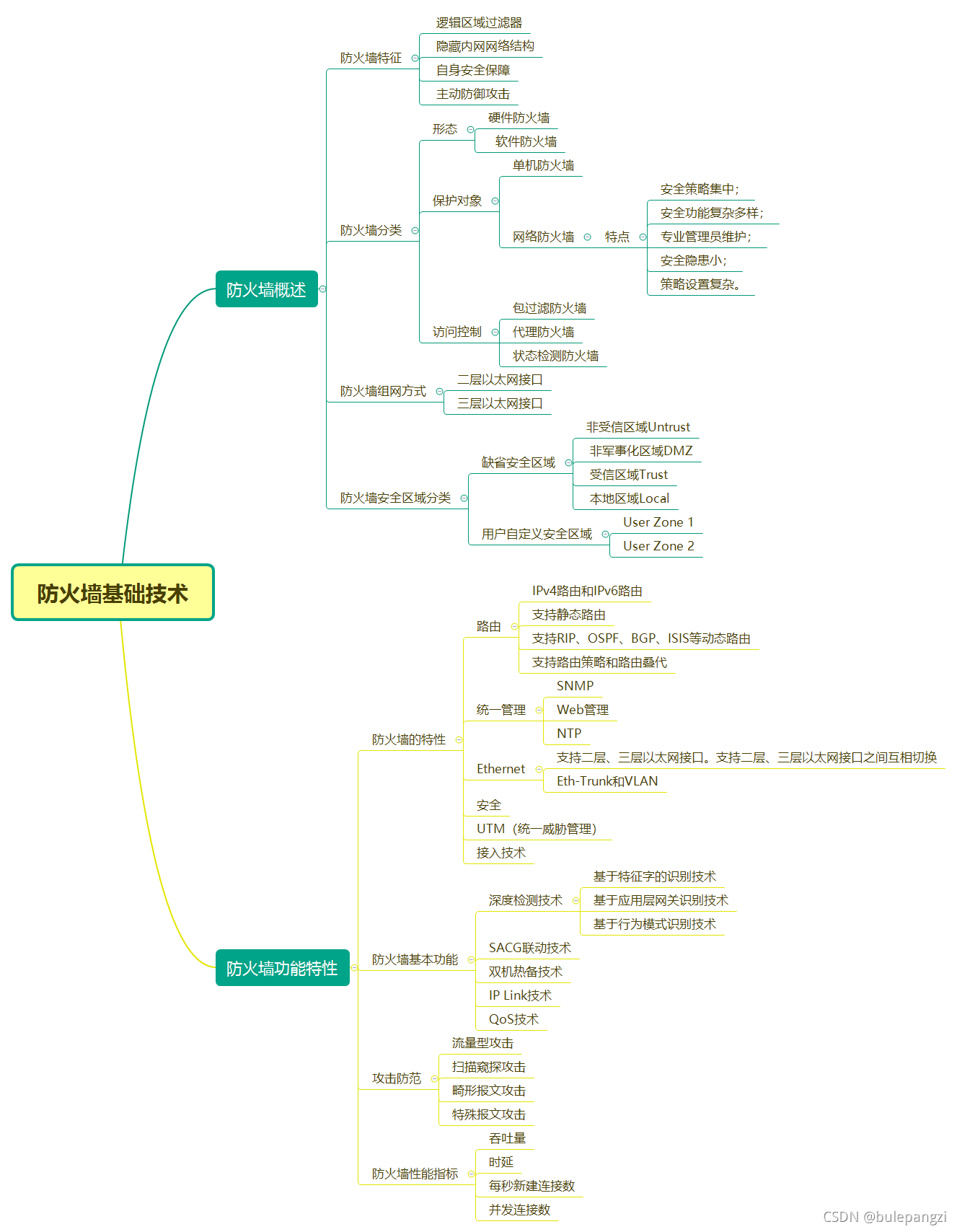

一、防火墙概述

(一)防火墙分类

1、包过滤防火墙

??包过滤是指在网络层对每一个数据包进行检查,根据配置的安全策略转发或丢弃数据包。包过滤防火墙的基本原理是:通过配置访问控制列表(ACL, Access Control List)实施数据包的过滤。主要基于数据包中的源/目的IP地址、源/目的端口号、IP 标识和报文传递的方向等信息。

??包过滤防火墙的设计简单,非常易于实现,而且价格便宜。

??包过滤防火墙的缺点主要表现以下几点:

- 随着ACL 复杂度和长度的增加,其过滤性能呈指数下降趋势。

- 静态的ACL 规则难以适应动态的安全要求。

- 包过滤不检查会话状态也不分析数据,这很容易让黑客蒙混过关。例如,攻击者可以使用假冒地址进行欺骗,通过把自己主机IP地址设成一个合法主机IP地址,就能很轻易地通过报文过滤器。

说明:多通道协议,如FTP协议。FTP在控制通道协商的基础上,生成动态的数据通道端口,而后的数据交互主要在数据通道上进行。

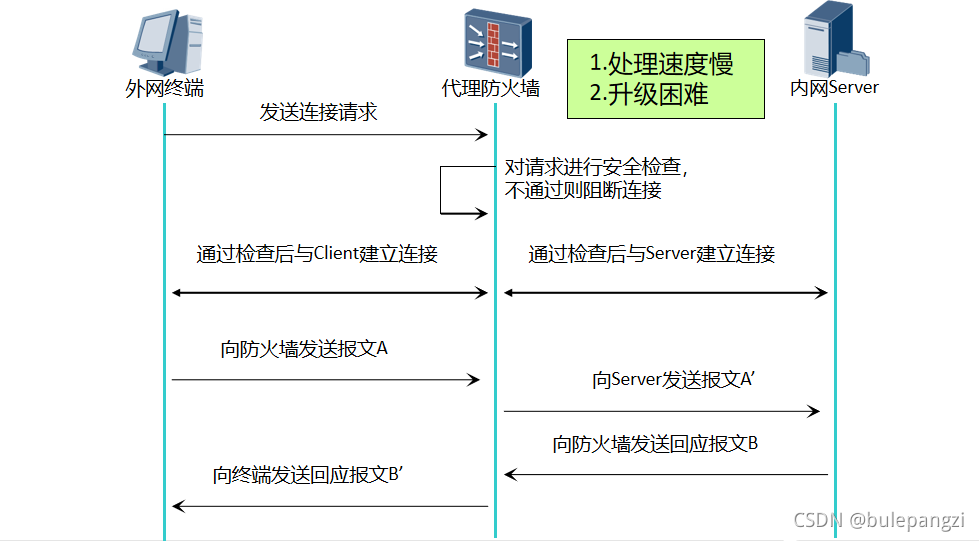

2、代理防火墙

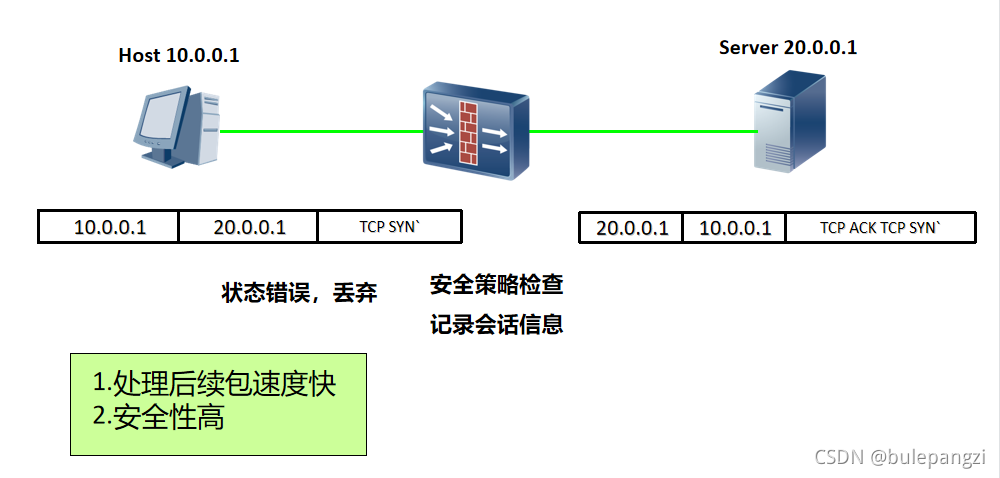

3、状态检测防火墙

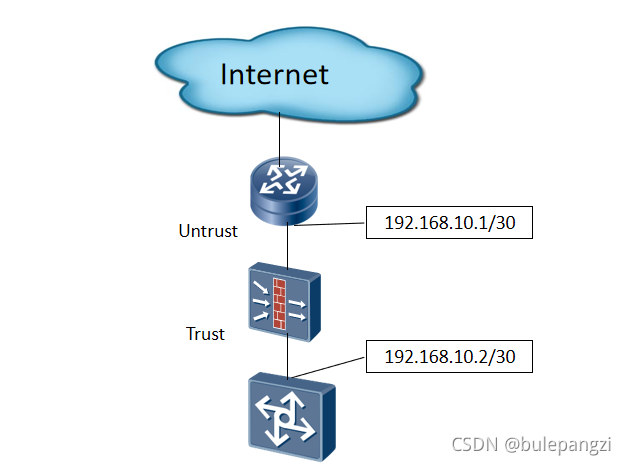

(二)防火墙组网方式

1、二层以太网接口

- 组网特点

- 对网络拓扑透明

- 不需要更改组网

2、三层以太网接口

- 组网特点

- 支持更多安全特性

- 对网络拓扑有所影响

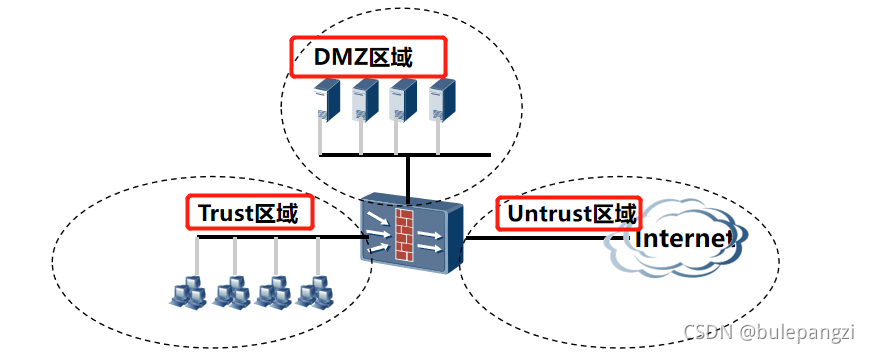

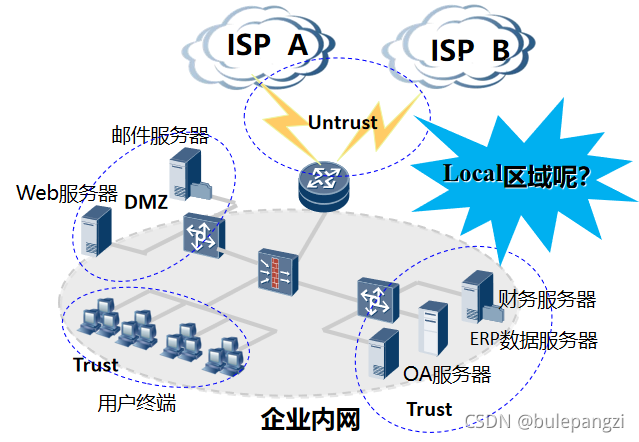

(三)安全区域

- 安全区域(Security Zone),或者简称为区域(Zone)。

- Zone是本地逻辑安全区域的概念。

- Zone 是一个或多个接口所连接的 网络。

1、防火墙安全区域分类

- 缺省安全区域

- 非受信区域Untrust

- 非军事化区域DMZ

- 受信区域Trust

- 本地区域Local

- 用户自定义安全区域

- User Zone 1

- User Zone 2

??防火墙支持多个安全区域,缺省支持非受信区域(Untrust)、非军事化区域(DMZ)、受信区域(Trust) 、 本地区域(Local) 四种预定义的安全区域外,还支持用户自定义安全区域。

??防火墙缺省保留的四个安全区域相关说明如下: - 非受信区域Untrust:低安全级别的安全区域,安全级别为5。

- 非军事化区域DMZ:中等安全级别的安全区域,安全级别为50。

- 受信区域Trust:较高安全级别的安全区域,安全级别为85。

- 本地区域Local:最高安全级别的安全区域,安全级别为100。

??这四个安全区域无需创建,也不能删除,同时各安全级别也不能重新设置。安全级别用1 ~ 100 的数字表示,数字越大表示安全级别越高。

??需要注意的是,将接口加入安全区域这个操作,实际上意味着将该接口所连网络加入到安全区域中,而该接口本身仍然属于系统预留用来代表设备本身的Local安全区域 。

??USG防火墙最多支持32个安全区域。

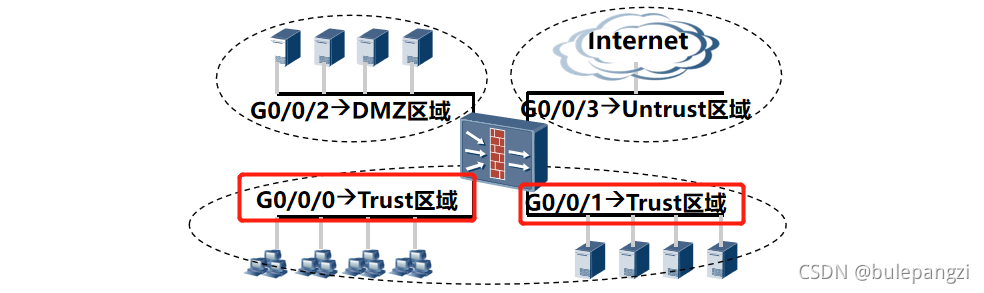

2、防火墙安全区域与接口关系

- 安全区域与接口关系

- 防火墙存在两个具有完全相同安全级别的安全区域。

- 防火墙不允许同一物理接口分属于两个不同的安全区域。

- 防火墙的不同接口可以属于同一个安全区域。

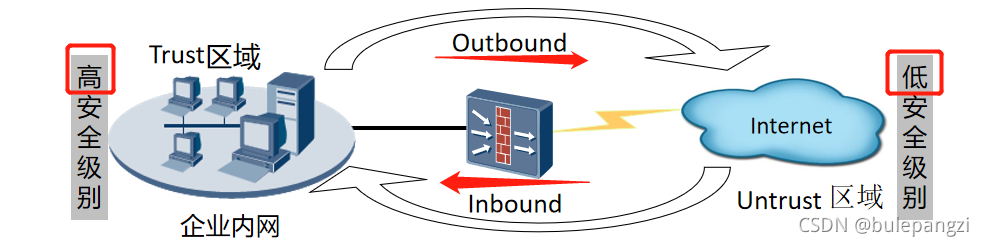

3、防火墙安全区域的方向

两个安全区域之间(简称安全域间)的数据流分两个方向:

- 入方向(inbound):

数据由低安全级别的安全区域向高安全级别的安全区域传输的方向; - 出方向(outbound):

数据由高安全级别的安全区域向低安全级别的安全区域传输的方向;

高优先级与低优先级是相对的。

二、防火墙功能特性

(一)防火墙多业务功能

防火墙支持以下特性:

- 路由

- IPv4路由和IPv6路由

- 支持静态路由

- 支持RIP、OSPF、BGP、ISIS等动态路由

- 支持路由策略和路由叠代

- 统一管理

- SNMP

- Web管理

- NTP

- Ethernet

- 支持二层、三层以太网接口。支持二层、三层以太网接口间互相切换

- Eth-Trunk和VLAN

- 安全

- UTM(统一威胁管理)

- 接入技术

(二)防火墙主要功能

1、访问控制

(三)防火墙基本功能

1、深度检测技术

- 基于 特征字 的识别技术

- 基于应用层网关识别技术

- 基于行为模式识别技术

??深度报文检测(DPI, Deep packet inspection)是相对普通报文分析而言的一种新技术,普通报文检测仅仅分析IP包的四层以下的内容,包括源地址、目的地址、源端口、目的端口以及协议类型,而DPI则在此基础上,增加了对应用层的分析,可识别出各种应用及其内容。

??针对不同的协议类型,识别技术一般可划分为以下三类。 - 基于特征字的识别技术

??不同的应用通常会采用不同的协议,而各种协议都有其特殊的指纹,这些指纹可能是特定的端口、特定的字符串或者特定的Bit序列。基于特征字的识别技术,正是通过识别数据报文中的指纹信息来确定业务流所承载的应用。 - 基于应用层网关识别技术

??我们知道,有一类业务的控制流与业务流是分离的,其业务流没有任何特征。例如,SIP、H323协议都属于这种类型的协议。SIP、H323通过信令交互过程,协商得到其数据通道,一般是RTP格式封装的语音流。也就是说,纯粹检测RTP流并不能确定这条RTP流是通过哪种协议建立起来的,只有通过检测SIP或H323的协议交互,才能得到其完整的分析。 - 基于行为模式识别技术

??在实施行为模式识别技术之前,必须首先对终端的各种行为进行研究,并在此基础上建立起行为识别模型。从E-mail的内容看,垃圾邮件(SPAM)业务流发送邮件的速率、目的邮件地址数目、变化频率等参数,建立起行为识别模型,并以此分拣出垃圾邮件。

2、SACG联动技术

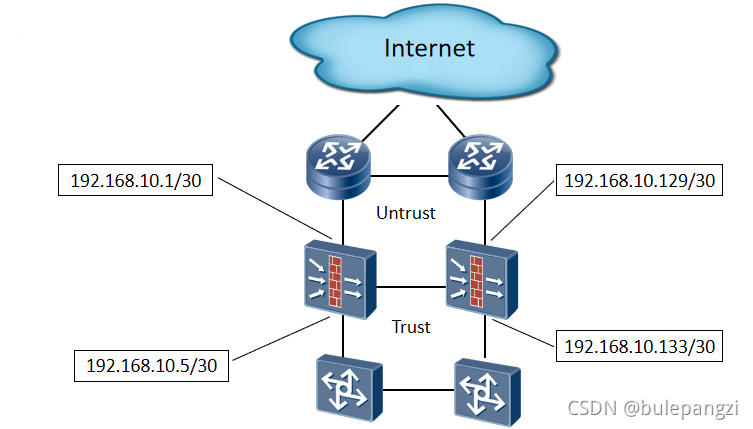

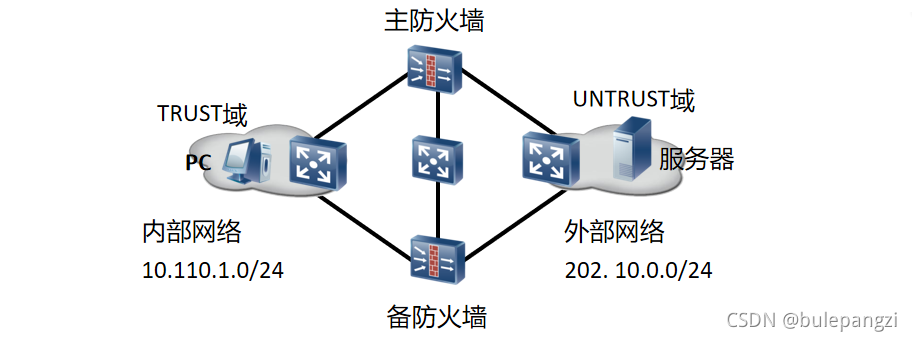

3、双机热备技术

- 提供冗余备份功能

- 统一设备上所有接口的主备状态

- 同步防火墙之间会话信息即配置信息

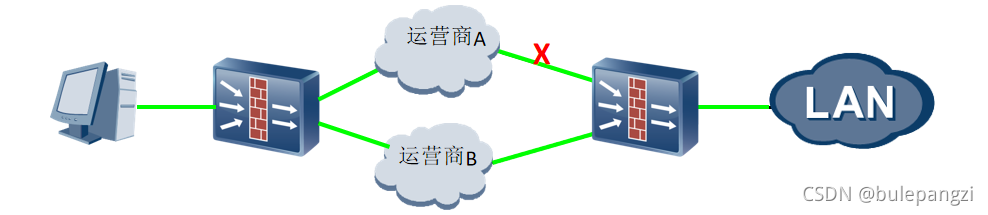

4、IP Link技术

- IP-Link自动侦测的侦测结果可以被其他特性所引用,主要应用包括:

- 应用在静态路由中

当IP-Link侦测出链路不可达时,防火墙会对自身的静态路由进行相应的调整。如原来高优先级的静态路由所经链路被检测到发生故障,防火墙会选择新的链路进行业务转发。如果高优先级的静态路由链路故障恢复正常时,防火墙又会进行静态路由的调整,用高优先级的路由替换低优先级的路由,保证每次用到的链路是最高优先级的并且是可达的,以保持业务的持续进行。 - 应用在双机热备份中

当IP-Link侦测出链路不可达时,防火墙会对自身VGMP的优先级进行相关调整,引发主备切换,从而保证业务能够持续流通。

- 应用在静态路由中

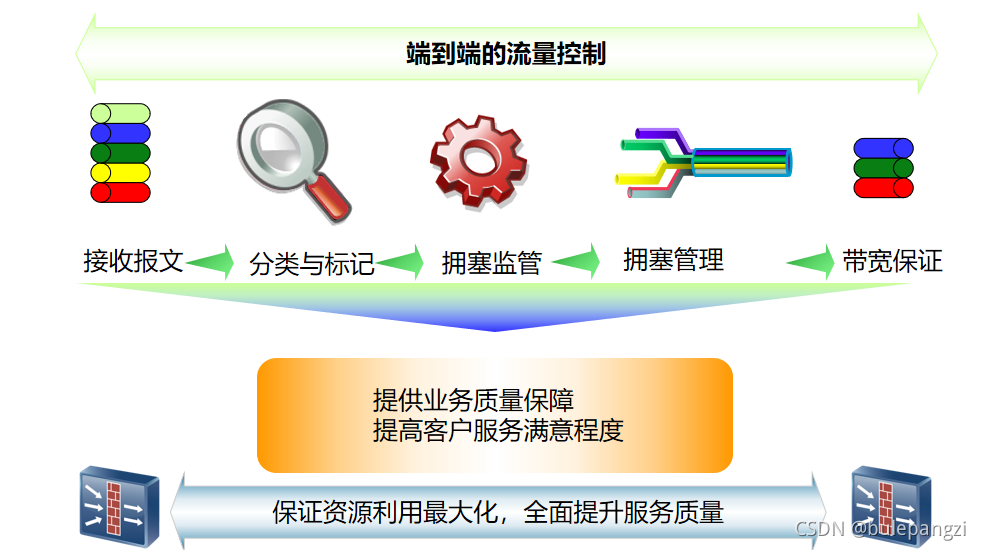

5、QoS技术

??QoS提供的主要的流量管理技术包括:流分类、流量监管、流量整形、拥塞管理和拥塞避免是实现有区别地实施服务的基础。它们主要完成如下功能:

- 流分类依据一定的匹配规则识别出对象,是有区别地实施服务的前提。

- 流量监管对进入网络的特定流量的规格进行监管。当流量超出规格时,可以采取限制或惩罚措施,以保护客户的商业利益和网络资源不受损害。

- 流量整形限制从某一网络流出的某一连接的流量,使这一流量的报文以比较均匀的速度向外发送,是一种主动调整流量输出速率的措施。

- 拥塞管理是一种当拥塞发生时制定资源的调度策略从而决定报文转发时的处理次序的机制,主要调度策略包括FIFO、CQ、PQ、WFQ、RTP等队列。

说明: 对于三层接口,USG5500只有在接口上配置了接口限速功能后,接口上的队列功能才会生效,基于类的WRR功能不受该限制。

- 拥塞避免是指通过监视网络资源(如队列或内存缓冲区)的使用情况,在拥塞有加剧的趋势时,主动丢弃报文,通过调整网络的流量来解除网络过载的一种流控机制。

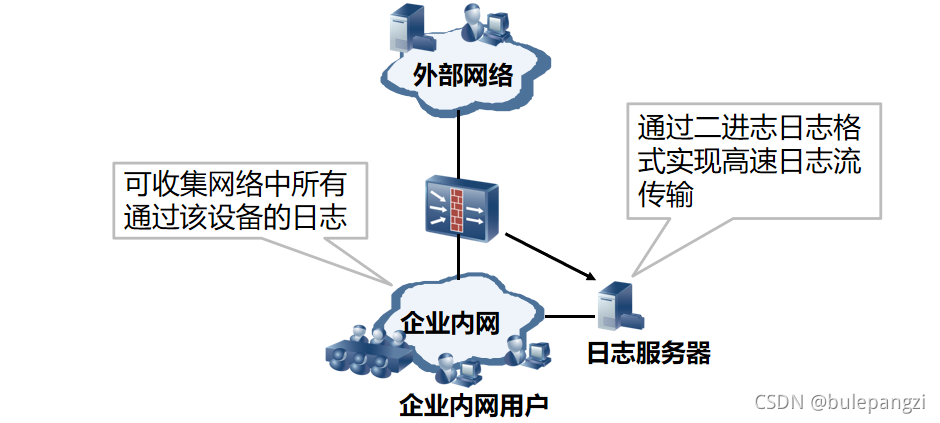

(四)防火墙日志审计

- 配合eLog日志软件,可以为用户提供清晰网络日志和访问记录。

(五)攻击防范

- 网络攻击主要分为四大类:

- 流量型攻击

流量型攻击是指攻击者通过大量的无用数据占用过多的资源以达到服务器拒绝服务的目的。 - 扫描窥探攻击

扫描窥探攻击主要包括IP地址扫描和端口扫描,从而准确的发现潜在的攻击目标。 - 畸形报文攻击

畸形报文攻击是指通过向目标系统发送有缺陷的IP报文。主要的畸形报文攻击有Ping of Death、Teardrop等。 - 特殊报文攻击

特殊报文攻击是指攻击者利用一些合法的报文对网络进行侦察或者数据检测,这些报文都是合法的应用类型,只是正常网络很少用到。

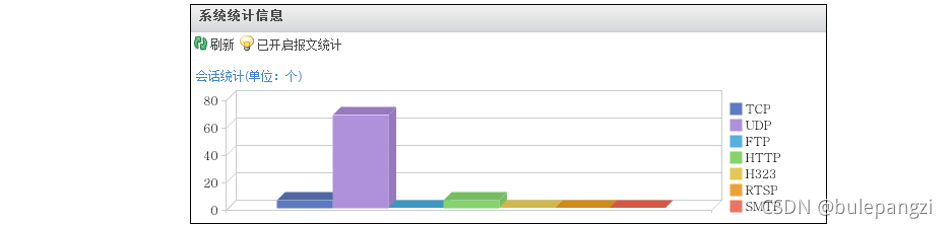

(六)防火墙报文统计

- 报文统计

- 对于防火墙来说,不仅要对数据流量进行监控,还要对内外部网络之间的连接发起情况进行检测,因此要进行大量的统计、计算与分析。

- 防火墙对报文统计结果的分析有如下两个方面:

- 专门的分析软件事后分析日志信息。

- 防火墙实时完成一部分分析功能。

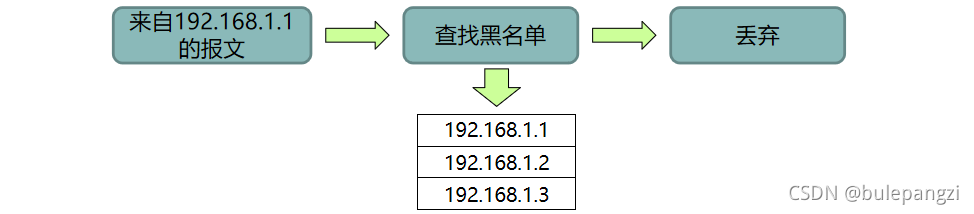

(七)防火墙黑名单

- 黑名单

- 黑名单是一个IP地址列表。防火墙将检查报文源地址,如果命中, 丢弃所有报文

- 快速有效地屏蔽特定IP地址的用户。

- 创建黑名单表项,有如下两种方式:

- 通过命令行手工创建。

- 通过防火墙攻击防范模块或IDS模块动态创建

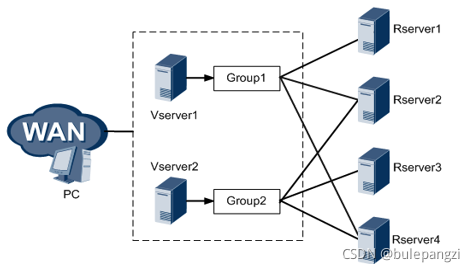

(八)负载均衡

- 负载均衡。

- 将访问同一个IP地址的用户流量分配到不同的服务器上。

- 负载均衡采用以下技术,将用户流量分配到多台服务器:

- 虚服务技术

- 服务器健康性检测

- 基于流的转发

即通过指定算法,将数据流发送到各个真实服务器进行处理。

三、防火墙设备管理

(一)防火墙设备管理概述

- 设备登录管理

- Console登录:通过RS-232配置线连接到设备上,使用Console方式登录到设备上,进行配置。

- Web登录:在客户端通过Web浏览器访问设备,进行控制和管理。

- telnet登录:通过PC终端连接到网络上,使用Telnet方式登录到设备上,进行配置。

- SSH登录:提供安全的信息保障和强大认证功能,保护设备系统不受IP欺骗、明文密码截取等攻击。

- 设备文件管理

- 配置文件管理:配置文件是设备启动时要加载的配置项。用户可以对配置文件进行保存、更改和清除、选择设备启动时加载的配置文件等操作。系统文件包括USG设备的软件版本,特征库文件等。一般软件升级需要管理系统文件。

- 系统文件管理(软件升级):上传系统软件到设备可通过TFTP方式和FTP方式上传系统软件到设备上。 升级系统软件 配置设备下次启动时使用的软件系统。

- License管理:是设备供应商对产品特性的使用范围、期限等进行授权的一种合约形式,License可以动态控制产品的某些特性是否可用。

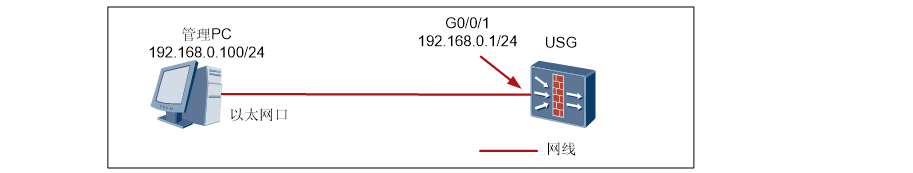

(二)设备登录管理

-

设备登录管理组网- Console

-

设备登录管理组网- Web / SSH / Telnet

-

直接相连(通过局域网)

-

远程连接(通过广域网)

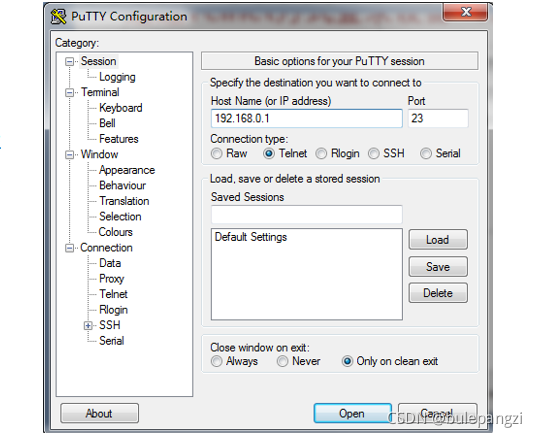

(三)通过Telnet方式登录设备

-

设备缺省可以通过GigabitEthernet0/0/0接口来实现Telnet登录

-

将管理员PC的网络连接的IP地址获取方式设置为“自动获取IP地址”。

-

通过Putty telnet192.168.0.1,进入登录页面。

-

缺省用户名为admin,密码为Admin@123

-

配置USG接口telnet设备管理。

[USG-GigabitEthernet0/0/1] service-manage enable

[USG-GigabitEthernet0/0/1] service-manage telnet permit -

配置vty interface。

[USG] user-interface vty 0 4

[USG-ui-vty0-4] authentication-mode aaa

[USG-ui-vty0-4] protocol inbound telnet -

配置Telnet用户信息。

[USG] aaa

[USG-aaa] local-user user1 password cipher password@123

[USG-aaa] local-user user1 service-type telnet

[USG-aaa] local-user user1 level 3 -

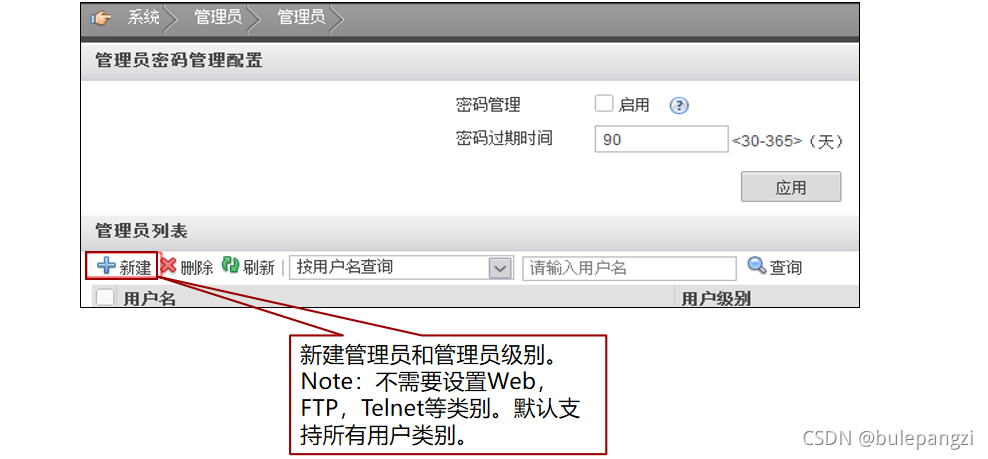

配置Telnet管理员