paper:Detecting ADS-B Spoofing Attacks using Deep Neural Networks

感觉一个是这个数据获取很有难度,文章是自己搭建一个类似接收站来获取ADS-B数据,觉得自己操作不太现实,不过相关的方法可以考虑在可以得到的数据集中去应用。

一、摘要

自动相关监视广播(ADS-B)系统是管理日益拥挤的空域的下一代航空运输系统(NextGen)的关键组成部分。它提供了准确的飞机定位和高效的空中交通管理,还改善了数十亿当前和未来乘客的安全。虽然ADS-B的好处众所周知,但由于缺乏加密和身份验证等基本安全措施,导致了各种可利用的安全漏洞。一个实际威胁是针对ADS-B地面站的ADS-B欺骗攻击,其中地面或飞机攻击者操纵国际民用航空组织(ICAO)地址(每架飞机的唯一标识符)在ADS-B信息中,伪造不存在的飞机的外观或伪装成受信任的飞机。因此,这种攻击会使飞行员或空中交通管制人员感到困惑,并导致危险的机动。

在本文中,我们介绍了基于SODA–一种基于两阶段深度神经网络(DNN)的ADS-B欺骗检测器,该检测器由消息分类器和飞机分类器组成。它允许地面站根据PHYlayer特征(例如IQ样本和相位)检查每个传入消息,并标记可疑消息。我们的实验结果表明,SODA检测地面欺骗攻击的概率为99.34%,而误报率很低(即0.43%)。它优于其他机器学习技术,如XGBoost、逻辑回归和支持向量机。它进一步确定了平均F分数为96.68%,准确度为96.66%的个别飞机,与最先进的检测器相比有显著改进。

二、介绍

关注针对地面站的ADS-B消息注入或欺骗攻击。将ADS-B欺骗攻击分为两类:基于地面的和基于飞机的。

- 在第一次攻击中,地面攻击者使用SDR重新传输先前记录的消息或传输新生成并正确调制的假消息,分别称为重播攻击和幽灵飞机注入攻击。主要目的是假装存在不存在的(幽灵)飞机,并混淆ATC系统。

- 在第二次攻击中,基于飞机的攻击者修改机载ADS-B转发器传输的ADS-B消息中的CAO地址,伪装成已知或受信任的飞机以绕过监视。

以地面站为目标的ADS-B消息注入或欺骗攻击示例。地面攻击者使用SDR设备重放先前记录的ADS-B信息或传输新生成并正确调制的虚假ADS-B信息,而飞机攻击者修改传输信息的ICAO地址,并伪装为已知或受信任的飞机。SODA部署在ADS-B接收器和ATC系统之间,并使用DNN根据物理层功能标记可疑消息。如下图所示:

提出了一种基于深度神经网络(DNN)的ADS-B欺骗检测器SODA。SODA将PHY层特征(例如IQ样本和相位)作为输入,并执行两阶段检测来检测恶意消息和识别恶意飞机。

三种攻击:

- 消息或IQ数据重放攻击。

在这次攻击中,地面攻击者使用SDR设备记录收到的真实ADS-B消息的消息内容或IQ数据,然后在以后发送相同的消息,而不改变消息内容。与消息重放攻击相比,IQ数据重放攻击更隐蔽,因为记录的IQ数据包含大量有关多普勒效应、发射机特性(例如,载波频率偏移)和信道特性(例如,多径和衰落效应)的信息,否则很难模仿。 - 幽灵飞机喷射攻击。

与重播攻击不同,地面攻击者使用SDR设备发送带有任意内容的虚假ADS-B消息。特别是,攻击者可以模拟不存在的飞机的轨迹,并使用精心选择的多普勒频移生成相应的ADS-B消息,从而使幽灵飞机出现在地面站控制台上。 - 飞机欺骗攻击。

在此攻击中,基于飞机的攻击者(恶意飞机)试图通过欺骗ICAO地址并隐藏其真实身份来伪装为已知或受信任的飞机。由于飞机实际存在,即使部署了二级雷达监视系统,也不会检测到伪装攻击。

三、模型

SODA的体系结构,其包括消息分类器和飞机分类器。消息分类器决定消息是否为恶意消息。如果消息被认为是非恶意的,则意味着它不是由基于SDR的欺骗程序传输的,但它可能来自恶意飞机,而不是消息中ICAO地址所示的合法发送器。飞机分类器旨在进一步确定消息的传输飞机,并将输出ICAO地址与声称的ICAO地址进行比较,以检测飞机欺骗攻击。

评估了基于DNN的消息分类器的性能,并将其与三种基线分类器进行比较:XGBoost[26]、逻辑回归(LR)[27]和支持向量机(SVM)[28]。

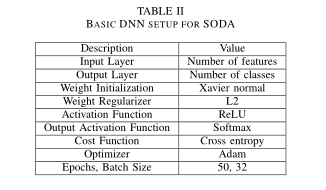

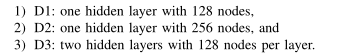

消息分类器DNN参数:

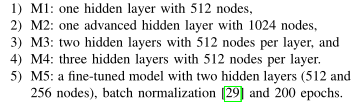

飞机分类器,未考虑其他模型,考虑了五种不同复杂性的DNN模型:

四、结论

消息分类器将IQ样本作为输入,检测来自基于SDR的地面攻击者的恶意消息,包括消息/IQ数据重放攻击和幽灵飞机注入攻击。飞机分类器将接收到的消息的相位作为输入,并通过将声称的ICAO地址与预测的ICAO地址进行比较来检测伪造的消息。然后准确率都挺高的…