《混合:增强对抗性攻击的可转移性》

一、abstract

we propose a new input transformation based attack method called Admix that considers the input image and a set of images randomly sampled from other categories. Instead of directly calculating the gradient on the original input, Admix calculates the gradient on the input image admixed with a small portion of each add-in image while using the original label of the input to craft more transferable adversaries.

我们提出了一种新的基于输入变换的攻击方法Admix,该方法考虑了输入图像和一组从其他类别随机采样的图像。Admix不是直接在原始输入上计算梯度,而是在输入图像上计算梯度,其中混合了每个加载项图像的一小部分,同时使用输入的原始标签来制造更可转移的对手。

Moreover, the adversaries often exhibit transferability across neural network models [25], in which the adversarial examples generated on one model may also mislead other models. The adversarial transferability matters because hackers may attack a real-world DNN application without knowing any information of the target model.

可转移性:是指其中一个模型的对抗性实例可能会误导其他模型。

对抗可转移性很重要,黑客可能会在不知道目标模型的任何信息下,利用可转移性去攻击真实世界的DNN应用程序。

方法:如高级梯度计算、集合模型攻击、输入转换和特定于模型的方法。输入转换(如随机调整大小、填充、平移、缩放等)是最有效的方法之一

Admix方法:将原始图像和其他随机选取的图像混合起来,然后计算混合图形的梯度,不更改标签。提出的的Admix属于输入转换类别,Admix可以与其他输入转换以及其他两种类型的攻击结合使用,以进一步提高可转换率。

本文提出的Admix攻击在黑盒设置下的攻击成功率显著提高,在白盒设置下的攻击性能基本保持不变。通过将Admix与其他输入转换结合在一起,精心设计的对手的可移植性可以得到进一步改善。此外,在集合模型设置[19]下的集成方法对9种先进防御方法[17,37,39,20,8,3,27,23]的评估表明,最终的集成方法称为aditi - dim,其性能比目前最先进的SITI-DIM[18]平均明显高出3.4%。进一步证明了Admix的有效性。

2.related work

根据威胁模型,攻击方法可以分为两种:

1)白盒模型:对模型有充分了解,如超参数、梯度、体系结构等

2)黑盒攻击:只能访问模型输出,或者对模型一无所知

Mixup:

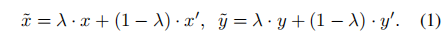

Zhang et al.[41]首先提出了一种名为mixup的新方法,通过插值两个随机采样的样本(x, y)和(x0, y0)来提高模型的泛化λ∈[0,1]如下所示:

3.方法

混合原理:

为了在不损害白盒攻击性能的前提下充分利用其他类别图像的信息,我们提出了将两幅图像以主从方式混合的admix操作。具体来说,我们将原始图像x作为主图像,并将其与随机从其他类别中选取的副图像x’进行混合:

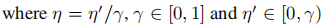

分别控制原始图像和随机采样图像在混合图像中的部分。通过这种方式,我们可以保证辅助图像x’在x中始终占据更小的部分。请注意,我们没有混合标签,而是使用x的原始标签为x

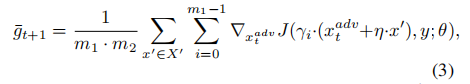

计算机混合图像的平均值

其中m1是每个x‘混合图像的数量,X’表示其他类别随机抽样的m2图像的集合。注意,当η = 0时,Admix将退化为SIM[18]。拟议中的Admix可以进行整合