漏洞成因

通过对/env进行post提交将eureka.client.serviceUrl.defaultZone的值修改为外部恶意url,然后通过/refresh post提交后,解析url内的xstream反序列化出命令执行代码

调试过程

代审问题及个人技巧

先了解原理,可知通过/refresh会把外部恶意payload获取并解析,也就是说,导致这次漏洞形成的代码块应该在请求以及响应部分中。

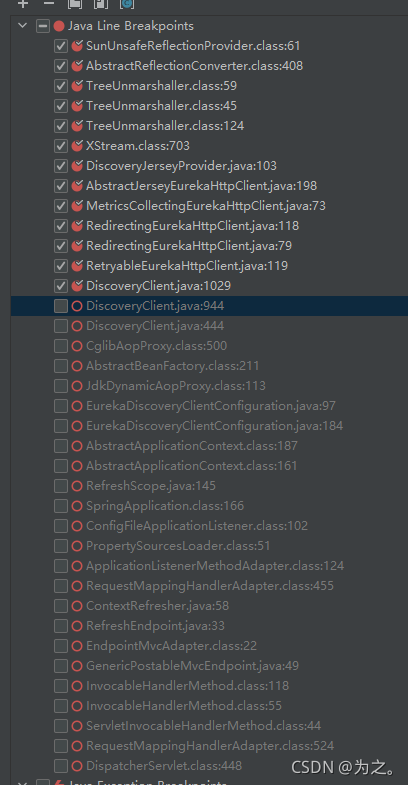

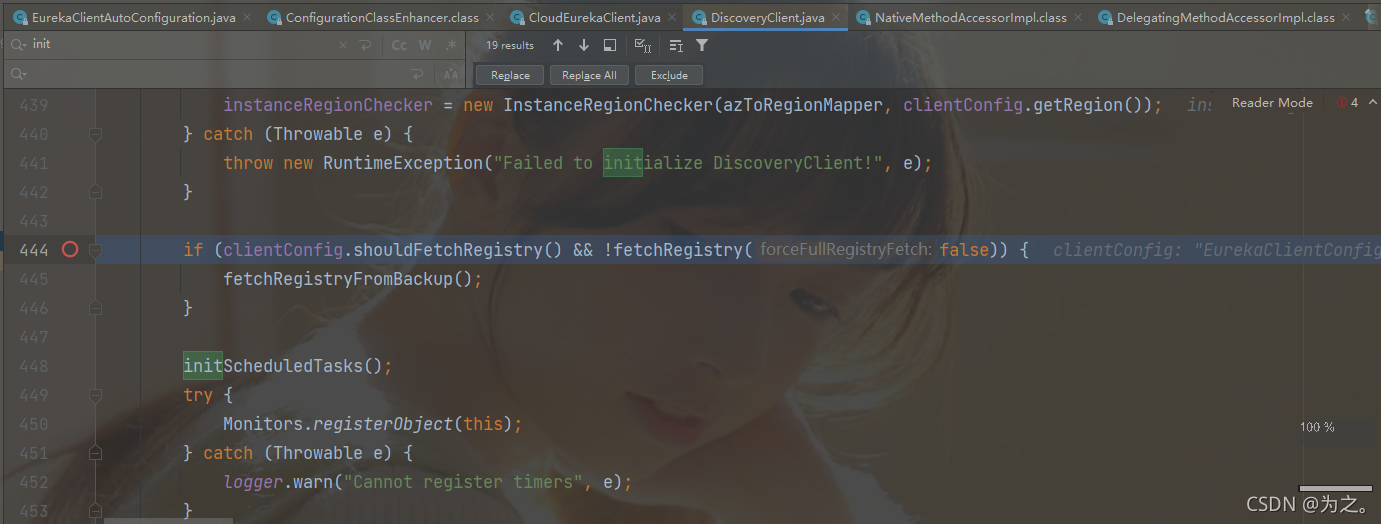

开头先是以DispatchServlet来开始,一步一步去找到哪里会调用calc,调试断点如图所示:

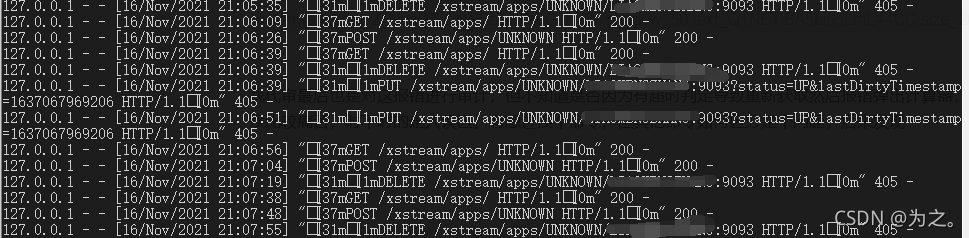

在调试过程中会出现自动弹出计算器的情况,是由于以下报错导致的:

我代审最后也是对这报错进行审计,但不知道是否因为有超时判定导致重新获取然后报错弹出计算器(后面了解到为springcloud的热更新机制有关,可通过配置文件修改心跳以及服务续约来绕过),这样让我在查找漏洞成因代码块时候比较痛苦,时不时的走入误区。有想过换个命令,但其他命令如何区分是个问题,后来发现在flask搭建的payload服务器中,如果是超时导致的弹窗可以大概判断出:

在代审过程中比较枯燥,但时间过的飞快,有时debug快了找不到之前代码,我就尝试利用录屏的方式来找回,防止重新再debug一遍。

debug过程

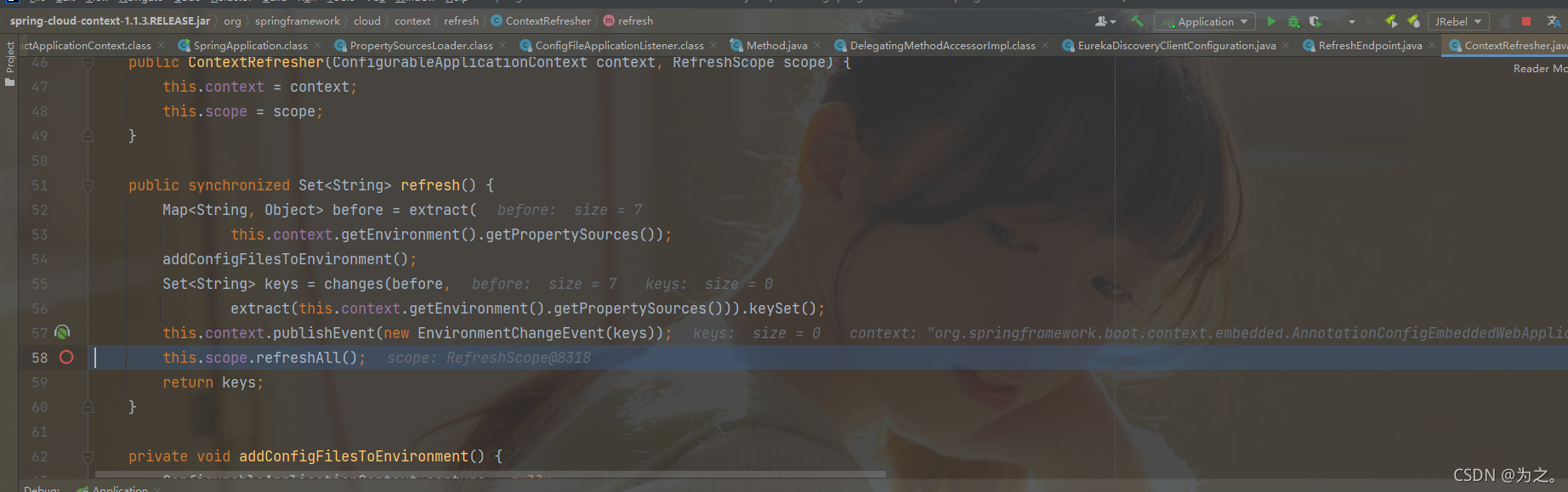

根据漏洞成因,可以了解到最终还是由于/refresh导致的结果,这与 spring cloud SnakeYAML RCE 相似,通过RefreshEndpoint类对/refreshh的调用进行处理,之后调用ContextRefresh类进行获取、更新配置,同时发布EnvironmentChangeEnvent事件,最后的refreshAll方法则是清除目标缓存中的范围内的所有bean,即消除之前的对象来重新生成新的对象。

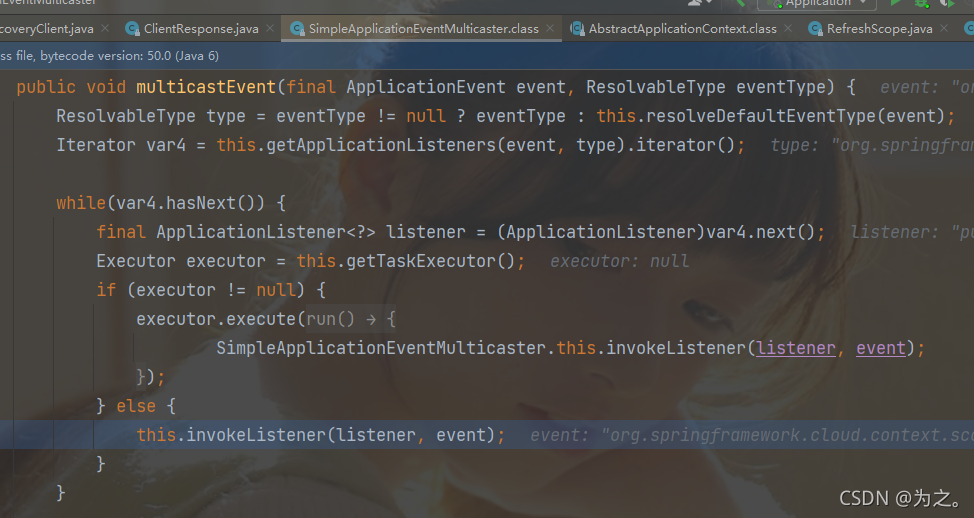

然后在refreshAll中的发布事件方法中,进行了监听器的注册以及bean的注册

注册完成后,则开始对client的注册,eureka.client.serviceUrl.defaultZone便在这开始被注册。在DiscoveyClient的构造器方法中调用fetchRegistry方法来获取注册信息:

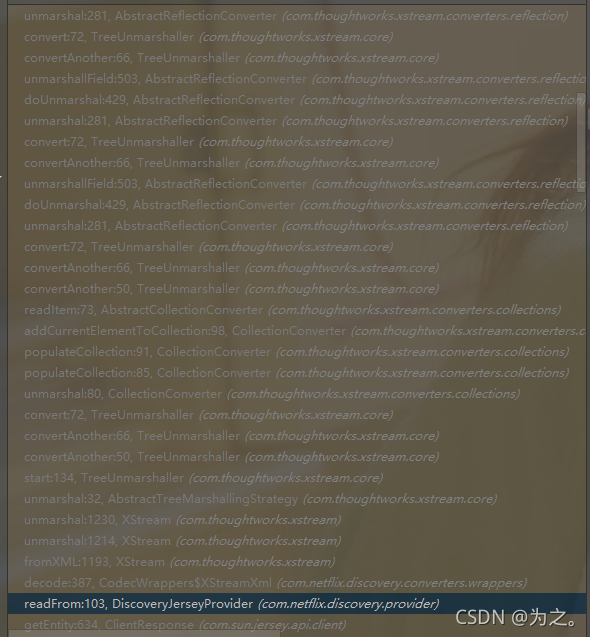

getAndStoreFullRegistry() 方法是从Eureka Server中获取所有的注册信息,然后保存在本地,在这个过程中会对url进行请求并将传回的数据生成为application实例,但这一步会报错。

最终调用的是AbstractJerseyEurekaHttpClient.getApplicationsInternal方法

private EurekaHttpResponse<Applications> getApplicationsInternal(String urlPath, String[] regions) {

ClientResponse response = null;

String regionsParamValue = null;

try {

WebResource webResource = jerseyClient.resource(serviceUrl).path(urlPath);

if (regions != null && regions.length > 0) {

regionsParamValue = StringUtil.join(regions);

webResource = webResource.queryParam("regions", regionsParamValue);

}

Builder requestBuilder = webResource.getRequestBuilder();

addExtraHeaders(requestBuilder);

response = requestBuilder.accept(MediaType.APPLICATION_JSON_TYPE).get(ClientResponse.class);

Applications applications = null;

if (response.getStatus() == Status.OK.getStatusCode() && response.hasEntity()) {

//这一步报错Cannot execute request on any known server

applications = response.getEntity(Applications.class);

}

return anEurekaHttpResponse(response.getStatus(), Applications.class)

.headers(headersOf(response))

.entity(applications)

.build();

} finally {

if (logger.isDebugEnabled()) {

logger.debug("Jersey HTTP GET {}/{}?{}; statusCode={}",

serviceUrl, urlPath,

regionsParamValue == null ? "" : "regions=" + regionsParamValue,

response == null ? "N/A" : response.getStatus()

);

}

if (response != null) {

response.close();

}

}

}

之后就获取到了xstream序列化内容,而后进行反序列化实现命令注入。

后续调用如下:

修复建议

其根本原因是/env能被未授权打开且能接受post数据导致的,所以禁用未授权对/env的访问:

在配置中加入以下代码

endpoints.env.enabled= false

添加security并开启

pom.xml

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

配置文件内:

management.security.enabled=true

security.user.name=admin

security.user.password=admin!@#123

参考资料

Spring Cloud 是如何实现热更新的

深入理解SpringCloud之配置刷新

SimpleApplicationEventMulticaster解析

Eureka(三)——client注册过程