简单讲讲SQL注入

?

? 代码注入是针对Web应用程序的主流攻击技术之一,在OWASP公布的TOP10(十大安全漏洞列表)名列前茅,所以SQL注入漏洞是不容小觑的,要深入了解其原理及防御手段。

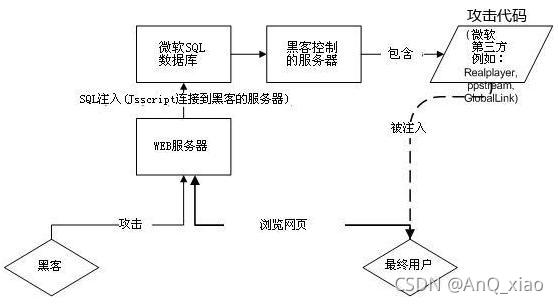

在榜单中,A1注入injection:将不信任的数据作为命令或查询的一部分发生到解析器时,会产生诸如SQL注入、NoSQL注入、OS注入和LDAP注入的注入缺陷。攻击者的恶意数据可以诱使解析器在没有适当授权的情况下执行非预期命令或访问数据,从而攻击者达到他的攻击目的,使数据库执行某个命令或者是得到他想要的数据。

代码注入根据攻击的目标的不同又分为:

-

恶意读取、修改和操作数据库的SQL注入攻击。

-

在web服务端安装、执行webshell等恶意脚本的PHP注入或ASP注入攻击:

- 典型的就是一句话木马,将<?php @eval($_POST['hack']) ?>上传到服务器后台,然后利用蚁剑或者菜刀即可连接进入服务器后台了。

-

在web服务端恶意执行操作系统命令的shell注入攻击。

-

其他多种多样的注入攻击,如LDAP注入、邮件命令注入、空字节注入、SSI注入、XPath注入、XML注入、XQuery注入等。

危害:注入可以导致数据丢失或被破坏,缺乏可审计性或拒绝服务;注入漏洞有时甚至可导致完全接管主机。就例如攻击者利用普通用户身份进入到后台,进行提权拿到最高权限,那么这时攻击者就是该主机的“管理者”,能做任意他想做的事情。

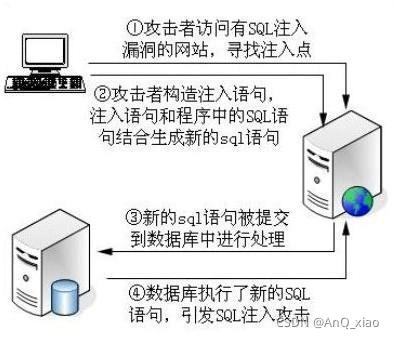

简单讲讲SQL注入攻击的原理:

? SQL注入是利用web应用程序数据层输入验证不完善的安全漏洞实施的一种代码注入攻击,是由于用户输入的恶意内容网页没能正确地过滤消除SQL语言中的字符串转义字符,如单引号、双引号、反引号、分号、圆括号、百分号、注释符等等,由于目前大部分的web应用程序都依赖于后台数据库中的内容,根据web应用程序用户输入的内容生成SQL查询和操作语句,来获取和更新后台数据库中的内容,就简单拿“万能密码”来说,攻击者在登录界面输入用户名:admin’ or ‘1’='1, 口令随便输入,如果web应用程序或者后台没有对用户输入的内容进行检查的话,攻击者即使不知道口令,一样能以admin的身份登录系统。

? 所以网页永远不要相信用户输入的内容,尽可能的将每个用户输入的内容都当初攻击者输入的内容来检查,这样才能更好保证数据库的安全,保证数据不泄露出去。

简单讲讲SQL注入步骤:

1.发现SQL注入点

2.判断后台数据库类型

3.后台数据库中管理员用户口令字猜解

4.上传ASP后门或PHP后门,得到默认账户权限

5.本地权限提升

6.利用数据库扩展存储过程执行shell命令

简单讲讲SQL注入攻击的防御手段:

? 我们要清楚的知道,常见的SQL注入攻击都是因为web程序没有对用户输入的内容进行严格的检查过滤造成的,所以对SQL注入攻击的防范措施主要依靠对用户输入的特殊符号进行严格的验证机制,对输入的参数类型和长度严格检查和限制。

具体来说分为以下几点:

1.使用类型安全(type-safe)的参数编码机制

? 在web程序中利用用户输入参数来构造动态SQL语句时,应特别注意参数的类型安全,使用能够确保类型安全的参数编码机制。

2.对所有来自外部的用户输入,都当成攻击者的输入来检查

? 对输入的内容严格以“限制、拒绝、净化”的流程进行完备检查,例如整数型参数限制包含非数字符号,字符类型参数限制包含引号、括号、分号和百分号等SQL语句相关的符号。

3.将动态SQL语句替换为存储过程、预编译SQL或ADO命令对象

? 如题,也没什么再深入说的。

4.加强SQL数据库服务器的配置与连接

? 如避免将敏感信息以明文的方式存放在数据库中;以最小权限原则配置web程序连接数据库的查询操作权限。