前言:

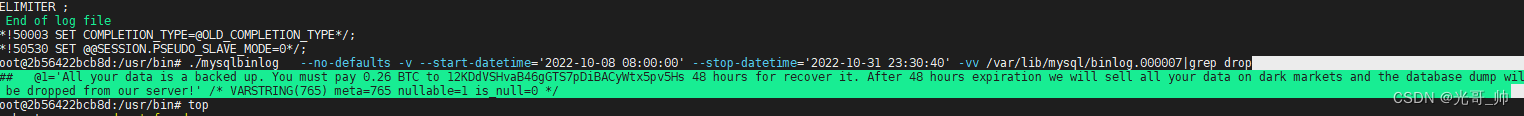

小编买了一台阿里云服务器,然后通过docker 部署了mysql, 然后用了一段时间突然发现数据都没有了,然后就排查问题,发现是被攻击了,如下图

you must pay 0.26BTC,怒了,好多钱呢,如果有同样的问题,可以参考此博客

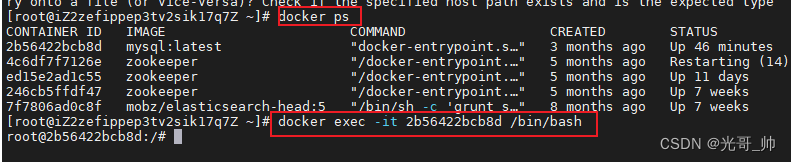

1、进入你的docker 容器

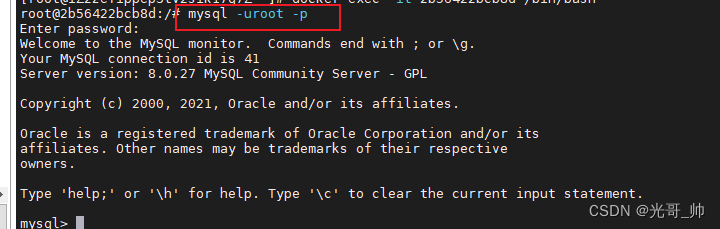

然后进入到mysql

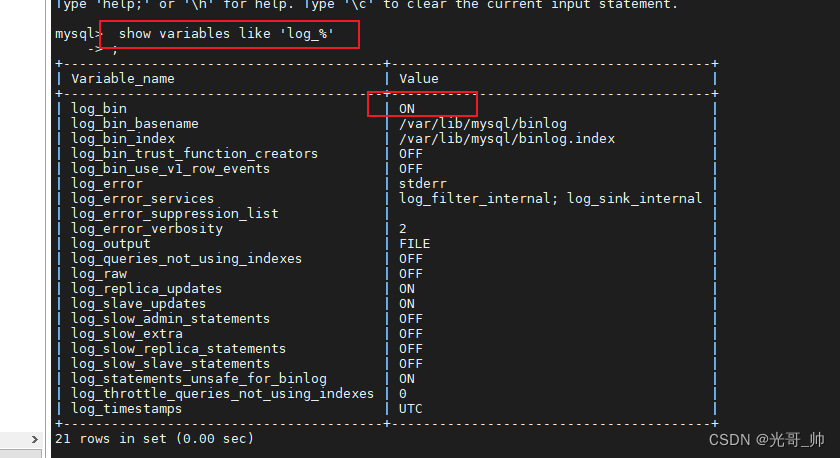

2、查看是否开启binlog日志

mysql> show variables like 'log_%';

我们的binlog时开启的,那就好办了

我们的binlog时开启的,那就好办了

3、找到binlog要恢复的数据起始点和结束点

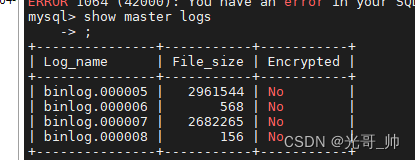

3.1 查看列表

show master logs;

如下,看到有下面四个文件,因为我的服务器被病毒攻击后,docker是关闭了的,所以 binlog.000008 是重启后生成的,所以不是我们要的,我们需要的日志应该就是binlog.0000087

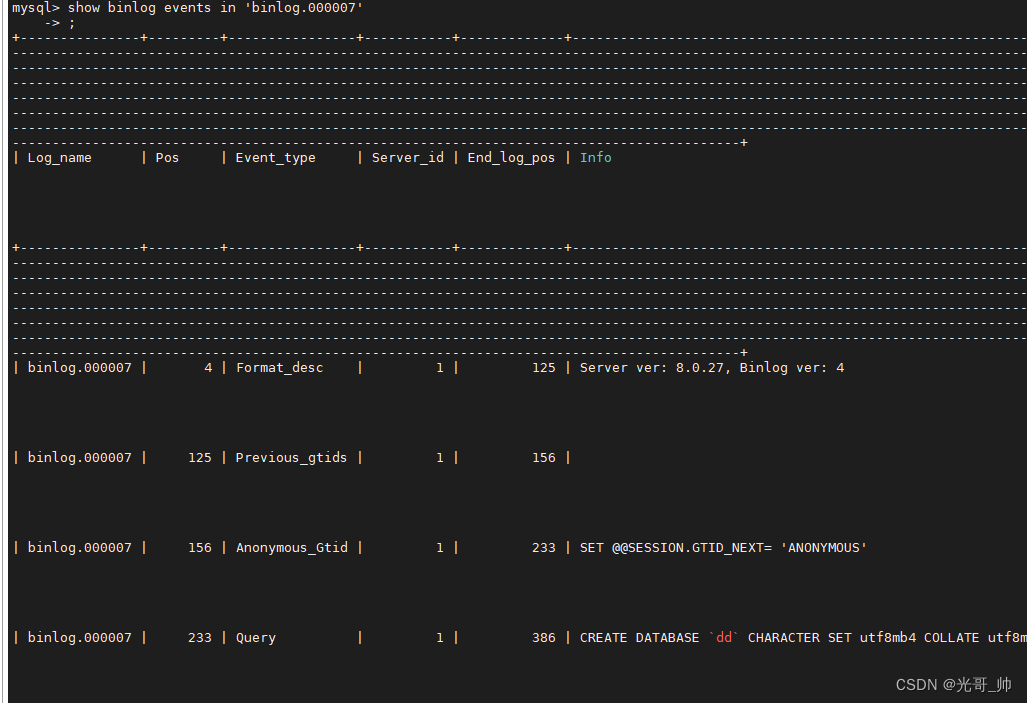

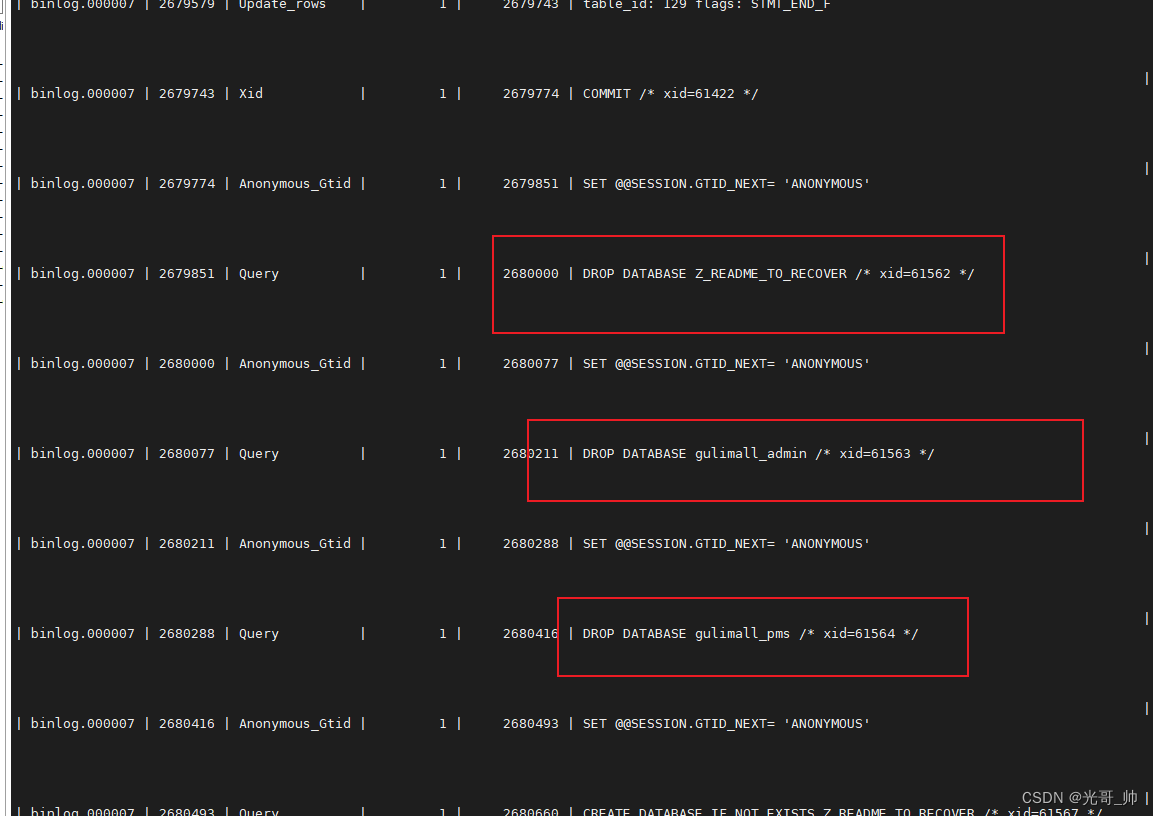

3.2 找到binlog要恢复的数据起始点和结束点

命令: show binlog events in mysql-bin.000007

通过排查binlog 我们找到了删除表的语句,drop,其中gulimall_admin 和 gulimall_pms 是我的表,所以我就向上找到我的结束点就好了,找到一个合适的结束点就行,我的只要是在这三个drop 上面就行,起始点我选择了233,开始对表的操作

执行下面的语句:

mysqlbinlog --no-defaults ..\data\binlog.000007 --start-position=233 --stop-position=2670867 | mysql -uroot -p123456

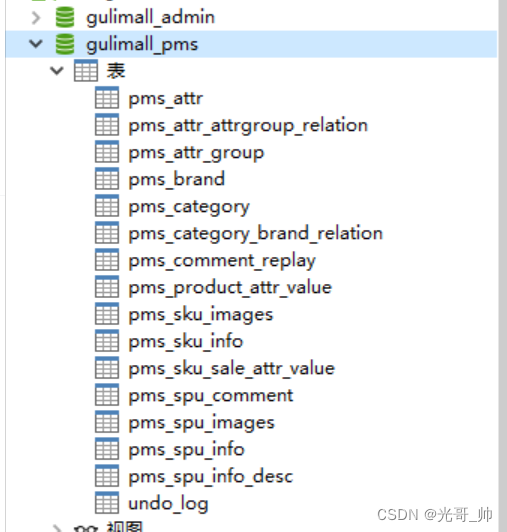

执行结束发现我的表和数据都回来了

如果有什么问题,欢迎留言,大家一起解决问题