目录

一、前言

? 最近也是恰好备战第七届美亚杯,参加了美亚的培训,跟着复盘又重新做了一次2020年的赛题,个人赛很简单,网上也有很多版本,团赛好像没有完整的WP,当然我的WP也不够完整,也有部分的题没有得到答案,有什么不对的地方,师兄们可以指正。

? 总的来说难度不大,但是需要的时间应该是不少的,且关联性也比较强,尽管是团队协作也需要尽可能的多交流彼此发现的成果,不然很难达到协作的目的。

?? 手机取证方面遇到了很大的难题,特别是安卓的wifi mac地址和IOS高版本的back up 取证,网上有一些资料,但是没有拿到dd文件能够取到的东西很有限。

? 运用到的工具:X-ways、取证大师、火眼一系列软件(仿真、分析)、效率源的手机取证工具、notepad++、quickhash

有高见的话,V:Faith_Tsir

二、Zello部分

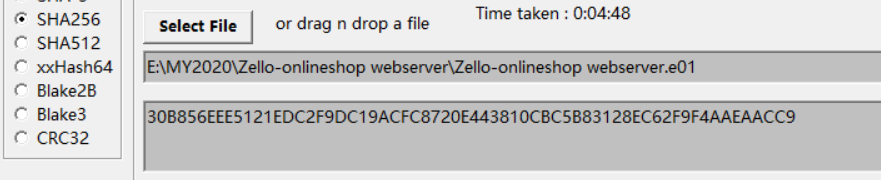

- 30B856EEE5121EDC2F9DC19ACFC8720E443810CBC5B83128EC62F9F4AAEAACC9

- 想法比较取巧,直接查看磁盘最早的文件创建时间。可以看到是2020-09-03-10:22

- 直接查看即可:ubantu-vg

-

Pv卷和LV卷的信息都在/etc/lvm/backup中可以看到,用xways打开预览。PV UUID:IF6neD-j49V-704g-Uugw-X1fS-y4dE-8GV73g

-

同样VG UUID:XaJRmQ-S7Tp-tjaG-tmrX-VNyu-xhS7-

9zDttW - 直接查看: 5.4.0.48

-

?20.04.1 LTS

-

?Uname -a 查看:zello。文件位置位于/etc/hostname

-

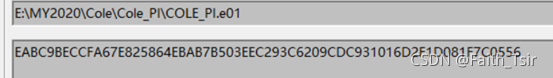

查看/etc/machine-id:

- 仿真进去可以看到版本号,也可以通过查看\var\www\wordpress\wp-includes\version.php可以看到是“5.5.1”

- 通过选项还有history命令考虑到可能是ntp服务

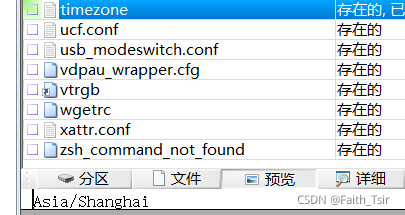

查看/etc/ntp.cnf文件发现:NTP-server-host - 查看/etc/timezone或者仿真输入命令:timedatactl

-

?通过last命令查看只有一个zadmain用户在登录

-

用D盾扫整个www目录,123.php很有嫌疑(这个名字就很离谱)拿去算一下

?

?

-

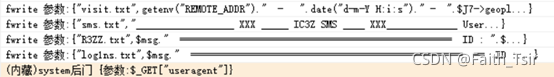

用记事本打开123.php,分析一下代码,很容易看懂。

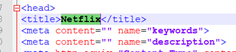

- Title名字是Netflix

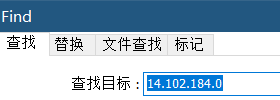

- 查看var/log/apache的日志,导出以后用notepad++查看,搜索一下,在log.3很明显的找到爆破痕迹。203.186.94.68(Hydra)。有渗透经验的同志应该很清楚Hydra(九头蛇爆破工具),在kali环境中使用,非常强大。

- http://zello-onlineshop.sytes.net

- 取证大师查看即可,xways也可以

- 取证大师可以直接看(忘记截图了)

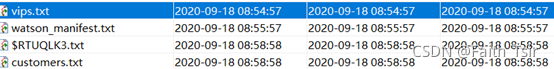

- 直接搜索txt文件

- 题目有些出错,应该是9.29日的。查看access.log,很明显的发现是http get/post洪流

- 直接notepad++计数比较

- 还是选择使用直接利用选项计数比较

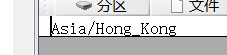

- 这其实是BOB的IP地址,在前面的案情里就可以发现,所以是在香港

- Count出来只有10条,Np++直接搜索“loggingout”(这题网上没有其他很好的答案)

- 前面有看到有爆破攻击“hydra“(详看第17题)

- 这个题不知道咋做。希望有大神给我解答。

?三、Bob部分

路由器部分(29-34)

- 在BOB有关的图片里就可以找到路由器型号。

- BOB的调查报告里面里其的IP地址。

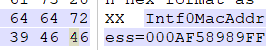

- 用X-ways查看Alice手机镜像 /etc/wifi/WCNSS_qcom_cfg.ini

- 找到一个,但是跟答案给的不对

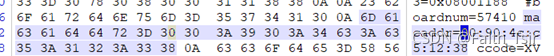

- (毕竟从Alice镜像里面就可以发现这俩人有明显的PY关系,有极大嫌疑)所以是Alice和Cole两人都连过Bob的路由器。如果能有他们的MAC地址就确定了。

- 看路由器的连接记录,日期就是到访日期。

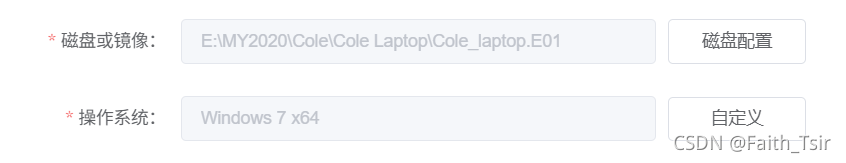

?Laptop部分(35-41)

做的时候把Desktop和Laptop搞混淆了,前者是台式机,后者是笔记本电脑,吃了没文化的亏。

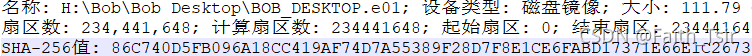

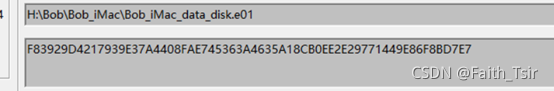

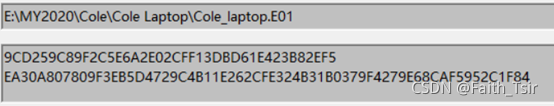

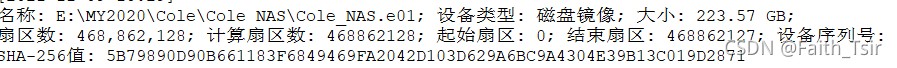

- 哈希直接计算即可(时间比较长,计算的时候可以看看后面的题)

- 可以通过仿真,也可以直接在取证大师分析上看到:Super email sender

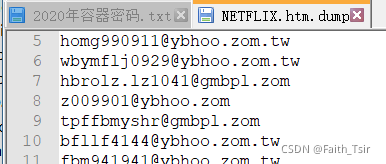

- 仿真进去点开看就可以查看到收件地址,桌面的记事本上存着一个,但是选项没有,于是在选项里找,发现NETFLIX.htm.dump存在的文件和桌面上的记事本内容一样,都是保存的邮件地址。

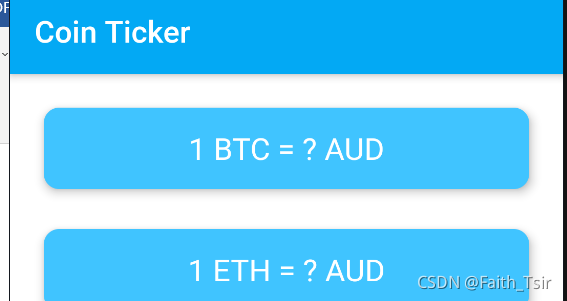

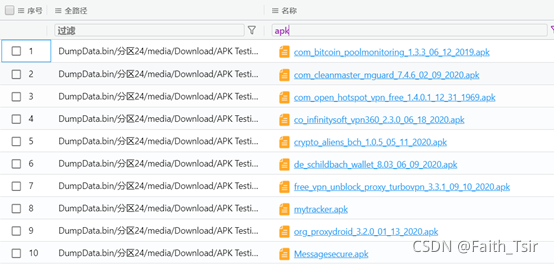

- Apk程序比较多,发现cointracker比较可疑(事实上是挨个找,最后才找到这货的)查看功能,应该是虚拟货币汇率之类的。

- 这个题美亚也没给怎么做的,抓包也没抓出来,有懂apk的大佬也许可以试试。

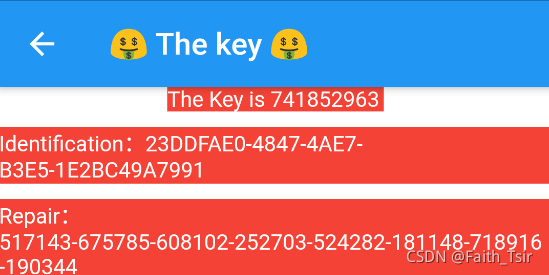

- 741852963

-

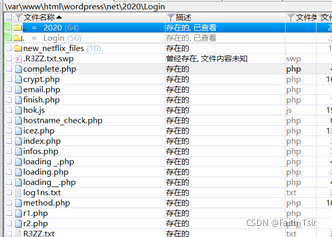

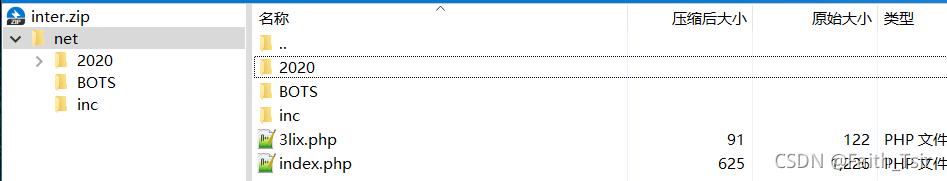

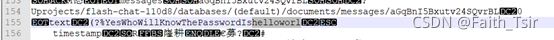

?这个是zello部分的,不知道题目为什么设置在这里,这个目录看得很清楚,里面有设置的保存的两个关键txt文件,作为盗刷信用卡的关键组成? www目录有两个wordpress,一个是本来有的,另外一个就是钓鱼网站也就是html里面的。

?Desktop部分(42-25)

- 直接计算哈希

- 直接查看分析结果

- 符合题目要求的就只有一个zip文件,其他都是软件自带的zip包,提取出来查看就很明确了。

- D盾扫一下,功能就是在收集个人数据

?Phone部分(46-55)

![]()

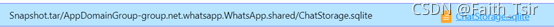

这个题难在是个备份文件夹,不是个镜像,得找到特定的文件夹(snapshot)才行,才能解析,备份密码藏在一个ufd文件里。

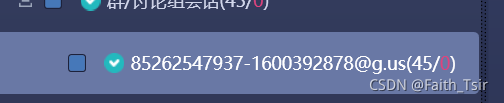

- 手机大师好像取不出来,不知道是不是试用版的原因,用火眼的可以直接跳转到聊天记录的源文件地址

- 查看取证结果基本信息即可

- 同上

- 手机大师能把时区取出来,火眼不行(害),也许可以直接搜索

timezone

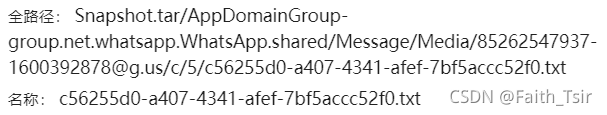

- 文件系统里面找txt文件即可

- 在Alice的手机镜像里就知道,Alice是创建群聊的那个人,所以起码Alice是管理员(该题可以通过火眼跳转源文件查看数据库文件来看,不过也相对麻烦)

- 4个附件:3个文件(vip.txt+2个https://)+一个图片

- 手机大师试用版没取出来

- 10.3.3直接看即可

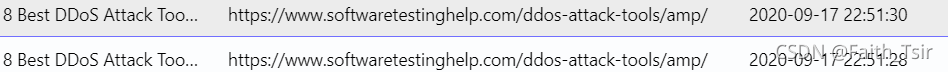

- 查看浏览器记录,注意时间是UTC+0

?S2部分(56-69)

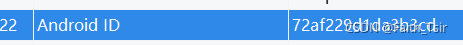

- Android id: 72af229d1da3b3cd

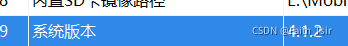

- 操作系统版本:4.1.2

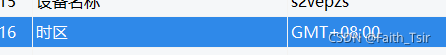

- 时区:GMT+8 就是香港时间(UTC和GMT代表的同一个意思,中国时间就是UTC/GMT+8)

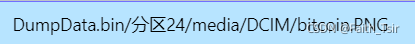

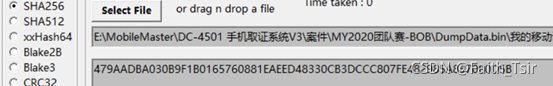

Bitcoin.png的储存位置:- 计算即可

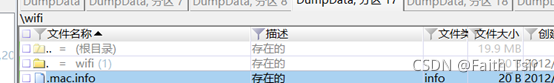

- 手机大师里有,也可以直接用xways查看/wifi/.mac.info

- 直接在该目录下查看即可

- 直接计算哈希值

- BOB的电脑的证据图上保存着他的电脑密码,即Aa654321,这也是密钥,解出私钥。

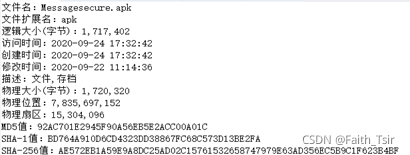

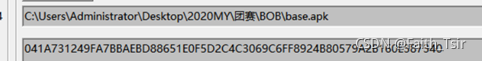

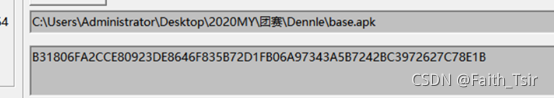

- ?在Alice手机检材中搜索flash_chat,然后定位到这个位置,发现其实里面的apk文件也叫base.apk,提取出来计算哈希

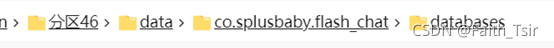

- 这道题就只有挨着选项去看了,如果对安卓文件系统熟悉的话,可以知道安装好的apk会将数据库文件放在/data/app/database里面,挨个查看,发现在第一个文件里(%29结尾那个)

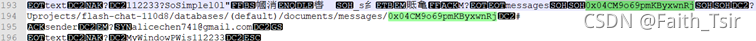

- 直接进行选项搜索,因为这个文件我也不知道用什么查看器查看比较好,np++查看仍然有很多部分是被乱码了的,不过还好能看。

- ?继续在这里查看需要的线索,

- 挺难找的这个,还是通过搜索消息ID查看上下文,发现可疑的,答案是helloworld

?IMAC部分(70-74)

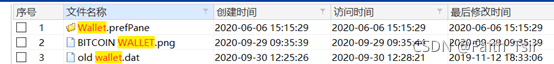

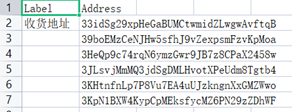

- 这个Wallet钱包(文件名叫old.wallet.dat)必须得用比特币软件才能打开,下载Bitcoin core软件(就在官网下载exe文件)之后打开钱包。我没有打开成功,所以我是先创建了一个钱包,然后把old Wallet.dat替换掉我创建的 Wallet之后实现的)之后可以导出收货地址。

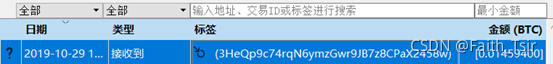

- 最近交易的这一笔,如图。

- 这个要在Bit.com上搜索才行,不联网是不可能的

- 点进去看交易记录,可以很清楚的看到金额

- 居然是算一个300多G的哈希…我认为有些时候还是没有必要凑些题来让人做..(真的够算很久)

?四、Cole部分

Desktop部分(75-85)

- 计算哈希(这是最无聊的)

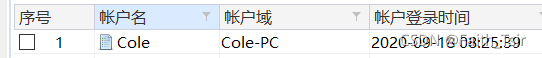

- 用户名(Cole的电脑当然是Cole了)

-

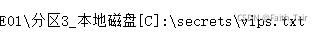

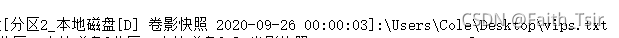

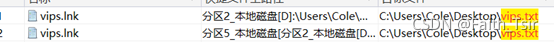

查看最近浏览的文件,发现vips.txt,很可疑导出后查看源文件

-

路径直接查看

-

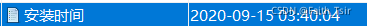

预设浏览器安装时间:安装系统的时候就该是安装预设浏览器的时间

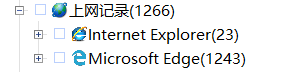

- 浏览器 IE(仿真进去看看也可以)

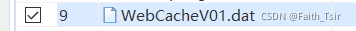

- 取证大师跳转到源文件,dat文件

- 查看历史记录,结合zello服务器的取证结果,就很明显了。

- 同上

- 在txt文件里面找,或者仿真进去看(题目的意思肯定是很明显的位置,那么很可能直接出现在桌面)

- 点开该文件可以发现勒索信息。

?Laptop部分(86-106)

- ?又来了,哈希值

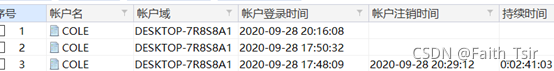

- 发现三个用户信息

- 登录的肯定得是 Cole啊..

- 仿真可以看到,对内存镜像跑一下也可以

- 仿真直接看到密码(789456)不然还得从NT哈希去CMD5上去查

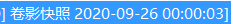

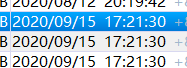

- 取证分析的时候发现D盘存在卷影分析,分析出三个卷影,一直到解析到2020-9-26的快照才找到可疑txt。桌面上存在两个txt文件。

- 桌面上找到该文件,仿真恢复不了快照,不知道为啥,只能在取证大师上看见。

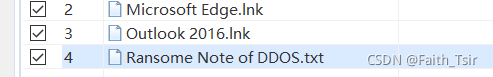

- 能够找到Ink快捷方式

- 在文件时间上发现, vips.txt和custome.txt有联系,创建vips.txt三分钟后创建访问了customers。Vips前面发现过,是收集泄漏个人信息的数据。

- 想到查看应用程序访问记录,通过选项联想到是否是使用了

Eraser数据擦除工具删除东西。注意题目是UTC+0

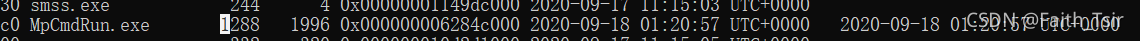

- 使用volatility分析内存镜像,pslist命令查看Pid

- 同理查看PPID。

- dlllist命令查看

- psscan命令可以找到该进程,但是pslist里面没有,有点搞不懂这俩有啥区别。

- 可以看到开始时间和截至时间,截至时间正确。

- 在网络连接查看没有远程连接,用户信息里也没有远程用户信息。

- 同样没有

- Vips.txt里存在该线索,并不是这个检材里的,这个检材里的已经被擦除了,看不了,得去其他检材里找到的VIPS.txt里面搜索该数据。

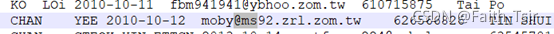

- CHAN YEE

- 626566826

- TIN SHUI WAI

?PI部分(107-117)

该部分自动取证时间较长,但题目没有问及特别深的部分,所以自动取证的时候可以选择部分进行取证,更可以用xways同步查看

- 计算哈希值

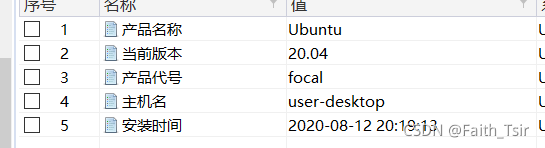

- 系统是Ubantu

- 20.04

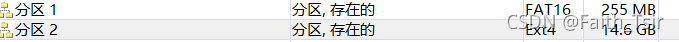

- Ext4

- 查看/etc/timezone

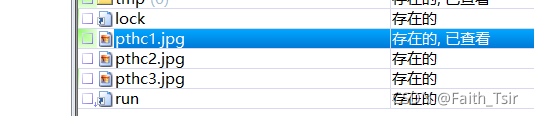

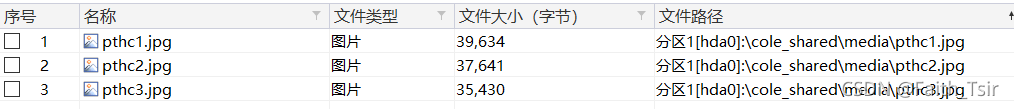

- 在/Var根目录下可以看到这几个图片,很容易发现

- 文件的创建时间,直接可以查看

- NAS里有动态卷,用QUICKHASH无法计算,只能用取证大师跑,不知道怎么回事

- 动态卷里直接看到三张图片位置

- 3张

- 直接查看图片的信息

?手机部分(118-126)

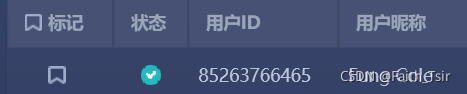

- 同步账号直接查看

-

?直接可以看出,也可以从alice手机里找到他的whatapp账号

-

三个人的手机取出来都有相同的 whatsapp结果。

- 很离谱,只有手机大师能取这个出来,安卓ID

- Apk文件叫base.apk(有时候自己用QQ传apk也是这个包名,是自动改的还是怎么不太明白)导出来以后就可以计算了

- ? 手机大师和火眼都能跑出来,直接看搜索记录

- 火眼yyds,通讯记录跳转到源文件后查看数据库

- 一共看到两条短信

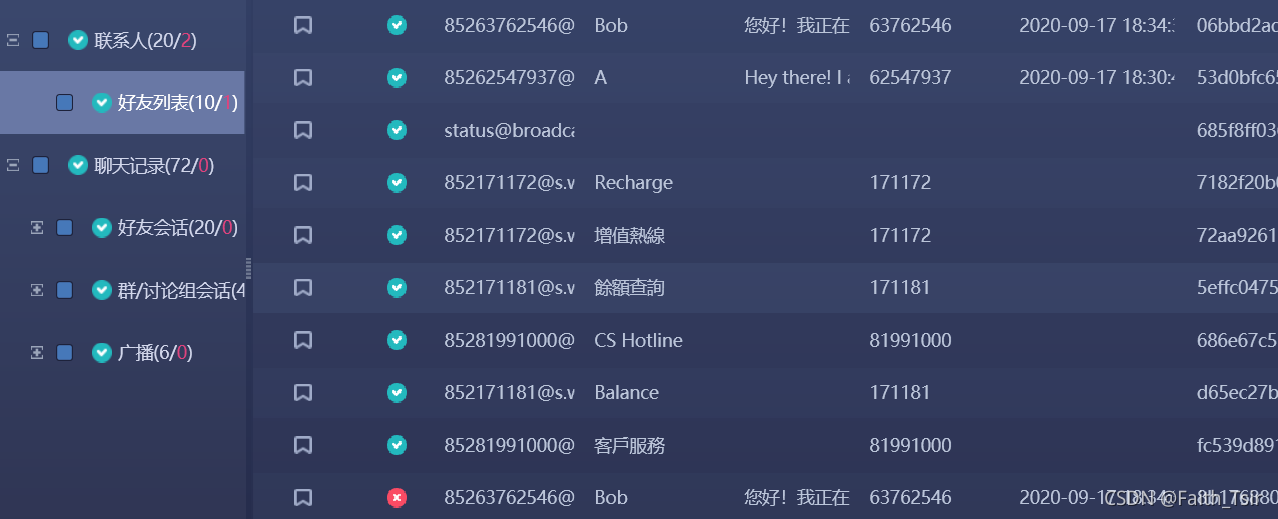

- 查看解析结果,除开几个客服,只有4个(BOB、A、Recharge、Balance)

?五、Danniel部分

Desktop部分(127-133)

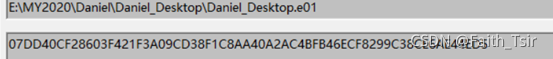

-

直接计算哈希值:

-

很明显在分区2中

-

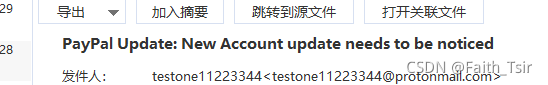

在邮件解析中查看,后面130题选项中也给了提示

-

邮件解析中发现有个账户名为testone11223344用testone11223344@protonmail.com给Daniel发了邮箱,然后Daniel下载了一个附件之后就应该是中招了。

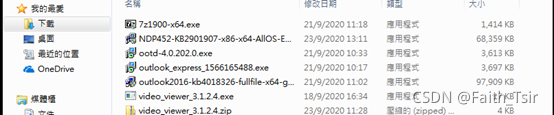

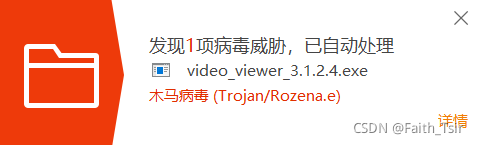

- 桌面上没有文件,恢复了2个快照以后也没有发现。然后在文件里面搜索zip/exe文件,发现可疑文件,video_vierwer压缩包只有4KB大小,解压下来也只有几十KB。

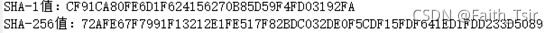

- 计算一下哈希值

- 报毒报的是特洛伊木马,但是答案给的是远程桌面

?MAC部分(134-135)

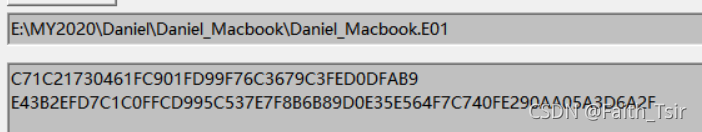

- 计算 哈希值(也是计算了很久)

- 直接取证大师打开(没必要分析了,都没有这部分的题

?Phone部分(136-140)

- 这个备份文件也不好取,我用效率源软件的进行文件夹解析,对解压好的backup进行解析,发现有备份密码,盲猜一个1234弱口令,解析出了部分内容。

- 解不出来

- 能够解析出IMEI码

- 没有,还是没有

- 从丹尼尔的桌面机就可以发现,这货应该是被入侵的,而不是黑客,所以跟犯罪团伙没有关系,所以选没有关系。Cole入侵的是Zello,不是Daniel。