原计划是先学习 okHttp 和拦截器,再用 Android Studio 来 demo 下,奈何 Android Studio 装完 sync 一直失败,后续换个电脑再试下、一并整理 okHttp 相关知识点。

今日任务:用 jadx 分析小红书 6.90 版本的 java 代码,找其中的拦截器相关的痕迹

进展:根据请求抓包的路径,在 jadx 反编译 apk 后的代码中定位到相关函数。

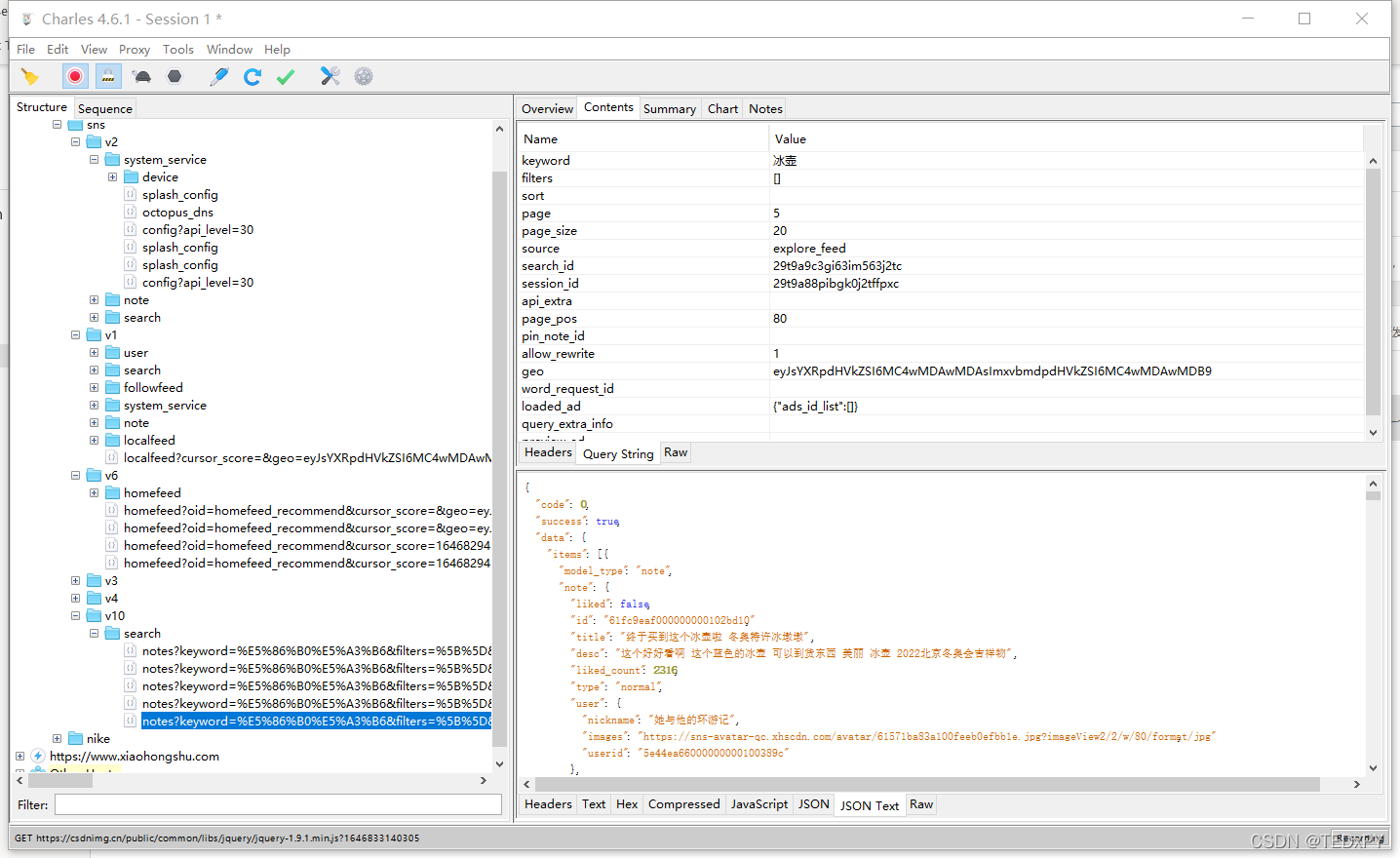

1.关键词搜索抓包

用root过的手机在小红书中搜索关键词,再通过 charles 定位到该请求:

关键词搜索的 url 是 https://edith.xiaohongshu.com/api/sns/v10/search/notes

2.jadx反编译apk

配置 jadx 后,下载小红书 6.90 版本的 apk 进行反编译

配置 jadx 参考 https://blog.csdn.net/qq_38851536/article/details/96428247?spm=1001.2014.3001.5501

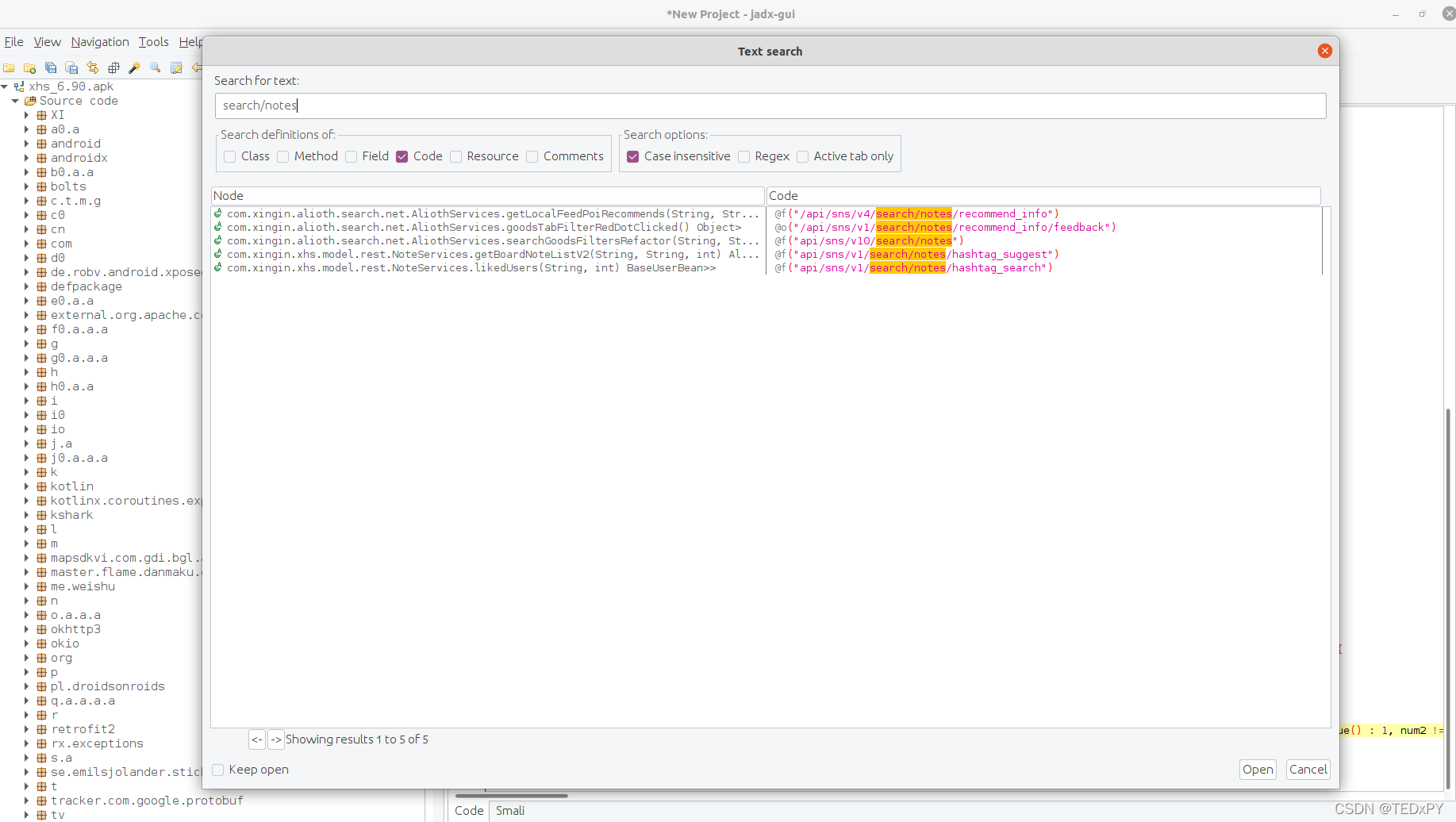

3.反编译代码中定位搜索关键词

参考文章 https://blog.csdn.net/qq_38851536/article/details/96736225?spm=1001.2014.3001.5501

根据抓包路径以及参考文章中的思路,选择“search/notes”作为突破口在代码中搜索:

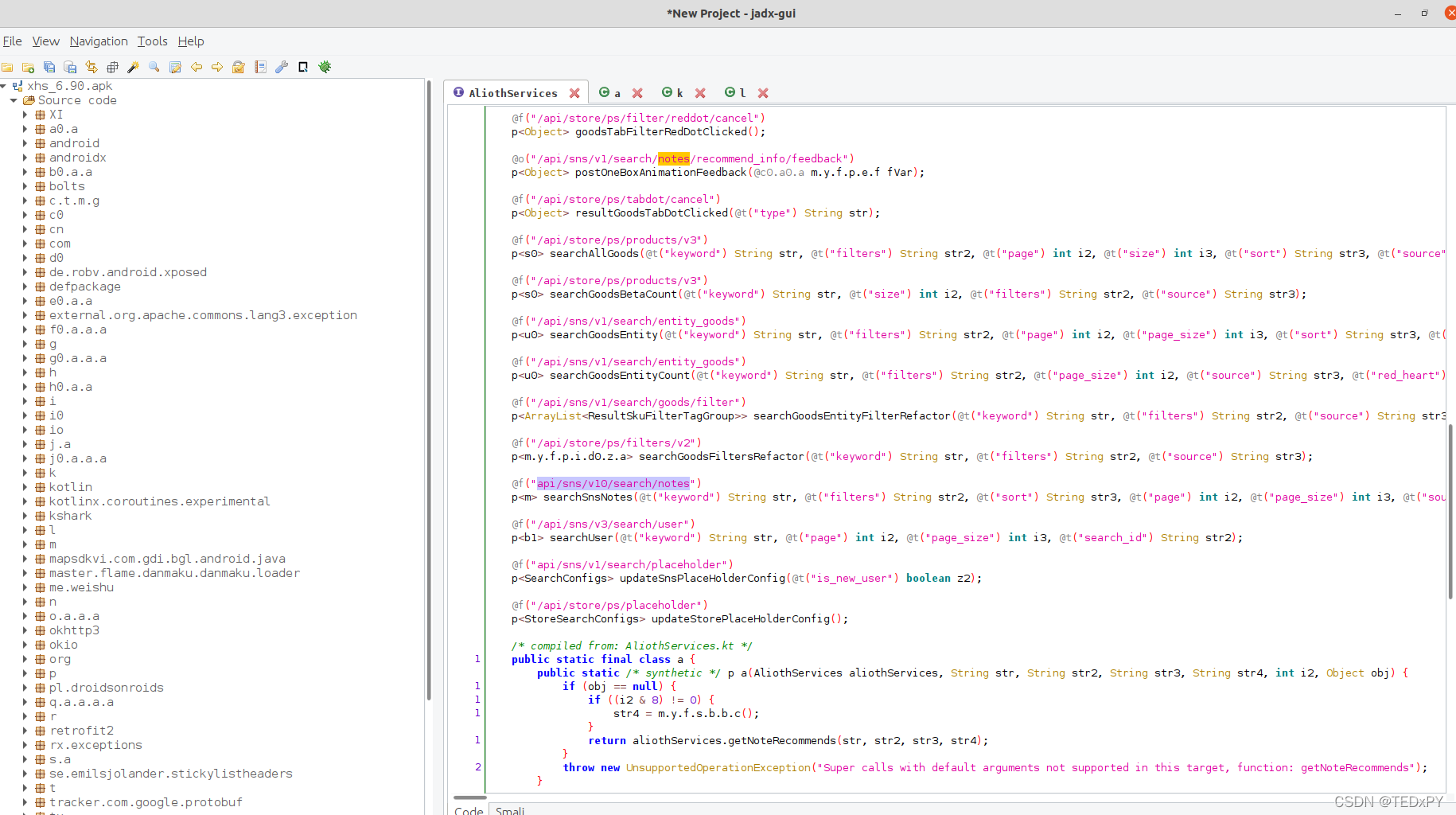

根据我们先前的路径 https://edith.xiaohongshu.com/api/sns/v10/search/notes 定位到 v10:

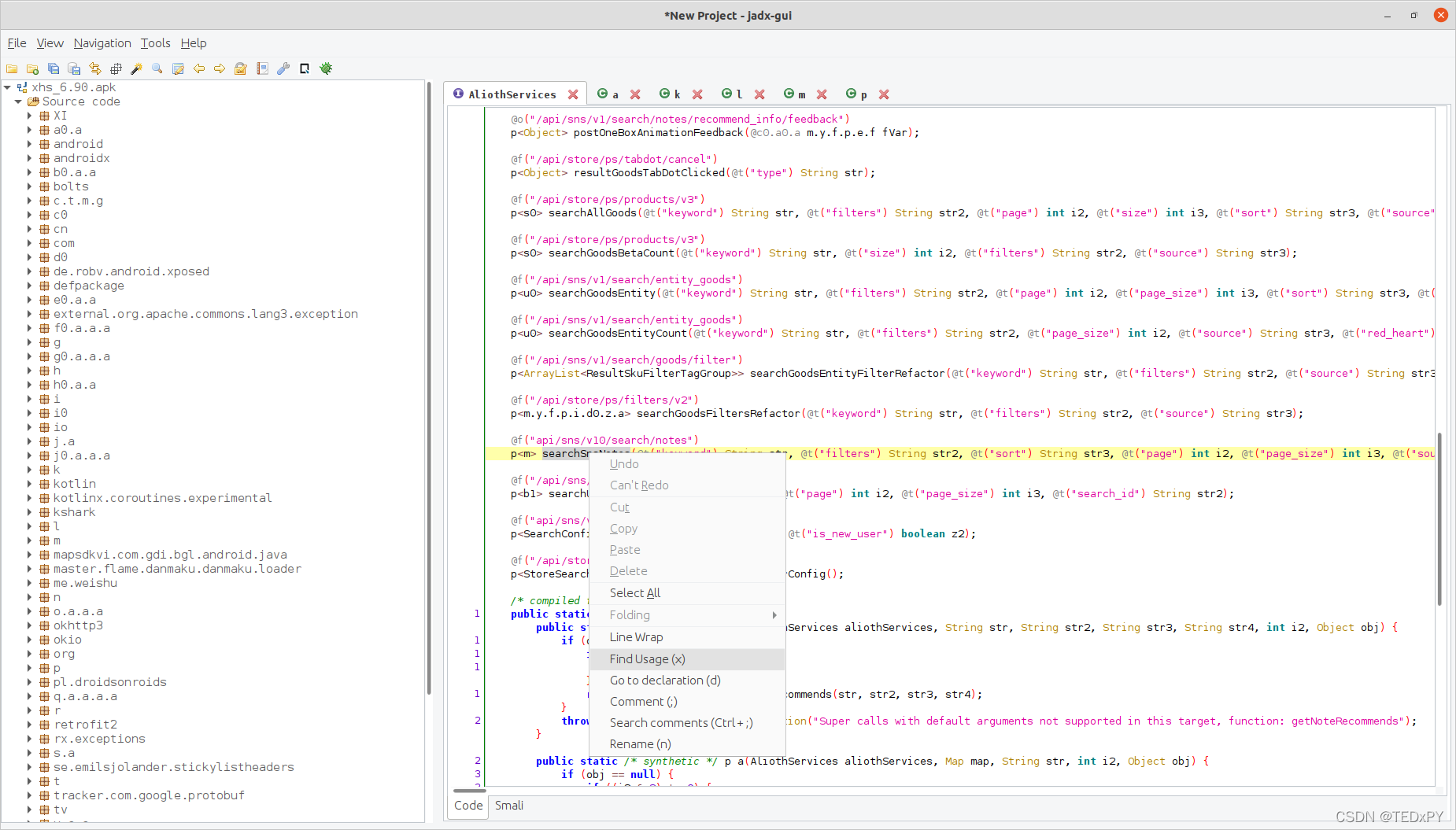

在函数处右键选择"查找用例"/“Find Usage(x)”,定位到使用函数的地方:

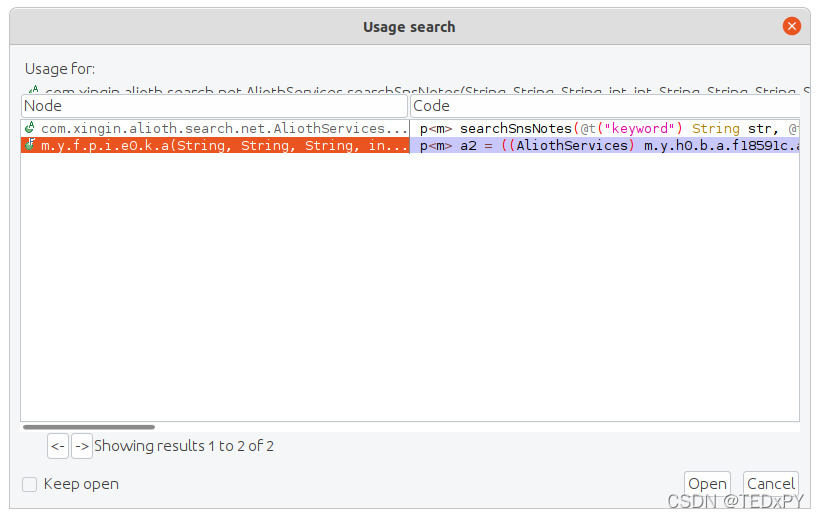

结果中选择用例:

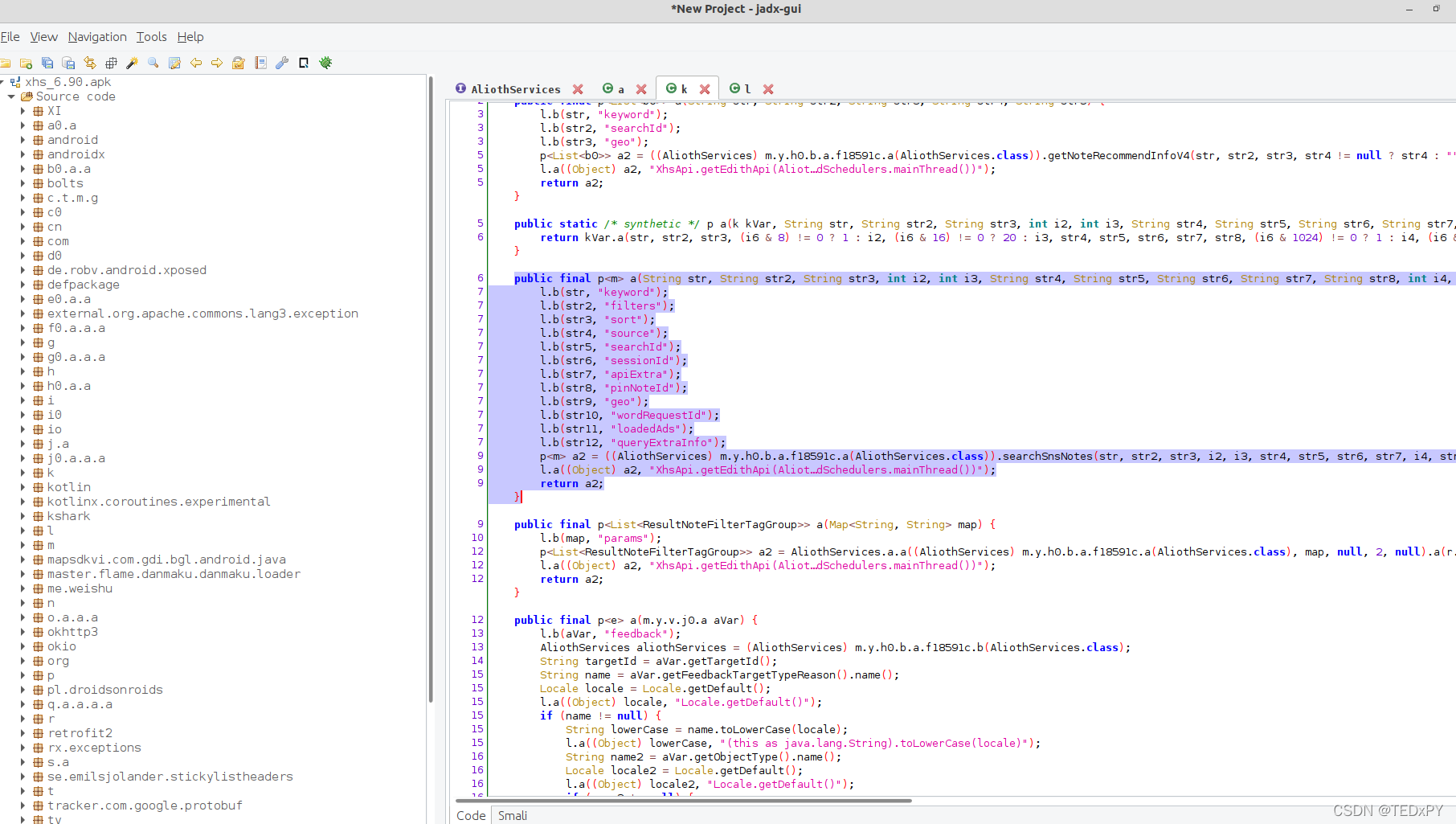

定位到用例后,可以通过关键词来与抓包的关键词进行匹配:

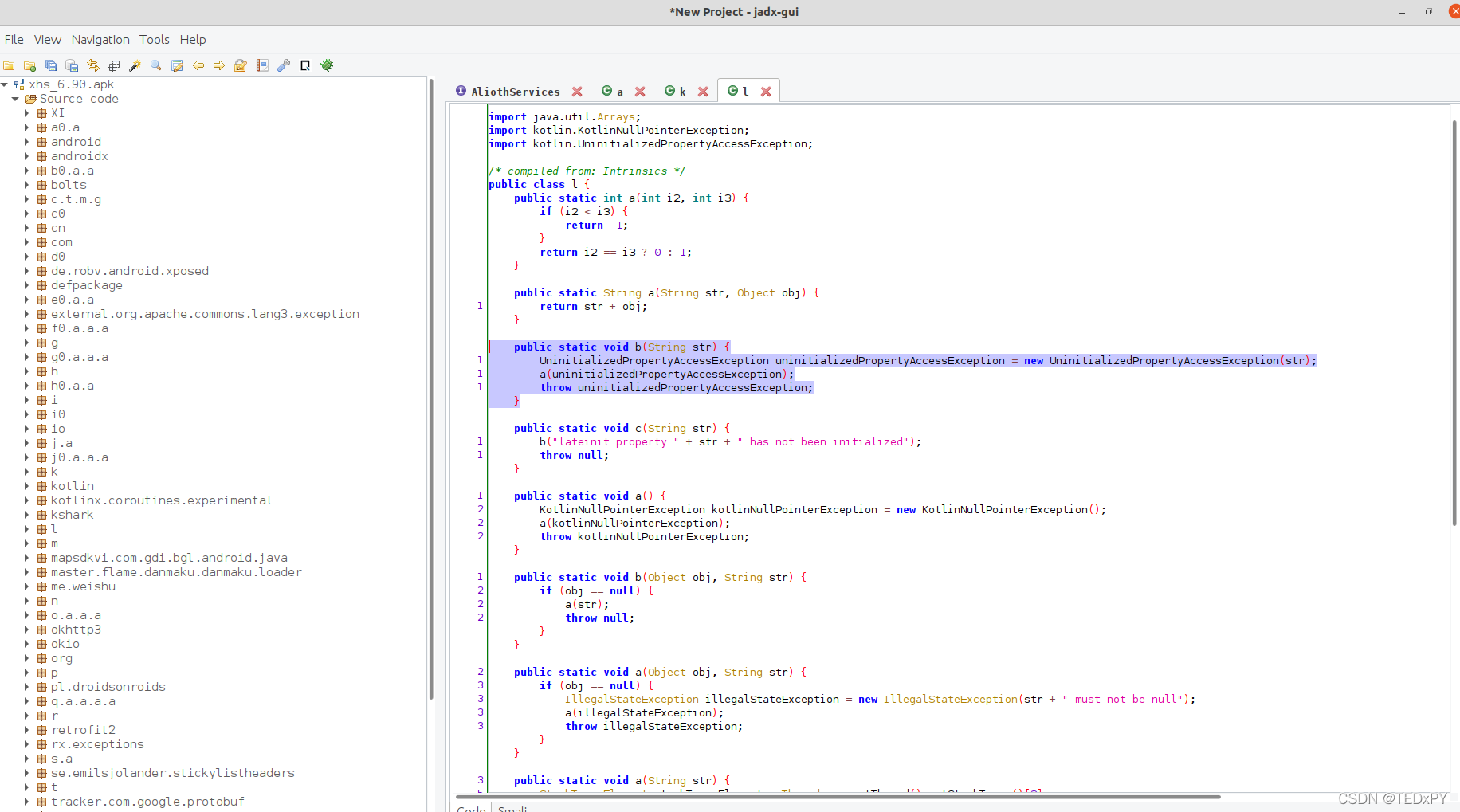

还可以继续定位 l.b 中的 b 函数:

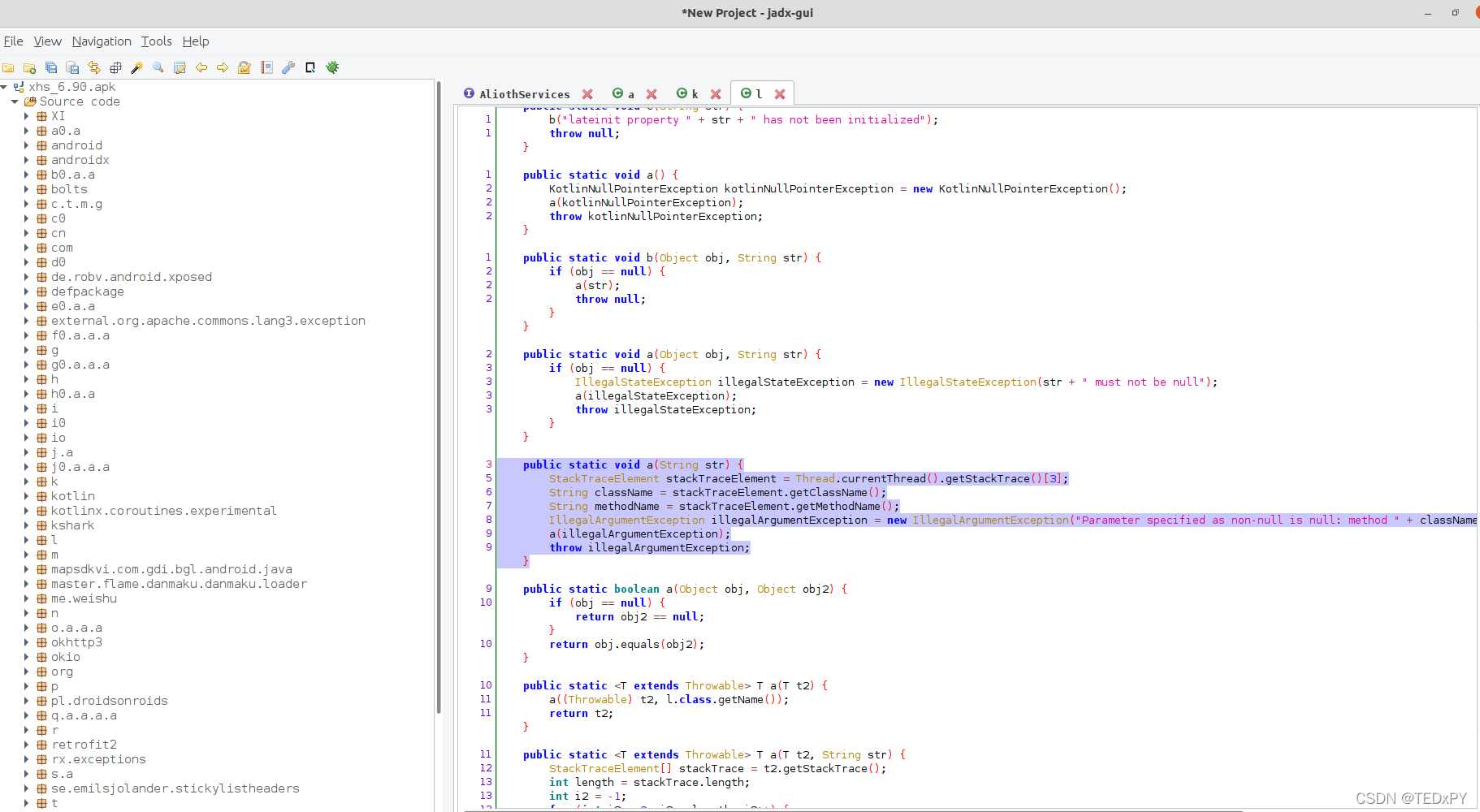

以及继续 a 函数:

和参考文章中不同的是,本次的请求参数里没有出现 sign 字段,headers 中是有 shield 字段的。

今天先通过抓包路径的关键词进行搜索并做简单记录;后续再来找拦截器痕迹~~