iOS重打包之脚本替换

上一篇文章讲的是通过MonkeyDev工具重打包,其实MonkeyDev的功能远不止用来重打包,他可以很方便的注入自己的动态库、调试指令,后面我还会介绍。

今天这篇文章讲一下另一种重打包的方法,脚本打包。

我们要知道重打包的关键点是在如何对现有app重签名,除了Product - Archive打包,其实在Debug运行代码的时候也需要对IPA进行签名的。那试想一下,我们是不是可以在给自己工程签名的时候,把我要重打包的app替换自己工程的app,这样工程在签名的时候是不是实际上给替换的工程签名,这样就能运行到手机上了。

一、签名在哪

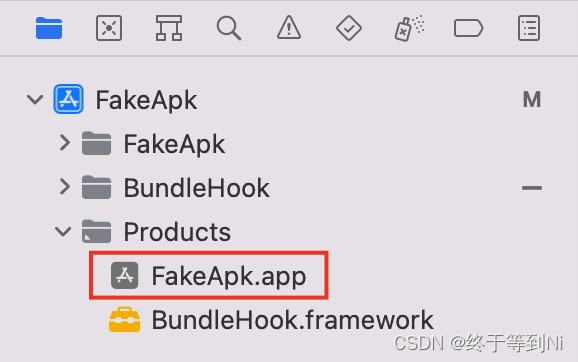

首先,我们对一个工程进行编译,会在product文件夹下生成.app的文件

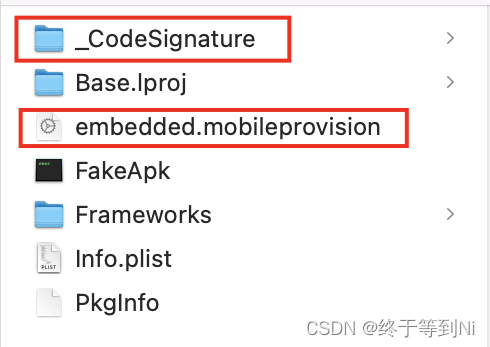

然后Show in Finder,右击 - 显示包内容,如图

_CodeSignature里面是对当前app中所有文件进行的签名记录,使用hash算法。

embedded.mobileprovision文件是开发证书,需要在设置中授权的,之前讲过,可以看下这里。

二、新建工程

接下来,新建一个空工程,什么都不要做,直接运行到手机上,可以把此工程想象为一个壳。

三、添加脚本

工程目录下,新建appSign.sh脚本文件,文件内容写好了,直接使用就行,

# ${SRCROOT} 它是工程文件所在的目录

TEMP_PATH="${SRCROOT}/Temp"

#资源文件夹,我们提前在工程目录下新建一个APP文件夹,里面放ipa包

ASSETS_PATH="${SRCROOT}/APP"

#目标ipa包路径

TARGET_IPA_PATH="${ASSETS_PATH}/*.ipa"

#清空Temp文件夹

rm -rf "${SRCROOT}/Temp"

mkdir -p "${SRCROOT}/Temp"

#----------------------------------------

# 1. 解压IPA到Temp下

unzip -oqq "$TARGET_IPA_PATH" -d "$TEMP_PATH"

# 拿到解压的临时的APP的路径

TEMP_APP_PATH=$(set -- "$TEMP_PATH/Payload/"*.app;echo "$1")

# echo "路径是:$TEMP_APP_PATH"

#----------------------------------------

# 2. 将解压出来的.app拷贝进入工程下

# BUILT_PRODUCTS_DIR 工程生成的APP包的路径

# TARGET_NAME target名称

TARGET_APP_PATH="$BUILT_PRODUCTS_DIR/$TARGET_NAME.app"

echo "app路径:$TARGET_APP_PATH"

rm -rf "$TARGET_APP_PATH"

mkdir -p "$TARGET_APP_PATH"

cp -rf "$TEMP_APP_PATH/" "$TARGET_APP_PATH"

#----------------------------------------

# 3. 删除extension和WatchAPP.个人证书没法签名Extention

rm -rf "$TARGET_APP_PATH/PlugIns"

rm -rf "$TARGET_APP_PATH/Watch"

#----------------------------------------

# 4. 更新info.plist文件 CFBundleIdentifier

# 设置:"Set : KEY Value" "目标文件路径"

/usr/libexec/PlistBuddy -c "Set :CFBundleIdentifier $PRODUCT_BUNDLE_IDENTIFIER" "$TARGET_APP_PATH/Info.plist"

#----------------------------------------

# 5. 给MachO文件上执行权限

# 拿到MachO文件的路径

APP_BINARY=`plutil -convert xml1 -o - $TARGET_APP_PATH/Info.plist|grep -A1 Exec|tail -n1|cut -f2 -d\>|cut -f1 -d\<`

#上可执行权限

chmod +x "$TARGET_APP_PATH/$APP_BINARY"

#----------------------------------------

# 6. 重签名第三方 FrameWorks

TARGET_APP_FRAMEWORKS_PATH="$TARGET_APP_PATH/Frameworks"

if [ -d "$TARGET_APP_FRAMEWORKS_PATH" ];

then

for FRAMEWORK in "$TARGET_APP_FRAMEWORKS_PATH/"*

do

#签名

/usr/bin/codesign --force --sign "$EXPANDED_CODE_SIGN_IDENTITY" "$FRAMEWORK"

done

fi

#注入

yololib "$TARGET_APP_PATH/$APP_BINARY" "Frameworks/BundleHook.framework/BundleHook"

里面的每一步都写了注释,其实就是我们替换掉工程中的.app文件,执行签名。

还需要在工程目录下新建APP文件夹,将我们要重打包的ipa(也就是脱壳出来的)放入,还不会脱壳的可以看下之前的脱壳文章iOS完美脱壳。

三、配置工程

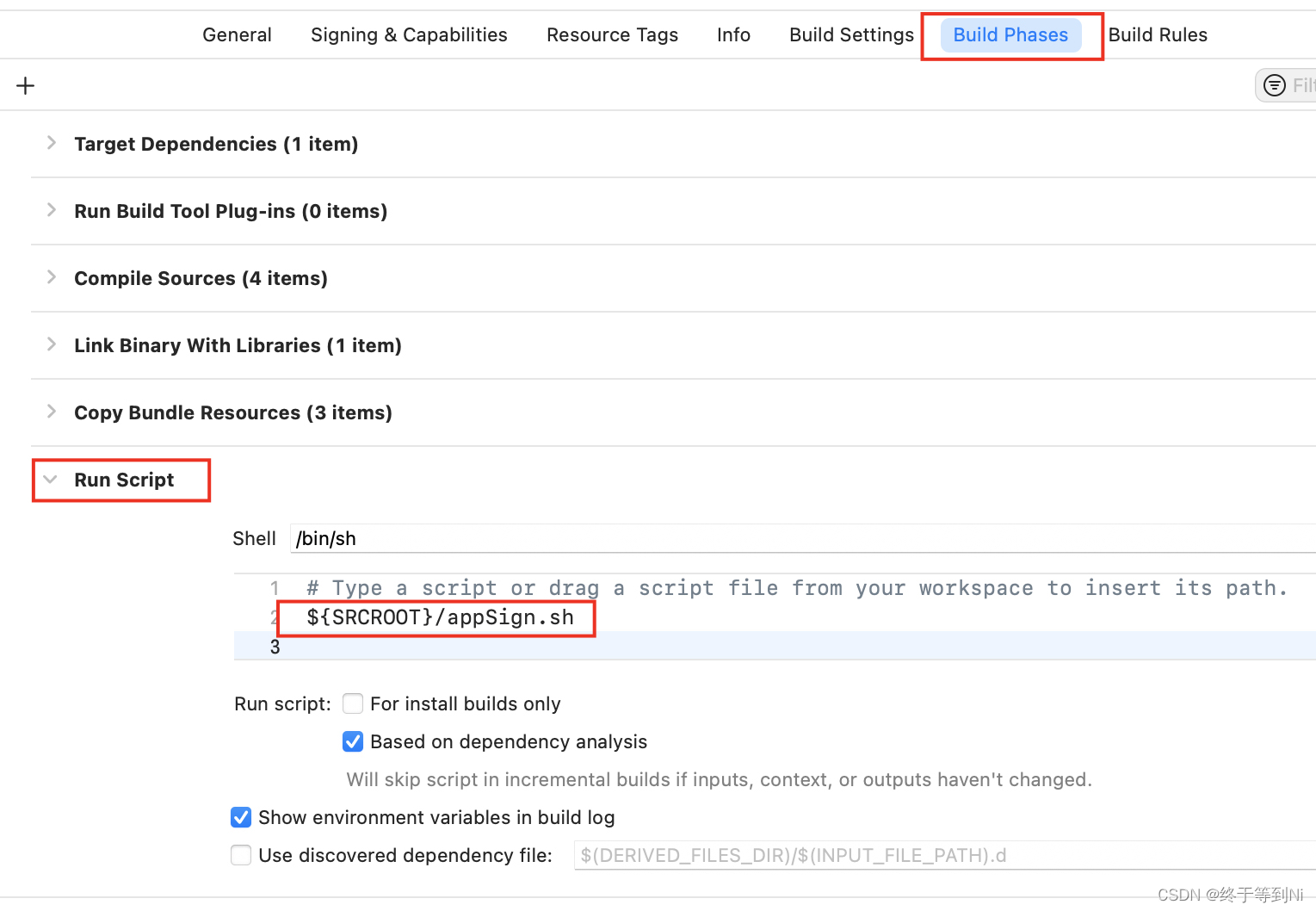

Build Phases - Run Script(没有自己新建一个就行)

Shell : /bin/sh

${SRCROOT}/appSign.sh

此目的就是在运行时,执行此脚本。

四、运行程序

直接运行工程,重点:前提一定要先运行下空工程,再配置,最后再运行

此时我们可以看到把脱壳出来的ipa,使用我们自己的签名运行到了手机上。

五、后续

我们知道了两种方式去重打包app,但是我们的目的还是通过重打包,将我们自己的代码注入到app内,达到Hook效果。

另一种方式的重打包

《iOS重打包之MonkeyDev》

下一篇文章重打包后注入动态库,做OC方法的HOOK。

《iOS重打包并注入动态库HOOK OC函数》