回到目录

内容总结

- 这次专题主要围绕JNI进行,从而展开了对native方法及native code的介绍。关于ELF文件、GOT&PLT表的介绍,在ICS课程已有涉及,在此略过。

??ARM架构(ARM Architecture),作为一种精简指令集机器(RISC, Reduced Instruction Set Computing),相比传统的x86指令,有以下优点:更多的寄存器、存储与读取的指令、固定长度指令、条件执行……由于固定长度的设计,使得运行速度提升。

??关于ARM指令集的细节,在课件中已有展现。

??JNI(Java Native Interface),允许在JVM上运行的java代码与其他语言的代码进行交互,可能是出于运行速度要求或安全性的考量采取的一种措施。

- 本次Lab需要安装IDA,作为一个可以反编译和调试C/C++代码的强大工具,可以看到这个工具在这个以及之后的Lab中的重要性。

Lab简介与参考

- 首先是助教提供的一个Warmup,这个也会在站点上有介绍。一般来说,助教提供的现成的“教学”,总会比实际碰到的更难一些……不过,可以作为一个熟悉工具的存在。之后正式开始,只有一个Task!

??首先还是先用jadx打开apk,找找native方法加载的库:

??那么之后就要使用Apktool(或别的)工具解压apk了,随后在/lib目录下找到一系列的ARM/x86指令写成的汇编代码。这里使用32位的ARM指令,对应地也要使用32位的IDA打开。

??这里有一个小技巧(或者说彩蛋?):将对应的汇编指令的文件拖到对应IDA.exe图标上,就可以快速地打开了。

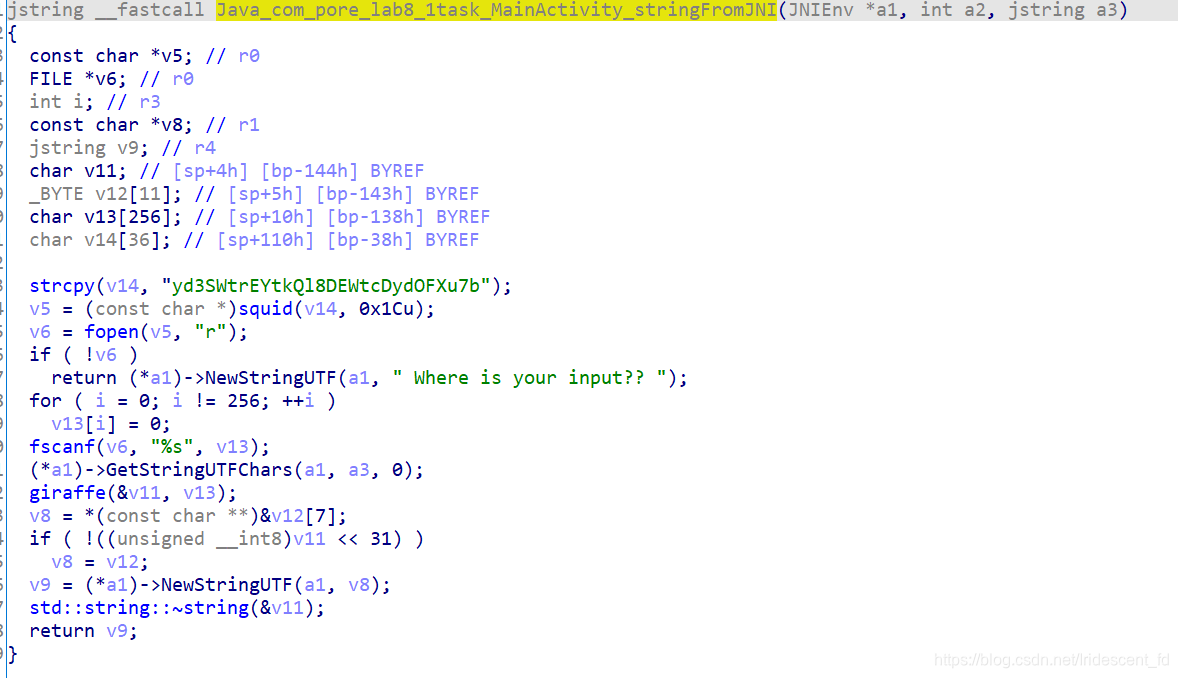

??在左侧可以很快地找到一个带有“Java_com_……”的奇奇怪怪的函数,这就是我们要找的native方法了。于是打开它,需要修改一些参数类型:

??这里面有比较显眼的两个函数:squid()和giraffe()。那么接下去就要搞清楚这两个函数的逻辑。按照顺序,先来看看squid()。

??先不进入squid()函数,先停留在这里看看:v6是FILE*,说明需要打开文件,而对于fopen()函数的第一个传入的实参,发现是squid()函数后的产物。也就是说,这里是基于v14的混淆,squid()是将这个奇奇怪怪的字符串进行解密,最后得到的答案是一个路径。

??对策很简单:把squid()函数摘出来,传进这个字符串,搁能跑C代码的IDE一放,完事。结果得到一个路径:

??这其中忽略了一些组织代码的细节。譬如,在squid()方法内有对全局变量的使用,这里就需要去查看和复制对应的全局变量(数组)。还有,就是IDA自身有大量的相关的宏定义,当时参考了这篇博客。

??那么之后就是读懂giraffe()函数在干啥了。(不得不说,助教给函数起名字的创意还是不错的,尤其比起去年的)

??那么这里有两个关键的函数,其一是panda(),在判断什么?其一是crocodile()。先来看看panda()。

??这里需要细心地开始读了。这里进行一次循环,作为计数器的v3,在最后的break条件判断要求小于等于0x39(57),此即说明理想的循环次数应小于等于57。

??传入的参数a1是我们从之前的文件中读取到的字符串,会每次读取a1[v3],根据四种字符对应操作:

- !:v1自增,即最后的v7会多1;

- P:v1自减,即最后的v7会少1;

- 0:v2自增,即最后的v7会多16;

- ^:v2自减,即最后的v7会少16。

??同时,初始值v2被设为9,也就是说v7的初始值为16*9=144,退出循环时除了要求步数小于等于57,还要求v7最终值为202。对每次循环的中间值v7,还要看全局数组byte_16CC6[v7]是否为0,不是的话也会直接返回0。这就是一个有趣的迷宫问题。我们的目标就是在57步之内,通过四种操作走可行的步,从144到202。

??理论上,是可以通过手算实现的,而且根据室友们的情况来说,似乎通透了的话也用不着多久。这里我是通过实现DFS算法进行计算的。C++代码附上。

struct node { //每次到达的入栈数据结构

node(int Ikey=0, int Imode=0):key(Ikey),mode(Imode) {}

int key; //已经到达的数字

int mode; //下一次选择模式: 0=[+1], 1=[-1], 2=[+16] 3=[-16] 4=回退

};

int func() {

int bytes[] = {1, 2, 3, 3, 5, 1, 0, 1, 2, 1, 5, 2, 0, 2, 1, 5, 2, 6, 3, 3, 2, 1, 0, 6, 1, 3, 5, 1, 0, 1, 5, 1, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 3, 0, 6, 5, 6, 2, 6, 0, 1, 2, 1, 3, 2, 1, 1, 0, 0, 0, 2, 1, 1, 0, 0, 0, 0, 0, 0, 0, 0, 5, 2, 0, 1, 0, 0, 0, 0, 1, 3, 1, 1, 0, 1, 6, 0, 3, 1, 0, 1, 1, 1, 5, 1, 1, 0, 0, 0, 0, 0, 1, 0, 3, 5, 0, 0, 0, 0, 1, 5, 3, 3, 3, 1, 2, 1, 1, 0, 1, 1, 0, 6, 1, 0, 1, 1, 1, 0, 0, 0, 1, 5, 0, 0, 1, 6, 0, 1, 1, 0, 0, 3, 0, 0, 1, 0, 2, 6, 0, 1, 2, 1, 0, 1, 3, 1, 0, 0, 1, 5, 6, 0, 2, 1, 0, 0, 0, 2, 0, 0, 0, 1, 3, 3, 1, 6, 1, 0, 1, 5, 1, 1, 0, 2, 2, 1, 0, 6, 3, 1, 0, 0, 1, 0, 2, 1, 3, 1, 0, 1, 4, 0, 0, 1, 1, 3, 1, 0, 1, 0, 0, 0, 0, 1, 0, 1, 6, 1, 1, 1, 0, 0, 6, 0, 0, 0, 1, 1, 0, 0, 0, 0, 0, 0, 0, 0, 0, 1, 1, 2, 1, 1, 5, 3, 1, 1, 0, 5, 1, 2, 1, 2, 1, 1};

bool flag[256]; //标记是否走过,避免死循环

bool reach = false;

for (int i=0;i<256;i++) flag[i]=false;

stack<node> s;

node n;

s.push(node(144,0));

while (!s.empty()) {

n=s.top();

if (n.mode == 4) {

flag[n.key] = false; //还原状态

s.pop(); //回退

}

else {

//根据现有模式选择

int next;

switch (n.mode) {

case 0:

next = n.key + 1;

break;

case 1:

next = n.key - 1;

break;

case 2:

next = n.key + 16;

break;

case 3:

next = n.key - 16;

break;

default:

cout << "Error";

return -1;

}

if (next == 202) {

s.push(node(202,0));

reach = true;

break; //完成搜索,结束循环

}

if (!bytes[next] && !flag[next]) {

//可以选择

s.top().mode++;

flag[next] = true; //避免死循环

s.push(node(next,0));

}

else {

s.top().mode++;

}

}

}

if (reach) {

stack<node> as;

while (!s.empty()) {

as.push(s.top());

s.pop();

}

bool out = false;

int mem;

while (!as.empty()) {

if (out) {

switch (as.top().key-mem) {

case 1:

cout << '!';

break;

case -1:

cout << 'P';

break;

case 16:

cout << '0';

break;

case -16:

cout << '^';

break;

default:

cout << "Error";

return -1;

}

}

else {

out = true;

}

mem = as.top().key;

as.pop();

}

return 1;

}

else {

cout << "Not found" << endl;

return -1;

}

}

int main() {

return func();

}

??根据这段代码(或自行运算),可以恰巧得到57位长的一个字符串,通过这个字符串的输入可以达到最后的终点。

??那么,最后就是crocodile()了。关于crocodile()的代码,简单来看的话应该就是按照UI输入的学号和文件的输入生成的一个密文,也就是flag的内容了。

??那么这个函数的细节并不用关心:将带有字符串的文件通过adb push传入虚拟机对应的目录,点击GET FLAG就可以获取到flag了。