智能硬件安全

第一章 IoT安全研究分析基础

1.1 研究意义

扫描IP空间寻找设备,推测家里是否有人,实施入室盗窃

【1】IoT大量依靠传感器,许多传感器安全性不可靠,攻击面大。

【2】直接导致用户生命财产受到损害

以攻促防,以防抑功

1.2 IoT安全概述

设备 = 智能芯片+智能OS

1.所有设备24小时接入会产生大量数据,

2.大数据应用升级,机器更智能,具备自我意识

3.联网设备背后存在安全漏洞

目前,上线智能设备考虑安全问题不够

例子: 2015.7远程软件向车载系统发送指令,进行各种操作。—Uconnect汽车召回

2015.8 各种交通智能设备被爆出安全漏洞

2016 RSA2016 大量IoT设备无安全隐私控制

一些被感染了蠕虫病毒,并定期DDoS

1.3 IoT技术架构分析

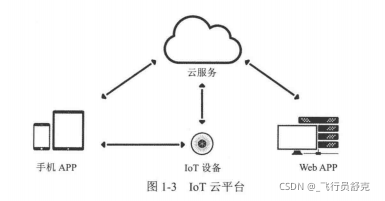

技术架构: 云平台,设备终端,手机终端

1.3.1 云平台

云平台是IoT控制核心,链接App和设备终端,设备产生敏感数据,在互联网中来回穿梭。

按功能分: 转发云,功能云,第三方云平台

对手机和设备终端功能偏重不同

1.转发云

用于流量转发使用,轻量级,反向代理,

主要特点:快速转发,功能负担但比较小,成本低。

手机收到和终端产生数据一致

只需分析一种状态数据包

2.功能云

终端简单,服务复杂集中

攻击重点工作放在 如何 通过渗透测试手段获取功能云权限,从而反向控制智能终端设备。

防护重点: 重心在功能云上

3.第三方云平台

原厂提供服务之外的云平台。位用户接入提供统一接口,在用户拥有多个智能硬件情况下,使用一个APP可以实现统一控制。

安全研究:分析云端和设备终端流量

没目前安全性很高,三方和原厂有统一API接口,找到APi接口文档很重要

手机客户端

智能终端手机控制功能集成在第三方app中,需要第三方标准SDK接口,统一标准的数据调用格式使兼容

分析重点:手机客户端很重要,且分析门槛低,

不需智能硬件就可以进行分析。

通过手机客户端漏洞控制设备很有效的攻击。

涉及APP和APK逆向分析方法

智能硬件终端

1.硬件结构

普遍冯.诺伊曼结构

Calculator,Controller,Memory,Input Device,Output Device

CPU

2.软件结构

操作系统和中间件

OS功能:管理智能终端所有资源,庞大的管理控制程序

5个方面管理功能:进程与处理机管理,作业管理,存储,设备,文件管理

中间件:函数库和虚拟机

使得上层应用程序与下层硬件和操作系统无关

1.4 IoT安全威胁分析

1.4.1 数据存储不安全

设备丢失被盗,

对移动设备的破解,可达到劫持控制的目的

1.4.2 服务端控制措施部署不当

为降低服务端性能损耗,在客户端部署安全规则

设计时移动和服务端安全标准不一致,将数据擦桉树直接提交至云端或客户端APK对参数过滤的限制,达到破解设备功能

1.4.3 传输过程未加密

需要保护的清单:身份认证令牌 会话令牌 应用程序数据

SSL/TLS加密 动态测试 确保伪造 自签名等方式

1.4.4 手机客户端的注入

手机和web输入验证和输出过滤同样规则,

标准转化和积极验证所有输入数据

本地SQLite\SQLcipher查询调用,参数化查询。

URL scheme 验证和接收输入

本地权限最低

控制所有UIWebView

1.4.5 身份认证措施不当

大部分由服务端进行控制,

服务端存在用户安全校验简单、设备识别码规律可循、设备间授权不严等,

分析设备身份认证标识规律时,可以控制大量设备。

危害很大

1.4.6 密钥保护措施不当

许多考虑到了安全加密,

常用AES128位加密作为传输加密内容,MD5加密用户密码

对称加密中,密钥保存很重要,

保存不当时,可以将数据还原成明文进行逆向分析,从而进一步进行攻击。

统计研究发现,大部分会把AES密钥放到手机客户端上,有的写在加密函数,有的写在lib库中。治标不治本

1.4.7 会话处理不当

受到会话劫持,使设备被控制,**不要使用设备唯一标识符(UDID、IP、MAC地址、IEME)**标识会话

保证令牌1在设备丢失、会话被截取时迅速重置。保护好认证令牌的机密性与完整性(只使用SSL/TLS传输),使用可信任服务生成会话。

1.4.8 敏感数据泄露

安全数据不要在移动端,而且要注意保存,

发布前要清理被编译进二进制数据中的敏感信息,编译后的可执行文件仍然可以被逆向破解。

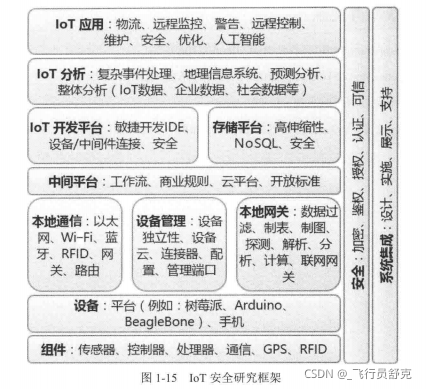

1.5 IoT安全研究方法

可以根据信息数据流向,把数据交互的信息点列为攻击面。可以划分为固件、APK、云端API信息点

每个数据点上都有数据存储、交互、控制的流程。

三个角度:身份验证、传输加密、访问控制

究方法

[外链图片转存中…(img-bmkelBtI-1630292009075)]

可以根据信息数据流向,把数据交互的信息点列为攻击面。可以划分为固件、APK、云端API信息点

每个数据点上都有数据存储、交互、控制的流程。

三个角度:身份验证、传输加密、访问控制