近日,来自新加坡大学安全研究人员发表一篇论文称,发现了一组统称为 BrakTooth 的安全漏洞,代号 BrakTooth 是两个词的组合:Brak 和 Tooth。虽然 Tooth 一词意指蓝牙,但 Brak 单词是挪威语,在英语中翻译为crash。

BrakTooth 系列漏洞通过持续崩溃或死锁来影响支持蓝牙的设备。换句话说,假如这些漏洞被黑客掌握,黑客可以利用 BrakTooth 漏洞发起 DoS 攻击中断用户的蓝牙连接,导致用户需要手动重启蓝牙连接,并允许任意代码在目标设备上运行,从而擦除用户数据、使其无线连接被禁用无法与其他设备交互。

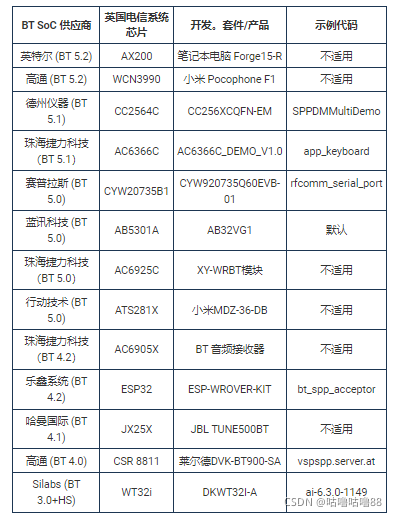

新加坡大学研究人员评估了来自 11 家供应商的 13 款蓝牙设备,包括英特尔、高通、德州仪器等,发现了 16 个新的安全漏洞。此次蓝牙漏洞涉及电子消费领域和工业设备领域,包括智能手机、车辆信息娱乐系统、PC、扬声器、耳机、家庭影院系统、键盘、玩具以及工业设备中使用的可编程逻辑控制器,而且这些蓝牙固件模块已经用于 1400 多种产品,这意味着 BrakTooth 可能会影响数十亿台设备。

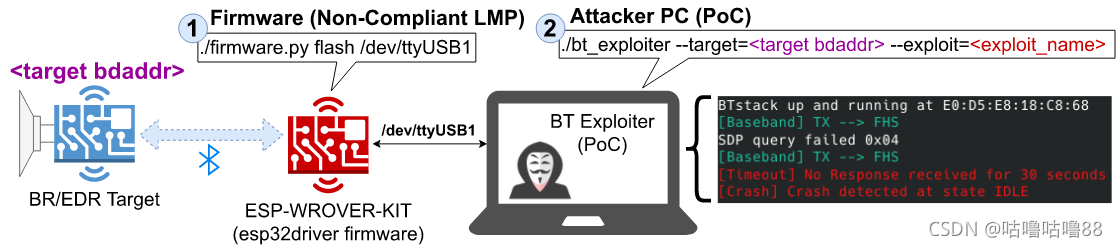

研究人员称,要利用 BrakTooth 漏洞,攻击者需要 ESP32 开发套件、定制的链接管理器协议固件和一台计算机。16 个已知的 BrakTooth 漏洞中最严重的一个被跟踪为 CVE-2021-28139。该特定漏洞比其他漏洞更严重,因为它允许任意代码在ESP32 SoC 电路设备上运行,该电路主要用于家庭或者工业自动化的 IOT 设备上。

还有几个漏洞被基于 LMP(链接管理器协议)数据包来轰炸智能机 / 笔记本电脑的蓝牙服务,并最终导致其陷入崩溃。受影响的产品列表包括戴尔的笔记本电脑和台式机(Optiplex、Alienware)、Microsoft Surface 设备(Go 2、Pro 7、Book 3)和智能手机(例如 Pocophone F1、Oppo Reno 5G)。

尽管研究人员早在漏洞披露的数月之前,就已经向所有 11 家供应商发去了通知,并非所有供应商都及时地完成了漏洞修复补丁的制作。

截止目前,只有 Espressif Systems、英飞凌(前 Cypress)和 Bluetrum 已经发布了相关漏洞补丁,其中德州仪器明确表示他们懒得修复影响自家芯片组的相关缺陷,除非客户强制需要,其它几家供应商承认了研究团队的漏洞发现,但无法给出安全补丁的明确发布日期,理由是需要花时间来对自家产品进行内部排查。

参考链接:

https://asset-group.github.io/disclosures/braktooth/