?前 言?

??物联网(Internet of Things,IoT)是互联网的延伸,是智能设备、移动网络及社交网络的结合体,可以给使用者提供更优质的应用体验。物联网时代的到来引入了大量的物联网设备,这些新的物联网设备将被部署或嵌入到整个网络组织或系统内部。因此,每个物联网设备都有可能成为物联网基础设施或用户隐私数据的潜在入口。

??在物联网安全专题的硬件篇简述了物联网设备硬件的安全分析方法、攻击案例及常用硬件工具。本文将从物联网设备包含的软件层面进行安全分析,以期给物联网设备厂商、开发人员提供一种安全分析的思路,希望各厂商设计出更安全、可靠的物联网设备,提升整个物联网行业设备的安全性。

软件篇

?1.物联网设备软件安全分析?

??物联网设备种类繁多,如智能音响、网络摄像头、智能空调、智能冰箱、智能汽车等,体积大小不一,功能复杂程度多样。这些物联网设备所面临的软件安全风险通常来自端口与服务、密钥、操作系统、固件等层面。下面将对物联网设备软件安全进行分析。

1.1 安全分析准备工作

??对物联网设备进行的第一步安全分析,通常是对目标设备进行信息收集,用以获取设备对应资料和敏感信息。如获取目标设备的操作系统、nmap扫描开放端口、验证设备真实IP、抓包分析通信协议等,完成安全分析的初始准备工作后,可以根据实际情况对设备进行安全分析。

1.2 端口与服务安全分析

??针对物联网设备所开放的端口进行安全分析,以期得到目标设备的敏感信息或shell,常见的端口及对应服务如下表所示:

??以下是对常见端口的攻击手段:

? ? ???21端口:暴力破解、FTP匿名访问、vsftpd后门利用、嗅探、FTP远程代码溢出等。

? ?????22端口:弱口令登录、防火墙SSH后门、CVE-2018-15473等。

? ?????23端口:暴力破解、嗅探、弱口令登录等。

? ? ???53端口:DNS欺骗重定向Web流量、拒绝服务攻击等。

? ????80 / 8080端口:SQL注入、远程代码执行、任意文件上传、一句话木马、XSS攻击、DDOS攻击等。

? ?????139/445端口:nmap扫描445端口、ms-017溢出攻击等。

? ?????443端口:DDOS攻击、中间人攻击。

? ?????3306 端口:数据库嗅探、弱口令登录、暴力破解、SQL注入等。

1.3 密钥安全分析

??2021年4月19日,EasyFi 官方称,有黑客成功获取了管理员密钥,并从协议池中以USD/DAI/USDT形式转移了600万美元的现有流动性资金,并将298万枚EASY代币(约占EASY代币总供应量的30%,目前价值4090万美元)转移到了疑似黑客的钱包内。实质上,该事件就是以窃取私钥为目的的一类密钥攻击手段。

??针对密钥数据的攻击,可分两类:直接密钥读取攻击和间接密钥读取攻击。直接攻击是指,攻击者绕过各类安全防护,非授权地直接读取到密钥的数据;间接攻击是指,攻击者在没有获得任何密钥数据的情况下,收集密码运算执行时系统释放的外部信号特征信息,如对设备进行侧信道分析、故障注入分析获得设备运行的密钥信息。?

1.4 操作系统安全分析

??物联网设备的嵌入式系统一般分为两类:实时操作系统(RTOS)和非实时操作系统(TSOS)。在TSOS中,嵌入式Linux属于特殊的存在,由于其开源的社区、大量的工具、抽象的体系结构、内核支持被修改等特性,方便转换为实时操作系统,是众多物联网设备的理想环境。以嵌入式Linux系统为例,浅谈操作系统安全。

1.4.1?启动机制安全分析

??以嵌入式Linux系统启动过程为例,通常可分为4个层次:引导加载程序、启动Linux内核(Linux kernel)、加载文件系统、加载应用程序。在此过程中经常会使用密码算法进行合法性验证,可尝试通过故障注入的方式绕过安全启动的校验过程,执行非法的应用程序,进而获得设备的敏感信息或者shell。

1.4.2?系统入侵安全分析

??入侵物联网设备的系统最主要的目的就是拿到shell与root权限,对于此目的纽创信安向各位读者介绍几种攻击思路及方法:

? ????对目标设备进行扫描,检验设备是否开启sshd、telnetd等服务。

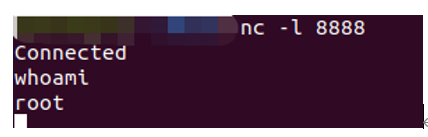

? ????若系统内无telnet等远程连接功能时,可尝试增加busybox的telnet、添加反向shell脚本程序等攻击手段,重新编译打包后使用telnet或nc登录设备系统,如下图使用nc反弹某物联网设备系统shell。

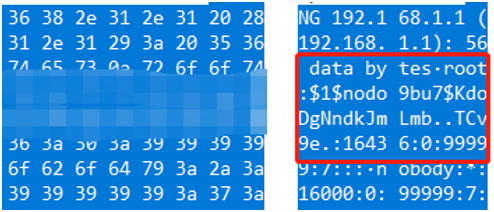

??????尝试通过远程命令执行、命令注入、堆栈溢出等方式获得系统敏感信息或控制权限,以期拿到目标设备的shell。如下图利用某路由器Web端漏洞执行cat /etc/shadow,获取到该路由器root密码的加盐哈希值。

? ????拿到目标设备root密码加盐哈希值后,可使用Johnny工具、哈希md5破解网站等方式破译root密码,通过ssh或telnet登入目标设备系统,拿到shell权限。

1.5?固件安全分析

??物联网设备固件在线升级或降级时,使用Wireshark等抓包工具抓取流量信息,以期获得敏感信息或固件内容。

??获取到的设备固件后,可向其中加入“一句话木马”,方便渗透目标设备Web应用程序。

??获取到的设备固件后,可使用配套SDK开发包和gcc工具,增加危险功能服务,重打包固件,得到 “后门” 固件,更新或者导入到设备中。

?2.物联网安全分析常用软件??

??工欲善其事,必先利其器。纽创信安在本专题的硬件篇列举了常用硬件安全分析设备,本文继续给各位读者梳理了一些常用的安全分析软件,供业内人士参考。如下表:

寄语

??物联网时代,设备安全、隐私安全是大家格外关注的问题,无论是硬件或软件方面的安全,都至关重要。攻击技术与防御能力从来都是相生相克、相辅相成,我们相信:对物联网设备进行更广泛、更深入的安全分析与探索,将攻击技术转化为物联网设备的安全能力,一定能够进一步提升物联网行业设备的安全性。

???接下来,我们将会更新物联网安全专题系列最后一篇:实操篇,敬请期待。