0x00 信息收集的目标

基础信息:源码等

系统信息:windows/linux(大小敏感,ttl值参考)

应用信息:网站的功能类型等信息

防护信息:面板,waf等

人员信息:账户弱口令等

技术点:cms/框架识别,端口扫描,cdn绕过,源码获取,子域名扫描,子域名信息查询,waf识别,负载均衡识别(lbd)等

源码类型的判断:文件后缀,请求头信息等

中间件:请求头参考

数据库判断:常见的脚本搭配(php+mysql aspx+mssql等),默认端口的参考,扫描器(nmap,appscan,网页在线扫描)

这里数据库还需要考虑站库分离?

0x01 几种实用源码获取的方式

1.cms识别

尝试获取源码(开源,售卖,自研,未公开)

2.备份文件泄露,敏感文件css等可能存在特征

使用子域名扫描可能存在特殊的备份文件被开发者将源码打包

3.资产监控

github,gitee

4.git信息泄露

访问 xxx/.git 文件 403或存在即可尝试获取源码

工具:githack.py

GIT:https://github.com/lijiejie/GitHack

5.svn信息泄露

访问xxx/.svn/entries 内容存在即可尝试获取源码

工具:svnhack.py

SVN:https://github.com/callmefeifei/SvnHack

6.DS_Store泄露

该文件为mac下的数据文件,访问存在即可尝试获取源码

工具:ds_dore.py

DS_Store:https://github.com/lijiejie/ds_store_exp

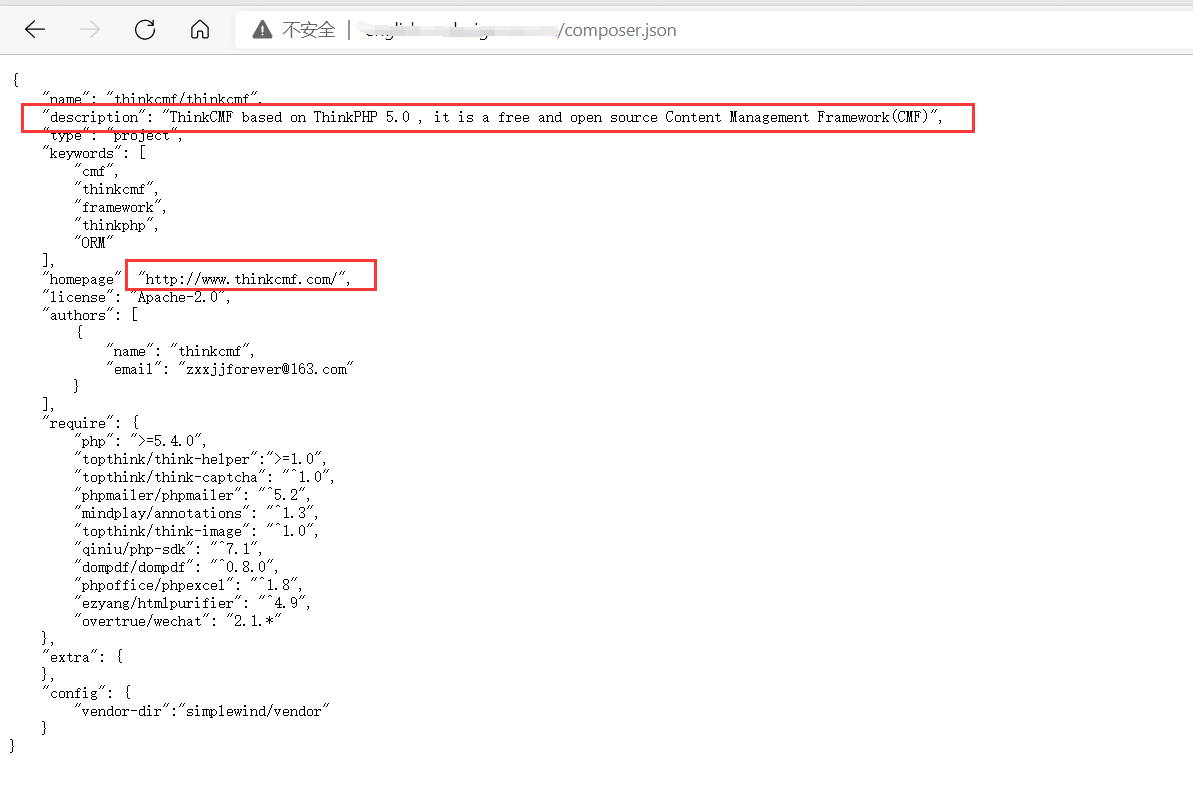

7.php特性配置说明文件composer.json泄露

访问composer.json存在即可尝试获取源码相关信息

8.web-inf/web.xml泄露

其他的cvs,bzr泄露等现在很少遇见,以上总结的是比较实用的几种

CVS:https://github.com/kost/dvcs-ripper

9.github语法查询源码

查询相关的敏感信息可能获取到信息

10 菠菜涉黄等愿望获取

huzhan.com

github泄露,github语法查询,黑暗引擎关键字查询

文件源码泄露漏洞:https://www.secpulse.com/archives/124398.html

0x02 cdn绕过思路

网站识别:17ce.com

子域名入手判断:可能只加速了主站

黑暗引擎

证书信息查询

zmap大法?

phpinfo页面泄露IP

ssrf记录 a服务器开启日志 b发生ssrf请求a 被记录真实IP

国外地址访问

备案查询等等

超级Ping:https://www.17ce.com/

接口查询:https://get-site-ip.com/

国外请求:https://tools.ipip.net/cdn.php

全网扫描:https://github.com/Tai7sy/fuckcdn

0x03 app信息收集

思路:app转向web

抓包:多观察外联url app页面信息判断,这里不做深入说明

往期文章参考:https://blog.csdn.net/qq_53577336/article/details/121311119