CCIE理论-第七篇-SD-WAN网络(二)

首先回顾一波SD-WAN里面的几个主要角色

1.Vmanage

2.vsmart

3.vbond

4.vedge

其中,vbond和vedge实际上是一个东西

这次主要演示的是命令的版本

因为无论怎么升级,更新换代,底层是不会变的

web界面变来变去那是肯定的

其中.SD-WAN里面会携带两个自有的VPN

这个VPN在前面特地提过,实际上就是VRF

分别是VPN0,VPN512

VPN0:连接广域网的VPN(VRF)

VPN512:管理VPN(VRF) -ssh

环境

两个VPN,自带的

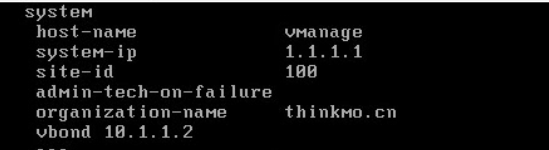

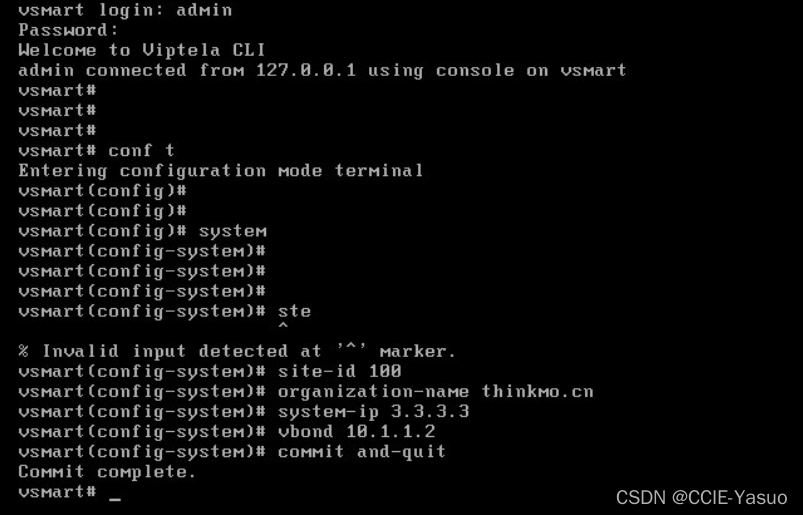

SDWAN标准三件套

第一个 site-id嘛 群组ID

system-ip 类似RID的东西,不能重复

域,一定要在同一个域里面-thinkmo.cn

为什么要在同一个域呢,其实就是同一个公司呀,你得有认证证书呀,不同的域的认证证书是不一样的

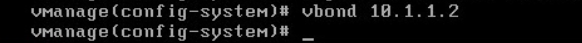

指定Vbond,这里的Vbond对应的是vpn0(因为他是跑业务的)

vpn512只是单纯用来做管理,就跟带外管理这样的感觉

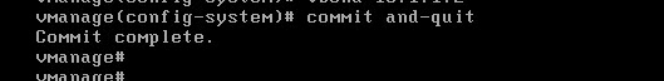

完事之后,就得提交

这个就像华为高端交换机里面的那样,你得提交

就防止有些,你一打错一生效,全公司他妈的都给你干断网了

show run展示

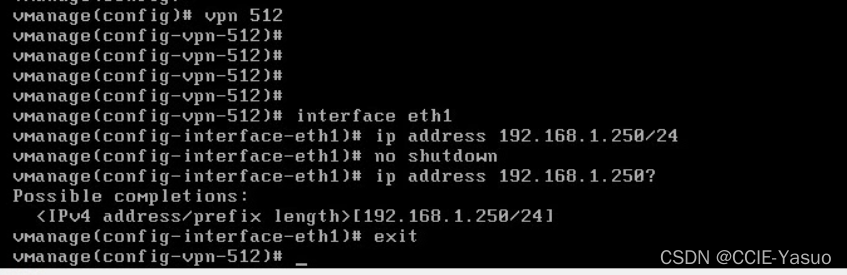

跑业务的搞完了,到搞管理id了

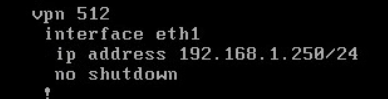

VPN512

其实跟之前的路由器交换机差不的哈哈

TAG:vpn512是专属的管理接口,SSH默认打开,不需要手动开启

Vedge

其实初始化的配置都一模一样,只是有一点点的区别

这里的vedge我们给他手动指定成vbond(默认情况下为vedge)

后面的vpn512就懒得写了

Vsmart

底层呢就搞完了(相当于console)

然后呢,虚拟机就可以扔一边去了,用ssh就行了

然后把他们三个的VPN0的IP弄上,这里就是说的建立underlay网络互通(底层!!!)

安全认证

毕竟一个网络内可以用多个SDWAN,对叭

所以呢,vmanage要和他们两个关联起来

认证过程呢就是

首先在Vmanage上,有个CA服务器,也可以自己搭建一个

然后生成一个根证书

然后其他设备收到根证书後

会生成一个CSR的请求

然后收到后就会给证书签名(完成)

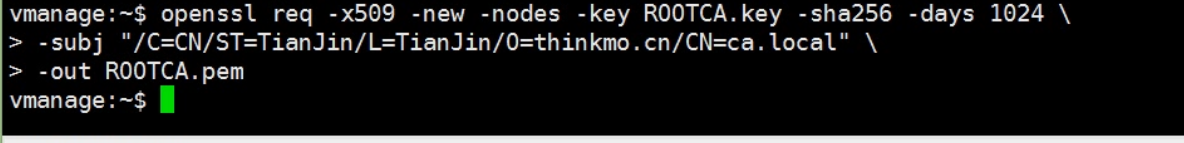

弄个根证书~(vmanage)

他这个是linux的shell,贼复杂,很多东西

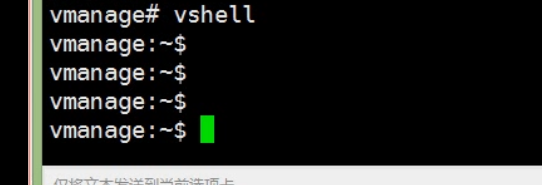

首先进入vshell模式下

相当于进去到linux的内核了

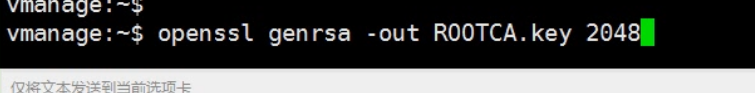

生成一个密钥(key)

然后做一个根证书,加密方式为sha256

这个东西比较负责

但是他实际上是linux里面的shell语句的格式

所以这个不需要背,实际工作中也会有配置模板给你复制的

其中,这个ROOTCA,pem就是他的根证书

TAG:如果有CA服务器,那么这个步骤不需要做

证书做完啦,那,就得装啦

(Vmanage也得安装,自己给自己安装,自己提供,自己用)

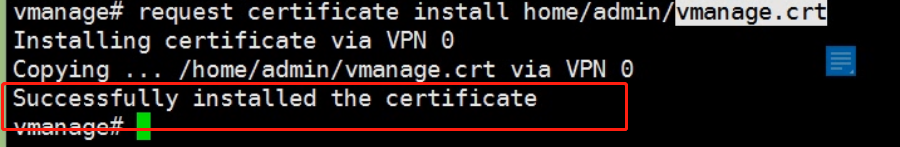

Vmanage

requset root-cert-chain uninstall(先把默认的存在的删了先)

request root-cert-chain install home/admin/ROOTCA.pem

安装根证书

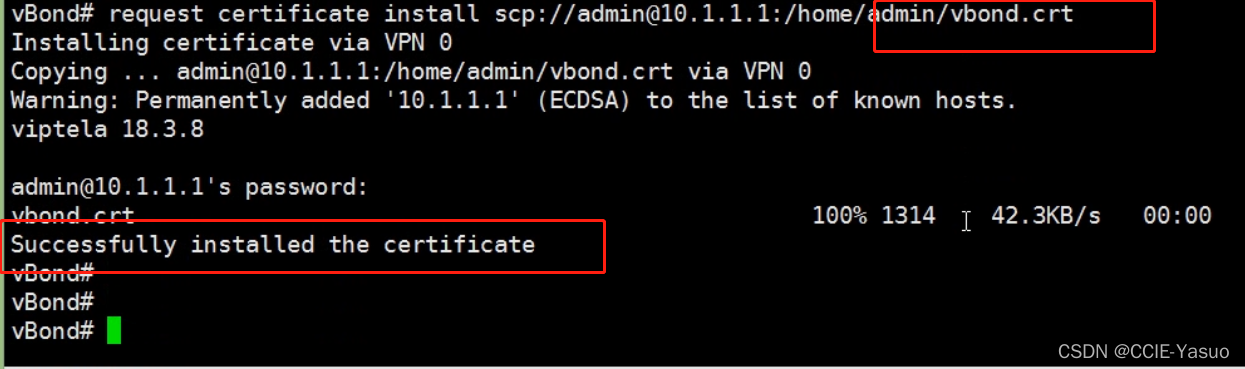

vBound

通过远程获取根证书认证

requset root-cert-chain uninstall 删掉本地的

requset root-cert-chain install scp://admin@10.1.1.1://home/admin/ROOTCA.pem

安装根证书 从10.1.1.1的下面的那个具体路径获取

输入域10.1.1.1的密码:admin

根证书搞完了,那就到CSR了

vmanage

request csr upload /home/admin/vmanage.csr

输完之后还有输入域一开始写的域

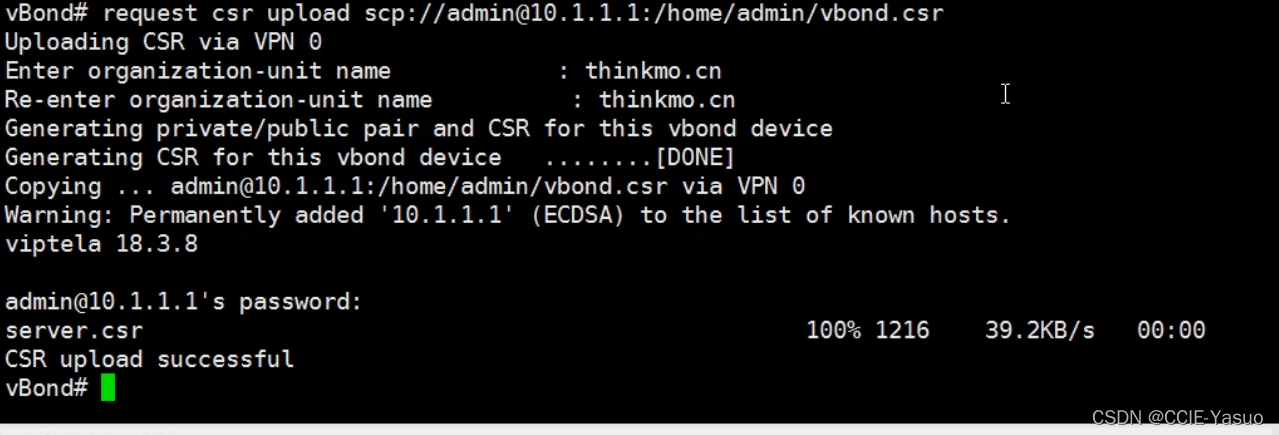

vBound

实际上一样的,只是多了远程IP以及路径而已

request cs ruplpa dscp://admin@10.1.1.1:/home/admin/vbound.cs

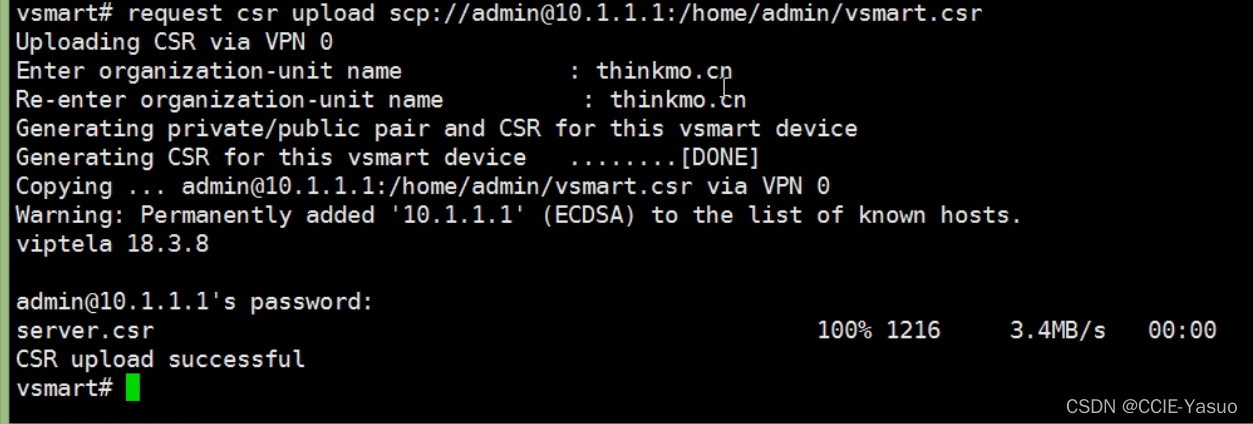

Vsmart

request cs ruplpa dscp://admin@10.1.1.1:/home/admin/vsmart.cs

验证

然后回去到vmanage上看,验证一下

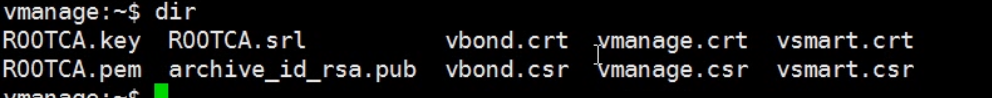

CSR搞完了,那就到签名回复了

vmanage

三个签署都是在vmanage上做

vshell

1.openssl x509 -req -in vmanage..csr \

2. -CA ROOTCA.pem CAkey ROOTCA.key -CAcreateserial \

3. out vmanage.crt -days 500 -sha256

注意空格,是有空格的

签名成功

vsmart和vbound

验证

注册信息,安全程序搞完了,那得安装使用呀

vmanage

vbound

vsmart

展示一下WEB界面

看到没,vmanage已经有了

但是vbound和vsmart还没

这里需要设置一下

这个放到下一章讲

到了这,认证功能,算是完成了,初始化是搞完了