1.尝试编译veh执行shellcode的代码发现memecpy(最终都是调用的memmove)在cl.exe下编译和mingw下编译不一样。。。。。

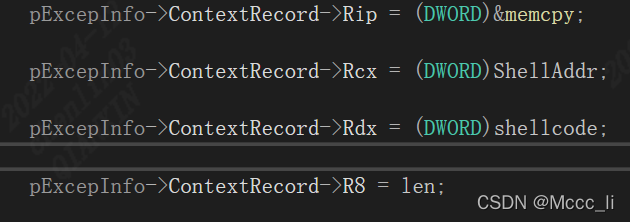

使用mingw编译时,程序运行到这里触发异常,然后异常捕获,将RIP设置为memcpy的地址,传参,然后程序正常执行下去:

用mingw编译的memcpy来自于msvcrt.dll,这样传参是可行的

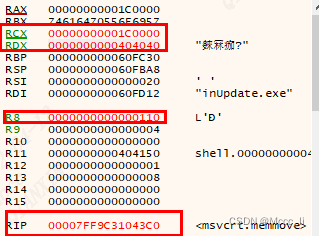

触发除0异常,捕获异常,设置rax为大于0的值,程序正常运行

触发除0异常,捕获异常,设置rax为大于0的值,程序正常运行

这时候的指令指针和参数都是正确的

这时候的指令指针和参数都是正确的

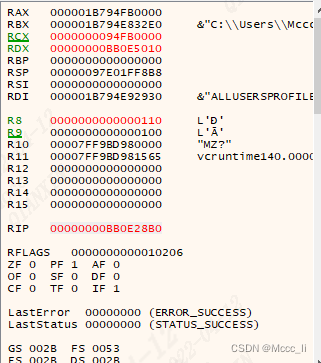

使用cl.exe编译的时候:

memcpy来自于vcruntime140.dll,这时候程序走到这里就出问题了

F7 step into后,发现RIP和参数的值都不对了

F7 step into后,发现RIP和参数的值都不对了

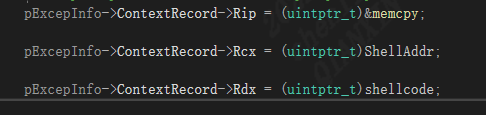

后来看代码发现是强制类型转换的时候导致的问题,这里应该使用unsigned long long 而不是 unsigned long

并且使用cl.exe编译带有除0的异常代码,这样生成的exe并不会导致除0异常

并且使用cl.exe编译带有除0的异常代码,这样生成的exe并不会导致除0异常

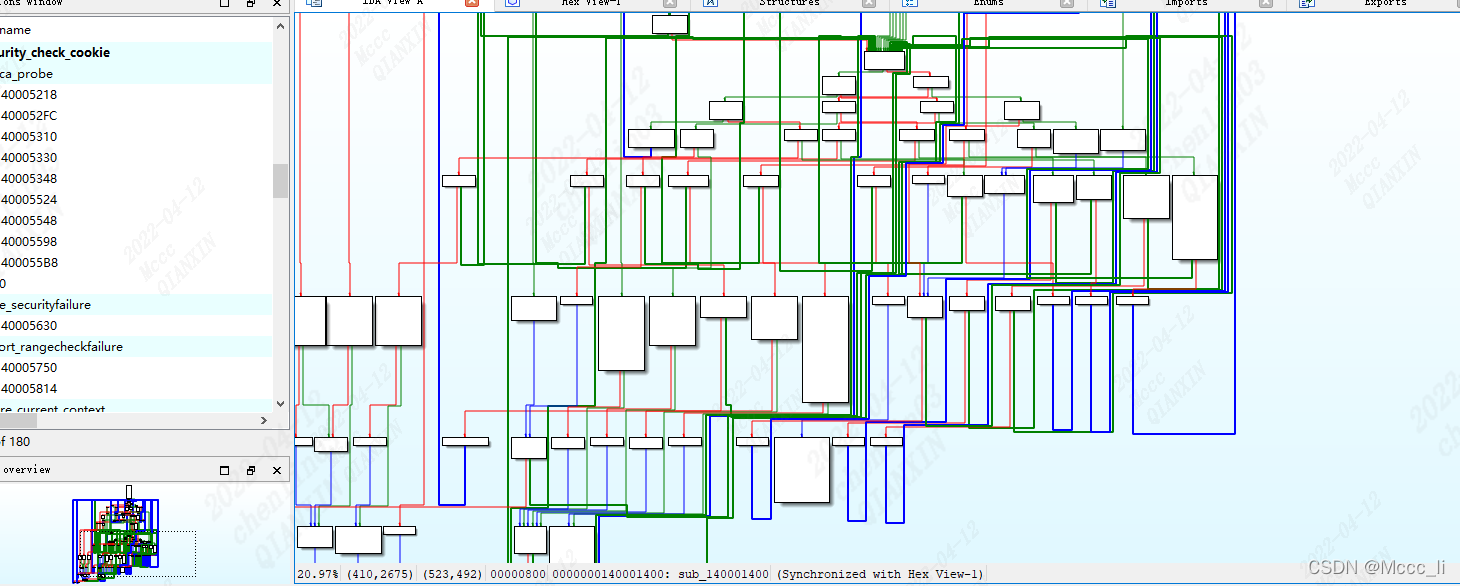

2.使用ollvm混淆后的exe

写代码是为了更好的分析

参数:

"C:\Program Files (x86)\Microsoft Visual Studio\2019\Community\VC\Auxiliary\Build\vcvarsall.bat" x64 & clang-cl.exe /permissive- /GS /GL /W3 /Gy /Z7 /Gm- /O2 /sdl /Zc:inline /Zc:wchar_t /fp:precise /D "NDEBUG" /D "_CONSOLE" /D "_UNICODE" /D "UNICODE" /errorReport:prompt /WX- /Zc:forScope /Gd /Oi /MD /FC /EHsc /nologo /diagnostics:column -o "D:\vs_C++\llvm_test\llvm_test\ollvm.exe" /D __CUDACC__ /D _ALLOW_COMPILER_AND_STL_VERSION_MISMATCH -mllvm -bcf -mllvm -bcf_prob=5 -mllvm -bcf_loop=1 -mllvm -sub -mllvm -sub_loop=5 -mllvm -fla -mllvm -split_num=5 -mllvm -aesSeed=aa06b6f45bb28aea781a128d65e8a29b -w "D:\vs_C++\llvm_test\llvm_test\源.cpp" /link kernel32.lib user32.lib gdi32.lib winspool.lib comdlg32.lib advapi32.lib shell32.lib ole32.lib oleaut32.lib uuid.lib odbc32.lib odbccp32.lib