前言

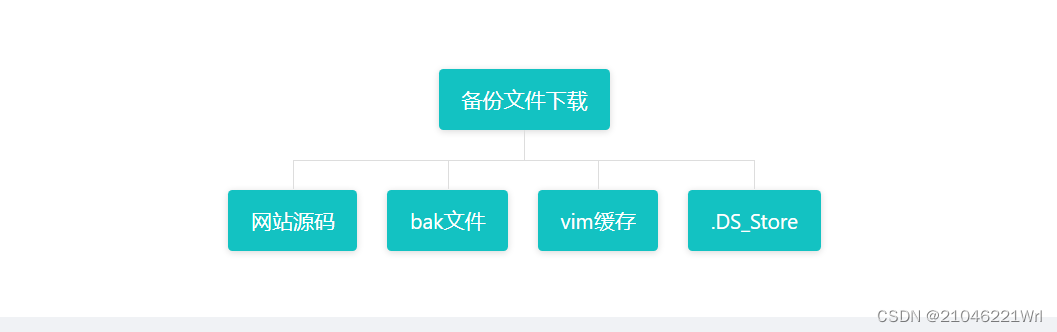

ctfhub技能树--web--信息泄露--备份文件下载

?总共四个题目

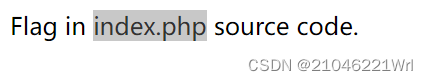

一,网站源码

?打开题目以后,出现了相关的提示

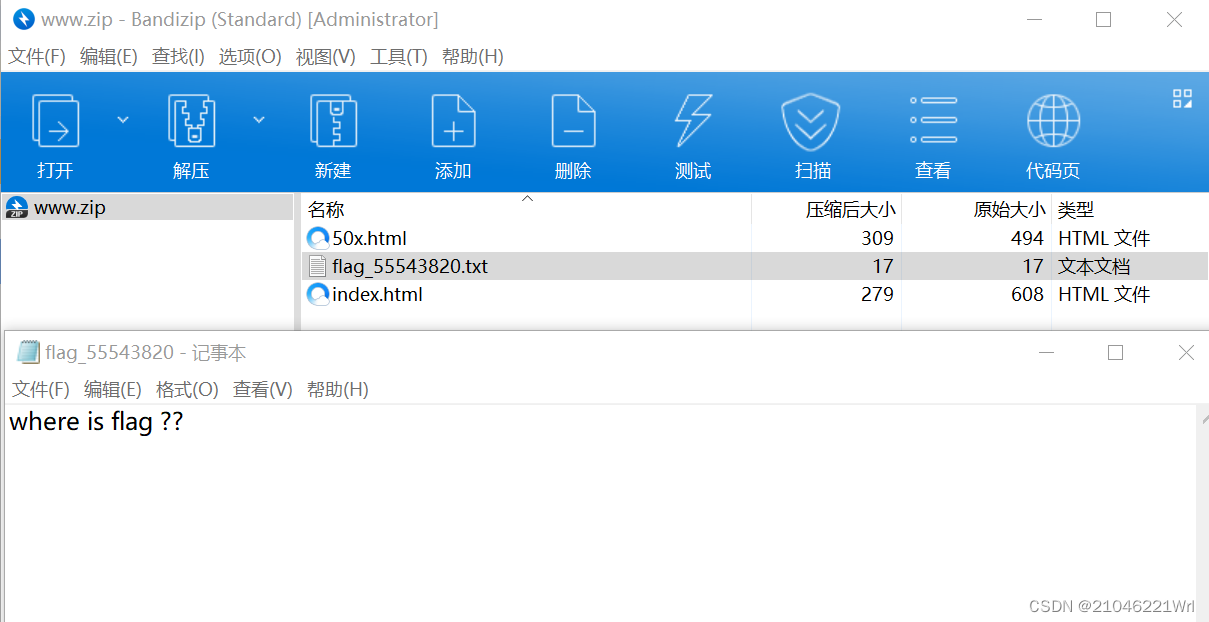

?那就根据题目意思将这两类组合起来,进行爆破,最后得出www.zip有效(其实我没试过。。一个一个试出来的。。),在题目网址后加上/www.zip下载到一个文件。

?打开后得到

?文本文档里没有出现flag,那就猜这一系列题目规律,在网站后加上/flag_55543820.txt,

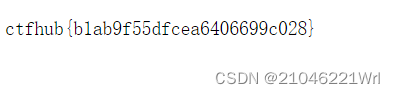

![]() ,回车得到flag

,回车得到flag

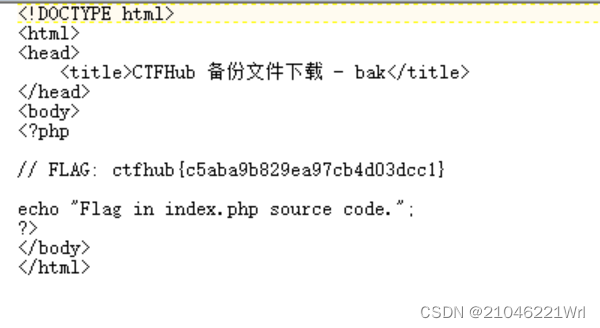

?二,bak文件

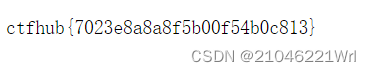

?打开后看到提示

?

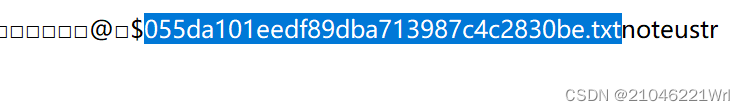

?根据这一类题目的尿性,我们在网址后加上/index.php

回车后下载文件

?打开文件就得到了flag(可能需要特殊软件来打开这个文件,没有就下一个)

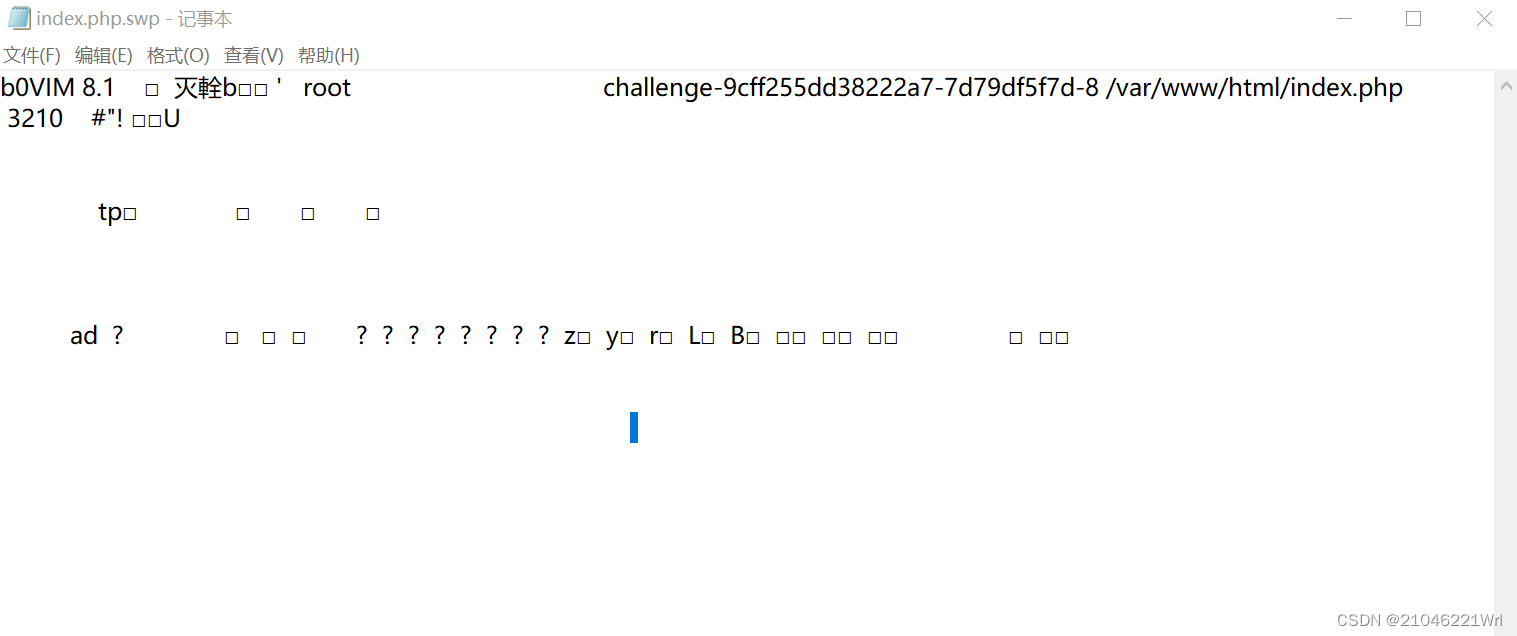

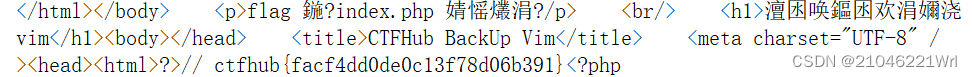

?三,vim缓存

?打开后看到题目提示

?知识点

1.vim中的swp即swap(交换分区)的简写,在编辑文件时产生,它是隐藏文件。这个文件是一个临时交换文件,用来备份缓冲区中的内容。类似于Windows的虚拟内存,就是当内存不足的时候,把一部分硬盘空间虚拟成内存使用,从而解决内存容量不足的情况。

如果文件正常退出,则此文件自动删除。

如果并没有对文件进行修改,而只是读取文件,是不会产生swp文件的。

2.在使用vim时会创建临时缓存文件,关闭vim时缓存文件则会被删除,当vim异常退出后,因为未处理缓存文件,导致可以通过缓存文件恢复原始文件内容

以?index.php?为例:第一次产生的交换文件名为?.index.php.swp

再次意外退出后,将会产生名为?.index.php.swo?的交换文件

第三次产生的交换文件则为?.index.php.swn

3.vim?-r?可以查看当前目录下所有的swp文件。

vim?-r?filename可以恢复文件,这样上次意外退出没有保存的修改,就会覆盖文件。

注意:.swp是隐藏文件,因此最前面有.?,即.index.php.swp,注意index前面的点。

?

?我们在网址后面加上/.index.php.swp

回车后下载文件

?下载好后用记事本打开发现是一堆乱码

?这里我发现用wps的表格打开,其中一个表格里就有flag,算是偷鸡了吧。

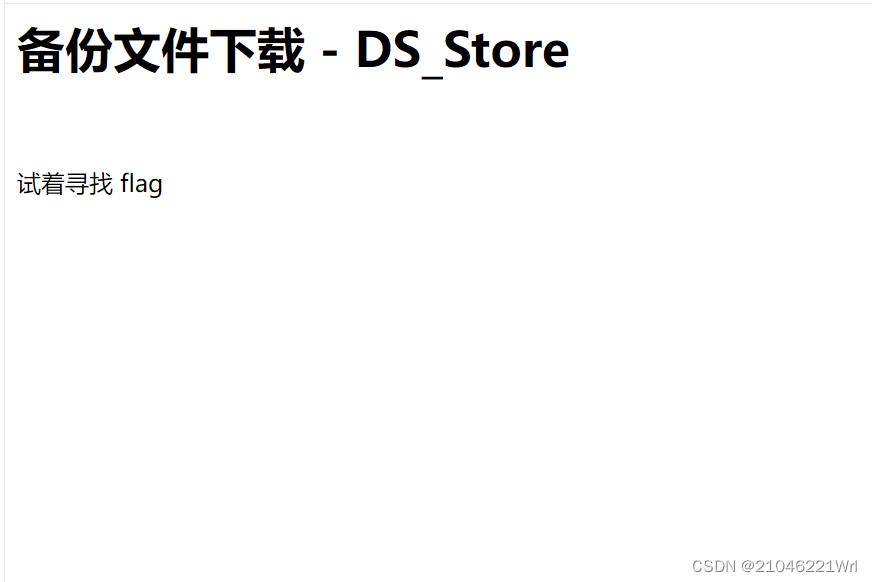

?四,.DS_Store

?打开题目后得到

?按照规律,我们在网址后加上/.DS_Store

![]()

?之后还是跟之前一样下载文件,先用记事本打开看一下

?有非常多的空格,我们用记事本的编辑功能,然后点击替换,将空格替换成空,就是把所有的空格清除,得到下面的内容

?

?我们复制下面这一段,加到网址后面

?回车得到flag

总结

这四个题目都非常类似,通俗讲就是在网址后面加上后缀后回车,下载文件,再利用文件进行相关操作得到flag。